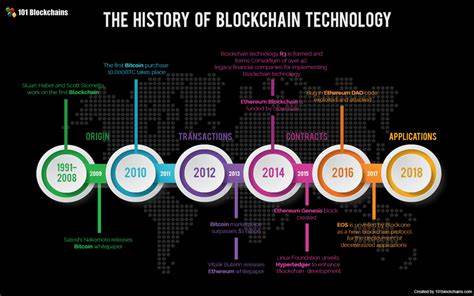

Sicherheit im Blockchain: Die 10 besten Praktiken zur Sicherung Die Technologie der Blockchain hat in den letzten Jahren ein enormes Interesse der Gesellschaft und institutionelle Investitionen geweckt. Die aus der Kryptowährung Bitcoin geborene Technologie hat sich seit ihrer Entstehung vor mehr als einem Jahrzehnt erheblich weiterentwickelt. Aktuelle Anwendungen von Blockchain erstrecken sich über Sektoren weit über die Währung hinaus. Die verteilten Hauptbücher und dezentralisierte Ökonomien, die durch Kryptowährungen ermöglicht werden, sind ein architektonisches Paradigma für die nächste Generation des Webs. Doch die Blockchain-Technologie hat auch eine Vielzahl von Sicherheitsproblemen mit sich gebracht.

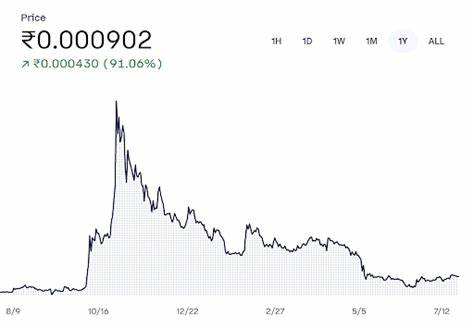

Im Jahr 2022 wurden mehr Blockchain-Sicherheitsvorfälle gemeldet als je zuvor, was zu Verlusten von mehr als 4 Milliarden Dollar führte. Diese Exploits umfassen traditionelle Angriffe wie Phishing oder Netzwerkangriffe sowie neuartige Bedrohungen, die einzigartig für die Blockchain-Infrastruktur sind, darunter Cryptojacking, Rug Pulls, 51%-Angriffe und mehr. Obwohl Blockchain-Technologien mehrere Sicherheitsvorteile bieten, bieten alle Technologien neue Möglichkeiten für bösartige Angreifer - ganz zu schweigen von Benutzerfehlern. In einer Welt des verteilten Aufzeichnungsführungs und dezentralen Anwendungen müssen Personen eine größere Verantwortung für ihre Online-Sicherheit übernehmen und Unternehmen Bedrohungen weit über ihre eigenen Wände und Eigenvermögen hinaus abwehren. Um die Blockchain zu sichern, müssen sowohl Einzelpersonen als auch Organisationen mit einer Sicherheitsphilosophie beginnen.

Eine Sicherheitsphilosophie bedeutet, Sicherheitsbildung, Ressourcen und Beteiligung als Teil der Kultur und Werte einer Organisation zu unterstützen. Es ist eine Orientierung für Entscheidungen in Bezug auf E-Mail, Identitätsmanagement, Sicherheitsupdates, Produkt- und Netzwerkdesign, Partnerschaften, Versicherungen und darüber hinaus. Obwohl die Kern-Blockchain-Technologien typischerweise vom Endbenutzer ausgeblendet sind, sind die Schnittstellen für die Interaktion mit Anwendungen, Krypto-Vermögenswerten oder verwandten Identitätsmanagement-Systemen genauso sehr Ziele für böswillige Akteure. Phishing zum Beispiel kann es Bedrohungsakteuren ermöglichen, private Schlüssel zu stehlen oder in ein Unternehmensnetzwerk einzudringen - eine vorgelagerte Taktik, die immer noch die von der Blockchain angetriebenen Vermögenswerte oder Interaktionen bedroht. Daher gelten bestimmte bewährte Praktiken für alle, darunter: - Implementieren Sie die Zwei-Faktor-Authentifizierung.

- Fügen Sie vertrauenswürdige Absender und Empfänger zur Whitelist hinzu. - Verwenden Sie ein starkes Privatschlüssel-Zugriffsmanagement. - Installieren Sie Sicherheitsupdates und Patches. - Verstehen Sie Verwahrungsdienste. - Verwenden Sie kalte - d.

h. Hardware - Wallet-Speicher. - Praktizieren Sie starke Netzwerksicherheit über Zero-Trust-Architektur, VPNs, Firewalls usw. - Sicherheitsführer müssen einen technologieagnostischen Ansatz zur Sicherheitsstrategie verfolgen und sich gleichzeitig eingehend mit den Risiken befassen, die neue Tools oder Architekturen ermöglichen. Governance von Sicherheitsentscheidungen, Orchestrierung und Reaktion sollten beispielsweise Technologien abdecken, gleichzeitig jedoch die Besonderheiten spezifischer Architekturen berücksichtigen.

Dies hilft, Klarheit und Verantwortlichkeit sowie organisatorische Ausrichtung unabhängig davon, welche Technologien an Bord gebracht werden, sicherzustellen. Um die Blockchain zu sichern, sollten Organisationen sich auf die Besonderheiten der verteilten Verarbeitung mit folgenden Maßnahmen vorbereiten: - Governance spezifisch für Blockchain. Bestimmen Sie, wie neue Benutzer oder Organisationen dem Netzwerk beitreten oder es verlassen, und aktivieren Sie Mechanismen zum Entfernen bösartiger Akteure, zur Fehlerverwaltung, zum Schutz von Daten und zur Lösung von Konflikten zwischen den Parteien. Dies sollte auch Rahmenbedingungen umfassen, um Designentscheidungen zu leiten und Compliance-Regime zu integrieren. - Datensicherheit on-chain vs.

off-chain. Obwohl die Minimierung von Daten eine allgemeine bewährte Praxis ist, um festzulegen, welche Daten on-chain gespeichert werden, sollten IT-Leiter zusätzliche Sicherheitsmaßnahmen für Sidechains, Hash-Daten, Daten im Transit, Cloud-Speicher usw. anwenden. - Konsensmechanismen. Dezentralisierung ist ein wichtiges Merkmal der Blockchain-Technologie, bei der verteilte Rechenknoten Daten konsensual verarbeiten und aufzeichnen, als Gruppe.

Wenn ein einzelner Knoten einen betrügerischen oder fehlerhaften Datensatz einreicht, den der Großteil seiner Peers nicht erkennt, lehnt das Netzwerk die Daten als illegitim ab. Dieses Modell bietet ein eingebautes Sicherheitsniveau, da ein Angreifer, um Netzwerkdaten erfolgreich zu manipulieren, die Kontrolle über 51% der Rechenknoten übernehmen müsste. Wenn jedoch Angreifer die Mehrheit eines Netzwerks in einem erfolgreichen 51%-Angriff übernehmen könnten, könnten die Folgen katastrophal sein. Konsensmechanismen helfen, sich gegen solche Angriffe zu schützen, indem sie die Teilnehmer dazu zwingen, Zeit und Geld in den Prozess zu investieren und sie dazu veranlassen, in gutem Glauben zu handeln. Sie umfassen: - Proof of Work (PoW).

Beim PoW, auch bekannt als Mining, konkurrieren vernetzte Rechenprogramme darum, komplexe mathematische Rätsel zu lösen, um neue Transaktionsblöcke zu validieren. Wenn Miner Transaktionen erfolgreich verifizieren, aktualisieren sie die Blockchain und gewinnen Belohnungen. - Proof of Stake (PoS). Im PoS-Modell investiert ein Netzwerk von Validatoren seine eigenen Ressourcen in einen Pool, in der Hoffnung, die Chance zu bekommen, einen Block von Transaktionen zu validieren. Sobald eine bestimmte Anzahl von Validatoren die Genauigkeit eines Blocks bestätigt hat, wird dieser zur Blockchain hinzugefügt.

Die Validatoren erhalten eine Vergütung für ihre Arbeit, aber wenn sie falsche Daten falsch validieren, zahlen sie Strafen. - Delegated PoS. Delegated PoS funktioniert ähnlich wie PoS, nur dass Dritte in Staking-Pools von Validatoren investieren können, um die finanziellen Risiken und Belohnungen zu teilen. Strategien zur Sicherung privater Schlüssel. Unsichere Praktiken beim Management von privaten Schlüsseln gefährden die Vermögenswerte einer Organisation auf der Blockchain ernsthaft.

Sicherheitsleiter müssen durchdachte Strategien für den Schutz privater Schlüssel entwerfen, möglicherweise durch Hardware- oder multisignature Wallets, und die Benutzer entsprechend schulen. Sicherheitsbewusstseinstraining ist unerlässlich - Phishing-Angriffe und menschliche Fehler stellen weiterhin die Hauptrisiken sowohl für Legacy- als auch für neue Technologien dar. Sicherheit von Smart Contracts. Smart Contracts, auch Chaincode genannt, sind Code-Sätze innerhalb einer Blockchain, die Transaktionen auf der Grundlage programmierter Bedingungen auslösen. Sie sind ein weiterer Schwachpunkt, denn ihre Integrität bestimmt die Zuverlässigkeit des Betriebs und die Vertrauenswürdigkeit der Ergebnisse.

Befolgen Sie bewährte Smart-Contract-Sicherheitspraktiken wie sichere Softwareentwicklung, Testen von Smart Contracts vor der Bereitstellung, Überprüfen des Quellcodes auf Sicherheitsprobleme und Beauftragung von Smart-Contract-Audits. Sicherheit von Blockchain-Netzwerken. Die Verwendung von Unternehmens-Blockchains erfordert eine starke Unternehmensnetzwerksicherheit. Die Mehrparteienstruktur von Blockchains bedeutet jedoch, dass die IT- und Netzwerkumgebungen anderer Organisationen potenziell Sicherheitsfehler oder Angriffspfade einführen können. Ein Teil der Governance sollte daher die Überprüfung der Sicherheitsposturen, Absicherungen und Protokolle von Nutzern und Anbietern sowie in einem schwerwiegenden Fall inkludieren.

Blockchain-Anwendungssicherheit. Anwendungen sind der Zugangspunkt für Daten und viele Anwendungsfälle in der Blockchain. Sie sind ein Schwachpunkt und sollten mit einer starken Benutzerauthentifizierung und Endpunkt-Schutzmaßnahmen gesichert werden. In permissionierten Blockchains, bei denen der Zugang und die Verwendung nur für geprüfte oder bekannte Teilnehmer offen ist, kann dies variable Zugriffsebenen umfassen, die sich im Laufe der Zeit ändern könnten. Interoperabilität.

Die Art und Weise, wie Daten, Identitäten und Interaktionen über Netzwerke, Anwendungen und Smart Contracts in großem Maßstab erfolgen, ist ein weiterer Gesichtspunkt für die Bewertung einer verteilten Sicherheitslandschaft. Bedrohungen nehmen zu, je komplexer die Benutzeroberflächen und das System werden. Sicherheitsfehler und Fehler an irgendeinem Punkt im System können zu unzureichender Benutzerauthentifizierung, unbefugten Transaktionen, Fehlkonfigurationen, Datenmanipulationen und anderen unberechenbaren Ergebnissen führen. Einsatz von datenschutzverbessernden Technologien. Es sind mehrere angrenzende Techniken aufgetaucht, um Datenschutz, Anonymität, Compliance und Sicherheit beizubehalten, ohne auf den potenziellen geschäftlichen Wert von Daten oder Blockchains zu verzichten.

Panther Protocol beispielsweise verknüpft dezentrale Finanztechnologien und die Bedürfnisse traditioneller Finanzinstitute. Es verwendet selektive Offenlegung von privaten Informationen und Null-Wissen-Beweise, die um die Erfüllung von Complianceanforderungen von ausgewählten Parteien ermöglichen, ohne die zugrunde liegenden Daten teilen zu müssen. Andere Beispiele für neue Techniken, die die Sicherheit durch die Minimierung von Daten verbessern, sind differentielle Privatsphäre, Selbstsouveräne-Identitätsprotokolle und die Verwendung von synthetischen Daten für Modellierung. Einsatz von vertrauenswürdigen Prüfern und Dritten. Sicherheitsbewertungen, Penetrationstests und Audits von Smart Contracts, Quellcode und Blockchain-Infrastruktur sollten nur von vertrauenswürdigen Parteien durchgeführt werden.

Verwenden Sie diese, um aufkommende Bedrohungen wie Hacks von kryptografischen Algorithmen zu mildern und sich auf neue Arten von Angriffen oder automatisierten Agenten vorzubereiten. Um die Blockchain zu sichern und damit verbundene Angriffe zu mildern, müssen Organisationen keine völlig andere Herangehensweise als die zur Bewältigung anderer Bedrohungen annehmen. Blockchains mögen eine Vielzahl von neuartigen Designkonfigurationen und Interessenvertreterüberlegungen darstellen, aber wie bei anderen Technologien unterliegen sie böswilliger Nutzung und menschlichen Fehlern. Dennoch ist es wichtig, einige blockchain-spezifische Designs und Implikationen in eine bestehende Bedrohungsminderungsstrategie zu integrieren.