Künstliche Intelligenz (KI) revolutioniert weiterhin zahlreiche Bereiche unseres digitalen Lebens. Ob in der Softwareentwicklung, im Vertrieb oder in der Cybersicherheit – KI-Applikationen verändern Prozesse grundlegend. Allerdings gehen viele dieser Entwicklungen mit neuen Sicherheitsherausforderungen einher, die oft übersehen werden. Insbesondere die geheimen Konten, über die KI-Agenten operieren, stellen ein großes Risiko dar. Diese Konten, oft nicht von Menschen geführt, repräsentieren eine Klasse von Identitäten, die in der klassischen Identitäts- und Zugriffsverwaltung kaum Beachtung findet, jedoch ein enormes Angriffspotenzial birgt.

Das Verständnis dieser Problematik und die Entwicklung effektiver Schutzmaßnahmen sind zentral für die Sicherheit moderner Cloud- und SaaS-Umgebungen. Im Kern handelt es sich bei den sogenannten nicht-menschlichen Identitäten (NHIs) um API-Schlüssel, Service-Konten, OAuth-Tokens und andere digitale Identifikationen, die automatisierten Prozessen, Bots oder KI-Agenten Zugriff auf Systeme und Daten gewähren. Anders als bei klassischen Benutzerkonten sind diese Identitäten unsichtbar in den Hintergrund integriert und laufen oft unbeaufsichtigt. Ihre Macht ist jedoch keineswegs gering: Sie können mit umfassenden Berechtigungen ausgestattet werden, wodurch sie vollständigen Zugriff auf kritische Infrastruktur und sensible Informationen erhalten. Diese vermeintlichen Helfer im Hintergrund sind damit ein zweischneidiges Schwert – sie optimieren Abläufe und Automatisierung, erhöhen aber gleichzeitig das Risiko unentdeckter Sicherheitslücken.

Traditionelle Methoden der Identitäts- und Zugriffsverwaltung (IAM) sind normalerweise darauf ausgelegt, menschliche Benutzer zu schützen. Rollen, Rechte und Zugriffe werden genau dokumentiert und überwacht, doch bei NHIs versagen viele klassische Ansätze. Die Karten werden neu gemischt, wenn KI-Agenten und Automatisierungsskripte als „Benutzer“ fungieren und mit weitreichenden, häufig unkontrollierten Privilegien ausgestattet sind. Die Folge ist eine enorme Ausweitung der Angriffsfläche. Cyberkriminelle haben längst erkannt, dass sie über kompromittierte Geheimkonten unbemerkt lateral in Cloud-Umgebungen bewegen, Malware in Automatisierungspipelines einfügen oder Daten exfiltrieren können, ohne die üblichen Alarmmechanismen auszulösen.

Die Gefahr liegt vor allem darin, dass die Identitäten im Schatten operieren. Unternehmen verlieren den Überblick über die Vielzahl und den Verwendungszweck dieser geheimen Konten. Dies führt zu einer sogenannten Identitätsspirale, bei der die Anzahl der NHIs exponentiell steigt, ohne dass ihre Verwaltung skaliert oder standardisiert wird. Angreifer können so kleine Fehlkonfigurationen oder Sicherheitslücken nutzen, um sich dauerhaft Zugang zu sensiblen Bereichen zu verschaffen. Die Auswirkungen solcher Angriffe reichen von Datenverlust und finanziellen Schäden bis hin zu ernsten Reputationsschäden und regulatorischen Konsequenzen.

Was also können Unternehmen tun, um diesem versteckten Risiko zu begegnen? Ein wichtiger Schritt ist die Bewusstseinsbildung. IT- und Sicherheitsverantwortliche müssen verstehen, dass die alte Welt der Benutzerverwaltung nicht mehr ausreicht. Es braucht neue Strategien, die gezielt nicht-menschliche Identitäten erfassen, sichtbar machen und absichern. Dazu gehört der Einsatz spezialisierter Tools, die automatisiert nach verborgenen API-Schlüsseln und Servicekonten suchen. Zugleich müssen Prozesse etabliert werden, um Rechte regelmäßig zu überprüfen, unnötige Berechtigungen zu entfernen und die Verwendung dieser Konten strikt zu überwachen.

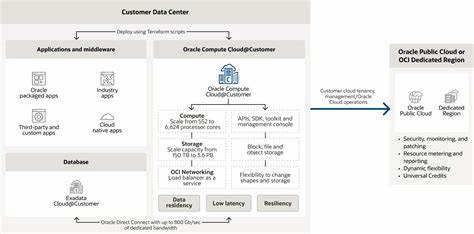

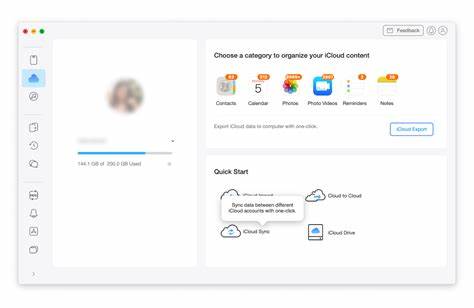

Im Kontext moderner SaaS-Stacks, in denen verschiedenste Anwendungen und Plattformen miteinander verbunden sind, wird die Komplexität zusätzlich erhöht. Jede neue Integration kann zusätzliche geheime Konten erzeugen – oft ohne klare Dokumentation oder Governance. Automatisierte Scans und Analysen helfen dabei, diese Schatten-Identitäten aufzudecken und zu klassifizieren. Ebenso wichtig ist die Einbindung von DevOps- und AI-Teams, um Sicherheitsaspekte schon in der Entwicklungs- und Betriebsphase zu integrieren. Nur so kann verhindert werden, dass Sicherheitslücken erst im Produktivbetrieb entdeckt werden – zu einem Zeitpunkt, an dem der Schaden bereits groß sein kann.

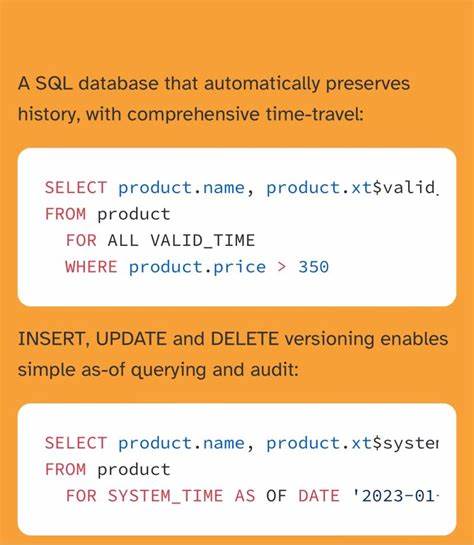

Ein weiterer Aspekt der Absicherung betrifft die konsequente Nutzung von Prinzipien wie Least Privilege und Zero Trust. Geheimkonten sollten nur die minimal notwendigen Rechte erhalten, um ihre Aufgaben auszuführen. Ebenso sollten sie kontinuierlich authentifiziert und Zugriffe auditiert werden. Ein automatisiertes Monitoring kann Auffälligkeiten wie ungewöhnlichen Zugriff oder Verhaltensmuster erkennen und so frühzeitig Alarm schlagen, bevor es zu kritischen Zwischenfällen kommt. Um Sicherheitsteams und Führungskräften greifbare Lösungsansätze an die Hand zu geben, organisieren Experten renommierter Sicherheitsunternehmen regelmäßig Webinare und Informationsveranstaltungen.

Ein besonders aufschlussreiches Webinar ist etwa „Uncovering the Invisible Identities Behind AI Agents — and Securing Them“, gehalten von Jonathan Sander, Field CTO bei Astrix Security. Hier erfahren Teilnehmer praxisnah, wie Identitätsspiralen zu verstehen sind, welche bekannten und unbekannten Angriffsszenarien existieren und welche neuen Technologien und Methoden heute erforderlich sind, um NHIs effektiv zu sichern und zu überwachen. Die Wichtigkeit der frühzeitigen Erkennung und Prävention lässt sich kaum überschätzen. Die dynamische Entwicklung von KI-Technologien und Automatisierungsprozessen wird die Zahl der nicht-menschlichen Identitäten in Zukunft weiter erhöhen – und mit ihr auch das Risiko von schwer erkennbaren Angriffen. Organisationen, die diese Problematik nicht adressieren, laufen Gefahr, Opfer von großflächigen Sicherheitsvorfällen zu werden, die sie teuer zu stehen kommen.

Gleichzeitig bietet der Wandel auch Chancen. Mit einem klaren Fokus auf moderne Identitätssicherheit können Unternehmen nicht nur ihre Risiken minimieren, sondern auch Innovationen förderlich gestalten. Sicherheit und Agilität sind keine Gegensätze – sondern bedingen sich gegenseitig in einer Welt, die immer automatisierter und datengetriebener wird. In der Praxis müssen Sicherheitsarchitekten daher interdisziplinär denken: Neben dem klassischen IAM sind auch Cloud-Sicherheit, DevSecOps, Compliance-Anforderungen und Data Governance eng miteinander verzahnt. Die Herausforderung liegt darin, wie sich alle Aspekte in einem ganzheitlichen Sicherheitskonzept integrieren lassen, das sowohl Transparenz als auch Kontrolle über alle Identitäten bietet – von menschlichen Nutzern bis zu KI-Agenten.

Abschließend lässt sich sagen, dass die unsichtbaren Konten, auf denen viele KI-Agenten laufen, eine der größten Sicherheitslücken der Gegenwart darstellen. Nur wer proaktiv agiert und den Überblick behält, kann die damit verbundenen Gefahren eindämmen. Fortbildungen, Webinare und spezialisierte Security-Lösungen sind dabei wichtige Bausteine auf dem Weg zu einem sicheren digitalen Ökosystem, in dem KI sinnvoll genutzt und gleichzeitig vor Schaden geschützt wird.