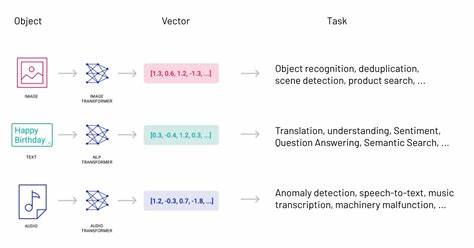

Im Zeitalter von Künstlicher Intelligenz und maschinellem Lernen haben Vektor-Embeddings eine zentrale Rolle in der Verarbeitung großer Datenmengen übernommen. Sie ermöglichen es, komplexe Daten wie Texte, Bilder oder Audio in mathematische Repräsentationen umzuwandeln, die von Algorithmen weiterverarbeitet werden können. Genau in diesem Prozess liegt jedoch ein erhebliches Sicherheitsrisiko verborgen. VectorSmuggle stellt eine neuartige und intelligente Methode dar, die es ermöglicht, sensible Daten heimlich innerhalb dieser Vektor-Embeddings zu verstecken und so unbemerkt zu exfiltrieren. Die Bedeutung von VectorSmuggle liegt in seiner Fähigkeit, Daten über sogenannte Retrieval-Augmented Generation (RAG) Systeme auszuschleusen, ohne dass herkömmliche Sicherheitsmechanismen wie Data Loss Prevention (DLP) oder Netzwerküberwachung dies erkennen.

Die Methode nutzt eine Kombination aus Steganographie, also dem Verbergen von Informationen innerhalb anderer Daten, sowie Techniken zur Tarnung des Nutzerverhaltens, um Erkennung zu vermeiden. Diese Entwicklungen eröffnen einerseits spannende Forschungsfelder, andererseits bergen sie immense Sicherheitsbedrohungen für Unternehmen, Regierungsbehörden und sämtliche Organisationen, die KI-Technologien in ihrer Datenverarbeitung einsetzen. Die technische Grundlage von VectorSmuggle beruht auf der Manipulation von Vektor-Embeddings, die normalerweise die semantische Bedeutung von Inhalten in einem mehrdimensionalen Raum abbilden. Durch gezielte Eingriffe wie das Einbringen von Rauschen, Drehungen oder die Fragmentierung der Daten lassen sich geheime Informationen in die Werte hineinverpacken, ohne den ursprünglichen Kontext sichtbar zu verändern. Diese Manipulation ist so subtil, dass sie weder bei manueller Analyse noch durch gängige automatische Erkennungssysteme auffällt.

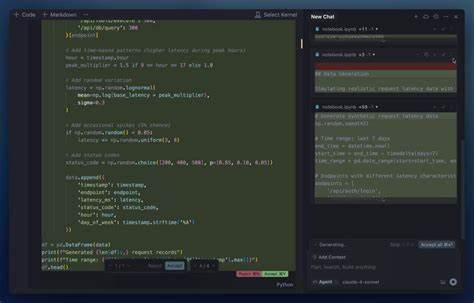

Für die Extraktion der verborgenen Daten braucht es spezialisierte Abfragen und Werkzeuge, welche die versteckten Bits aus den scheinbar harmlosen Vektoren rekonstruieren können. VectorSmuggle bietet eine breite Unterstützung für unterschiedliche Formate, darunter PDF-Dokumente, Office-Dateien, Datenbankschnappschüsse und E-Mails. Diese Vielfalt macht die Methode besonders gefährlich, weil so nahezu sämtliche digitale Informationen kompromittiert werden können. Der Vorgang erfolgt in mehreren Schritten: Erst werden die Dokumente in Vektorform gebracht, dabei kommt die spezielle Steganografie zum Einsatz. Anschließend werden die modifizierten Vektoren in Datenbanken abgelegt, die häufig cloudbasiert sind.

Über kontextuelle Anfrageprozesse lassen sich die eingebetteten Daten dann erfolgreich und unbemerkt auslesen. Ein entscheidendes Charakteristikum von VectorSmuggle ist die Fähigkeit, Erkennungssysteme zu umgehen. Die eingesetzten Techniken zur Verhaltensverschleierung imitieren legitime Nutzeraktivitäten und erzeugen typische Datenverkehrsmuster, die Sicherheitsanalysen täuschen. So wirkt der Informationsaustausch harmlos und unverdächtig, obwohl tatsächlich vertrauliche Inhalte in großem Umfang aus dem geschützten Umfeld abgezogen werden. Diese Form der taktischen Tarnung stellt eine neue Dimension der Cyberkriminalität dar, die mit klassischen Abwehrmaßnahmen nur schwer zu bekämpfen ist.

Für Sicherheitsexperten und Verantwortliche in Unternehmen wird es dadurch immer wichtiger, die Risiken durch VectorSmuggle zu verstehen und wirksame Gegenmaßnahmen zu ergreifen. Proaktives Egress-Monitoring, bei dem ausgehende Verbindungen und Datenflüsse zu Vektor-Datenbanken überwacht werden, ist ein erster Schritt. Darüber hinaus sind statistische Analysen der Vektor-Räume sinnvoll, um ungewöhnliche Muster oder Anomalien im Embedding-Verlauf aufzudecken. Verhaltensanalysen sollten erweitert werden, um subtile Abweichungen in Nutzeraktivitäten zu erfassen, die auf Tarnverhalten hinweisen könnten. Die Prävention umfasst außerdem eine konsequente Kontrolle der Zugriffrechte und Authentifizierungsmechanismen.

Nur autorisierte Personen sollten Embeddings erzeugen oder modifizieren dürfen, um Insider-Attacken zu verhindern. Neben technischen Lösungen ist auch die Sensibilisierung der Mitarbeitenden ein wichtiger Faktor. Da VectorSmuggle gezielt RAG- und LLM-Systeme angreift, sind die Teams aus den Bereichen KI-Entwicklung und IT-Sicherheit gleichermaßen gefordert, enge Kooperationen aufzubauen und im Umgang mit Vector-Security Awareness zu schaffen. Ein weiterer Aspekt ist die Content-Sanitization vor der Vektorisierung. Das bedeutet, sensible Informationen müssen bereits vor der Einbettung aus Dokumenten entfernt oder ausreichend anonymisiert werden.

Nur so kann verhindert werden, dass kritische Daten überhaupt erst in die Embeddings gelangen und später missbräuchlich genutzt werden können. Zusätzlich werden fortschrittliche Forensik-Tools entwickelt, die in der Lage sind, bei Verdachtsfällen detaillierte Analysen durchzuführen, verdächtige Vorgänge zu rekonstruieren und Beweise für Angriffe zu sichern. VectorSmuggle ist ein Beispiel dafür, wie durch die Vereinigung mehrerer hochentwickelter Techniken in Steganographie, maschinellem Lernen und Datenbankmanagement eine bislang kaum beachtete Angriffsmöglichkeit entstanden ist. Die Forschung zeigt, dass gerade in modernen KI-gestützten Systemen klassische IT-Sicherheitsansätze oft nicht ausreichen. Hier gilt es, neue Paradigmen zu entwickeln, die speziell auf die Herausforderungen und Schwachstellen von Embeddings und Vektor-Repräsentationen eingehen.

Ein wichtiger Schritt auf diesem Weg ist die Offenlegung und detaillierte Analyse von VectorSmuggle durch die Sicherheitsgemeinschaft. Indem die Techniken transparent gemacht und Studien veröffentlicht werden, können Unternehmen und Behörden besser vorbereitet werden. Das Projekt dient daher vorrangig der Schulung, Forschung und dem Aufbau von Abwehrkompetenzen. Der verantwortungsvolle Umgang mit diesen Erkenntnissen ist entscheidend, um Missbrauch zu vermeiden und gleichzeitig Innovation nicht zu behindern. Die Implementierung von VectorSmuggle demonstriert außerdem eindrucksvoll, wie leistungsfähig und komplex die Tools der Cyberkriminellen mittlerweile geworden sind.

Durch einen modularen Aufbau, der Docker-Container und Kubernetes nutzt, lässt sich die Infrastruktur flexibel an verschiedene Umgebungen anpassen. So können Angreifer auch in professionell gesicherten Umgebungen operieren, indem sie ihre Systeme dynamisch skalieren und geschickt verschleiern. Abschließend ist klar, dass VectorSmuggle eine bedeutende Herausforderung für die IT-Sicherheit der Zukunft darstellt. Die Kombination aus Steganographie in Embeddings, umfangreichem Dokumentensupport und ausgeklügelter Tarnung eröffnet Angriffsflächen jenseits traditioneller Sicherheitsmaßnahmen. Die Antwort darauf muss eine neue Generation von Abwehrtechnologien sein, die tief in die Architektur von KI-Systemen eingreifen und den Schutz an der Quelle der Embeddings gewährleisten.

Organisationen sollten jetzt handeln, um ihre bestehenden Systeme auf solche Bedrohungen vorzubereiten. Dazu gehören die Integration spezialisierter Monitoring-Tools, die Schulung des Sicherheitspersonals im Umgang mit Vektor-basierten Angriffsmethoden und der Aufbau von Incident-Response-Prozessen, die auf neuartige Angriffsszenarien wie VectorSmuggle zugeschnitten sind. Nur so lässt sich ein nachhaltiges Sicherheitsniveau in einer zunehmend AI-getriebenen Welt gewährleisten und das Risiko einer kostspieligen Datenexfiltration minimieren.

![The Mathematics of a Mario Kart 64 Tournament [video]](/images/0D5E057E-F368-488E-B2E2-2282DAA06DBC)