In der heutigen digital vernetzten Welt ist das Verständnis von Netzwerktechnologien wichtiger denn je. Netzwerke bilden das Rückgrat der modernen Kommunikation, ermöglichen das Surfen im Internet, unterstützen Datenübertragungen und sind unentbehrlich in zahlreichen Anwendungen. Brian „Beej Jorgensen“ Hall hat mit seinem Werk „Beej's Guide to Network Concepts“ einen äußerst wertvollen Leitfaden geschaffen, der tiefgreifend und zugleich verständlich die verschiedensten Aspekte der Netzwerktechnik erklärt. Dieser Leitfaden richtet sich an Entwickler, Studenten und Technikinteressierte, die Einblicke in die Funktionsweisen und die Programmierung von Netzwerken erhalten möchten. Beejs Arbeit umfasst sowohl theoretische Grundlagen als auch praktische Projekte und bietet so eine ganzheitliche Perspektive auf Netzwerkkonzepte.

Netzwerke lassen sich auf verschiedene Arten strukturieren, wobei zwei grundlegende Verfahren die Hauptrollen spielen: die leitungsvermittelte (Circuit Switched) und die paketvermittelte (Packet Switched) Kommunikation. Bei der leitungsvermittelten Methode wird für die Dauer einer Verbindung ein exklusiver Kommunikationskanal zwischen zwei Endpunkten reserviert, was eine gleichbleibende Datenübertragung garantiert. Das klassische Telefonnetz ist ein prominentes Beispiel hierfür. Dagegen basiert die paketvermittelte Kommunikation darauf, die Daten in kleine Pakete zu zerlegen, die unabhängig voneinander den optimalen Weg durch das Netzwerk finden. Dieses Verfahren ist flexibler und wird heute nahezu überall eingesetzt, insbesondere im Internet.

Beej erklärt die Vorteile und Grenzen dieser Ansätze umfassend und verdeutlicht, wie sie sich auf Performance und Zuverlässigkeit auswirken. Die Client-Server-Architektur ist ein zentraler Bestandteil moderner Netzwerke. Server bieten Dienste und Ressourcen an, während Clients diese anfordern. Dieses Verhältnis prägt viele Anwendungen von einfachen Webseiten bis zu komplexen Unternehmensnetzwerken. Im Guide wird die Bedeutung von Betriebssystemen in der Netzwerkprogrammierung hervorgehoben, insbesondere durch die Bereitstellung von sogenannten Sockets.

Sockets bilden die Schnittstelle zwischen der Software und dem darunterliegenden Netzwerkprotokoll und ermöglichen die Kommunikation zwischen verschiedenen Geräten. Durch praktische Beispiele wird gezeigt, wie Clients Verbindungen initiieren und Server auf eingehende Anfragen warten. Dies macht den Einstieg in die Netzwerkprogrammierung greifbar und praxisnah. Ein weiteres wichtiges Thema sind Netzwerkschichten und Abstraktionen, die in verschiedenen Netzwerkmodellen wie dem OSI-Referenzmodell sowie dem Internet-Schichtenmodell organisiert sind. Diese Modelle dienen zur Strukturierung der komplexen Abläufe bei der Datenübertragung und decken Bereiche von der physischen Verbindung bis zu Anwendungsschichten ab.

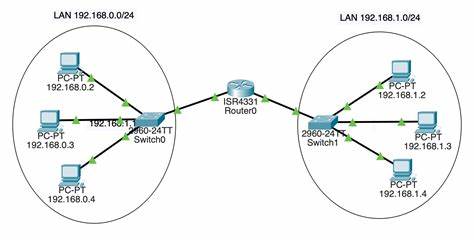

Beej erläutert anschaulich, welche Aufgaben jede Schicht erfüllt und wie Protokolle aufeinander aufbauen. Ein vertieftes Verständnis der Schichtarchitektur erleichtert es Programmierern und Administratoren, Netzwerkprobleme zu diagnostizieren und leistungsfähige Anwendungen zu entwickeln. Das Thema IP-Adressen und Subnetze ist in modernen Netzwerken fundamental. IP-Adressen identifizieren einzelne Geräte und ermöglichen die Adressierung und Weiterleitung von Datenpaketen im Internet und in lokalen Netzwerken. Der Guide behandelt sowohl IPv4 als auch IPv6, die unterschiedlichen Konzepte zur Adressierung und den Umgang mit Subnetzen.

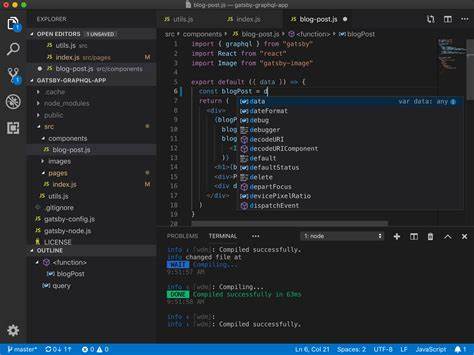

Besonders die Umstellung von IPv4 auf IPv6 wird ausführlich beleuchtet, inklusive der Bedeutung von Link-Local-Adressen, Spezialadressen und DNS-Integration. Die Erklärung von Subnetzmasken und deren Berechnung unterstützt Netzwerktechniker dabei, Netzwerke effizient und sicher zu strukturieren. Projekte bilden im Beej's Guide einen großen Bestandteil, die das theoretische Wissen in die Praxis umsetzen. So gibt es beispielsweise Anleitungen zum Aufbau eines HTTP-Clients und -Servers in Python, mit Hinweisen zu Zeichencodierungen und typischen Fehlercodes. Etwas weiterführend wird erklärt, wie ein verbesserter Webserver programmiert werden kann, der Anfragen analysiert und passende Inhalte bereitstellt.

Diese Praxisbeispiele sind wertvoll, um ein tiefes Verständnis für Protokollabläufe zu erhalten und Programmierfähigkeiten zu entwickeln. Der TCP-Abschnitt im Guide erklärt das zentrale Transportschichtprotokoll, das Verbindungsmanagement, Datenübertragung, Fehlererkennung sowie Fluss- und Staukontrolle behandelt. Es zeigt, wie TCP Verlässlichkeit sicherstellt, indem es Datenpakete sortiert, verloren gegangene Pakete erkennt und erneut anfordert. Auch der Unterschied zum User Datagram Protocol (UDP) wird aufgezeigt, das auf schnelle Datentransfers ohne Verbindungsaufbau abzielt und besonders in Anwendungen wie Streaming oder Online-Spielen zum Einsatz kommt. Ein weiterer wichtiger Bestandteil sind Netzwerkwerkzeuge und -techniken wie das Address Resolution Protocol (ARP) für die Zuordnung von IP-Adressen zu physischen MAC-Adressen innerhalb lokaler Netzwerke.

Beej erläutert den ARP-Ablauf, Caching-Mechanismen und moderne Implementierungen für IPv6, die sogenannte Neighbor Discovery. Diese Protokolle sind essenziell für den reibungslosen Datenverkehr im LAN und helfen, Engpässe und Kommunikationsfehler zu vermeiden. Die Themen Netzwerkhardware und Routing werden ebenfalls fundiert behandelt. In diesem Zusammenhang geht es um die verschiedenen Komponenten wie Switches, Router, und Netzwerkkarten sowie deren Zusammenspiel, um Datenpakete effizient weiterzuleiten. Dabei werden wichtige Routing-Protokolle vorgestellt, die sowohl in internen Netzwerken (Interior Gateway Protocols) als auch in globalen Internetstrukturen (Exterior Gateway Protocols) verwendet werden.

Mithilfe der Erklärung von Routingtabellen und Algorithmen, beispielsweise Dijkstra’s Algorithmus, bekommen Leser einen tiefen Einblick, wie Netzwerke Routen berechnen und Optimierungen vornehmen. Nicht zu vernachlässigen sind Sicherheitsaspekte und Netzwerkkontrolle. Der Guide erklärt die Funktionsweise von Firewalls, die den Datenverkehr nach festen Regeln kontrollieren und so unerwünschte Zugriffe verhindern. Auch wird auf gängige Angriffsformen wie Buffer Overflows oder Injections eingegangen und wie man vertrauenswürdige Nutzereingaben validiert, um Sicherheit zu erhöhen. Darüber hinaus behandelt Beej Techniken wie Port Scanning und Netzwerk-Sniffing, die häufig von Administratoren zum Troubleshooting, aber auch von Angreifern genutzt werden.