Im Zeitalter von Cloud-Diensten, KI-Integration und immer komplexerer Software-Ökosysteme sind Sicherheit und Datenschutz wesentliche Säulen moderner IT-Infrastrukturen. Insbesondere Browser-Erweiterungen erfreuen sich großer Beliebtheit, da sie Anwendern mehr Komfort, Funktionen und individuelle Anpassungsmöglichkeiten bieten. Doch sie stellen bei falscher Handhabung auch ein erhebliches Sicherheitsrisiko dar. Ein Thema, das zunehmend an Bedeutung gewinnt, ist die Interaktion zwischen Chrome-Erweiterungen und lokalen MCP-Servern (Model Context Protocol). Diese Verbindung öffnet Angreifern mit etwas technischem Know-how und böswilliger Absicht Tür und Tor, um die eigentlichen Schutzmechanismen von Chrome zu umgehen und weitreichende Zugriffe auf das System zu erhalten.

Die MCP-Architektur wurde ursprünglich entwickelt, um KI-Agenten eine standardisierte Schnittstelle zu lokalen Systemressourcen zu bieten. Das Ziel war es, eine harmonisierte Kommunikation zwischen verschiedenen Tools und AI-Prozessen zu ermöglichen – zum Beispiel um auf lokale Dateisysteme, Messaging-Dienste wie Slack oder WhatsApp oder andere Ressourcen zuzugreifen. Das Model Context Protocol arbeitet dabei meistens über zwei Transportwege: Server-Sent Events (SSE) oder Standard Input/Output (stdio). Diese Mechanismen sind flexibel, jedoch von Haus aus völlig offen konzipiert. Das bedeutet, dass keine standardmäßige Authentifizierung vorgesehen ist, sondern die Sicherheit zur Verantwortung des jeweiligen MCP-Server-Entwicklers wird.

In der Praxis ist diese Absicherung oftmals unzureichend oder gar nicht vorhanden. Besonders kritisch wird die Situation, wenn Chrome-Erweiterungen unbemerkt mit lokalen MCP-Servern kommunizieren können. Chrome bietet zwar ein Sandbox-Modell, das Webseiten und Erweiterungen vom Betriebssystem isoliert, allerdings erweist sich dieses Modell als unzureichend, sobald Erweiterungen uneingeschränkten Zugriff auf localhost-Dienste erhalten. Diese lokalen Server sind auf bestimmten Ports erreichbar und können so direkt von Browserprozessen angesprochen werden – selbst wenn keine expliziten Erweiterungsrechte hierfür vorliegen oder Nutzerberechtigungen abgefragt werden. Die Konsequenzen sind alarmierend.

Über MCP-Server ohne Authentifizierung können bösartige Erweiterungen beliebige Befehle an den lokalen Rechner senden. Rechnersysteme verlieren so den Schutz der Sandbox, was nicht nur auf Dateisystemebene massive Schäden anrichten kann – etwa durch das Auslesen, Ändern oder Löschen von Dateien – sondern im schlimmsten Fall auch die vollständige Übernahme des Systems ermöglicht. Ebenfalls identifizierte SCP-Server, die beispielsweise den Zugriff auf Messaging-Plattformen wie Slack oder WhatsApp erlauben, können für Spionage, Datenextraktion oder Manipulation missbraucht werden. Ein exemplarisches Experiment mit einem Dateisystem-MCP-Server zeigte auf, wie einfach eine Chrome-Erweiterung ohne jegliche besondere Rechte mit dem Server interagieren und dessen Werkzeuge ausführen konnte. Die Erweiterung verband sich per HTTP-Anfragen mit dem lokal laufenden Server, bezog Sitzungsinformationen und rief anschließend Funktionen ab und aus – alles ohne jegliche Authentifizierung.

Das Szenario belegte einen vollständigen Bruch der Sicherheitsarchitektur und demonstrierte eindrucksvoll eine Sandbox-Umgehung auf hohem Risiko. Die Protokolldaten illustrierten, wie ein Angreifer sich einen gesicherten Bereich aufbricht und von dort aus unbegrenzten Einfluss nehmen kann. Die Problematik erhält durch Googles Sicherheitsmaßnahmen des Jahres 2023 eine interessante Wendung. Um private Netzwerke zu schützen, blockiert Chrome seit Version 117 den Zugriff von öffentlichen Webseiten auf private IP-Adressen und localhost. Diese Restriktionen gelten jedoch nicht für Browsererweiterungen.

Das bedeutet, obwohl Webseiten kaum noch lokalen Netzwerkzugriff erhalten, können Erweiterungen weiterhin ungehindert kommunizieren. Diese Ausnahmeregelung ist einer Verbesserung der Nutzererfahrung geschuldet, birgt jedoch schwerwiegende Risiken, die bislang nicht ausreichend adressiert wurden. Ein weiteres Problem ergibt sich aus der breiten Nutzung der localhost-Kommunikation durch zahlreiche legitime Applikationen. So verwenden Systeme für Multi-Faktor-Authentifizierung (MFA) oder Maschinen-Fingerprinting wie Okta MFA oder FastPass aus Sicherheitsgründen lokale Server, um den Zugriff auf Unternehmensressourcen zu gewährleisten. Eine pauschale Blockade dieses Verkehrs könnte diese Sicherheitsmechanismen zum Erliegen bringen, was eine schwierige Abwägung zwischen Sicherheit und Funktionalität zur Folge hat.

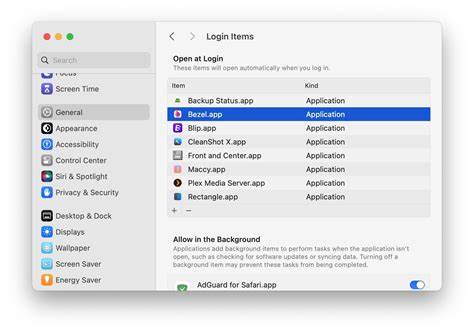

Die Erkenntnisse aus der Analyse der MCP-Sicherheitslücke sind nahezu eine Aufforderung an Unternehmen, ihre Sicherheitsrichtlinien zu überprüfen und sich der neuen Angriffsvektoren bewusst zu werden. MCP-Server werden in vielen Entwicklerumgebungen und Produktionssystemen eingesetzt, oft mit lückenhaften Zugangskontrollen und ohne ausreichende Überwachung. Dieses Nachlässigkeit öffnet Angreifern eine Hintertür, die sämtliche Sicherheitsbarrieren austrickst und zu vollständigen Systemkompromittierungen führen kann. Für Sicherheitsverantwortliche wird empfohlen, eine konsequente Sicherheitsstrategie zu verfolgen, die den Umgang mit MCP-Servern regelt und deren Einsatz nur unter strikter Zugangskontrolle erlaubt. Erweiterungen müssen fortlaufend überwacht und eingehend darauf analysiert werden, ob sie versuchen, lokale MCP-Instanzen anzusprechen oder ungewöhnliche Aktivitäten auf localhost initiieren.

Auch das Einführen von Netzwerkfiltern und das Einschränken des lokalen Ports kann helfen, unbefugten Zugriff zu verhindern. Zudem sollte die Community der MCP-Server-Entwickler einem Paradigmenwechsel folgen und standardmäßig sichere Authentifizierungsmechanismen in ihre Protokolle und Server implementieren. Ohne verpflichtende Schutzmaßnahmen sind MCP-Server eine sich ausbreitende Gefahr für jedes System, das sie verwendet. Auf Nutzer- beziehungsweise Unternehmensseite ist eine Sensibilisierung gegenüber dieser Thematik essenziell, da das Risiko einer Kompromittierung ansonsten unterschätzt wird. Zusammenfassend lässt sich sagen, dass der Mix aus einer offenen Architektur der MCP-Server, der erhöhten Privilegien von Chrome-Erweiterungen und fehlenden Sicherheitsvorkehrungen eine kritisch gefährliche Situation schafft.

Diese kann eine Sandbox umgehen und weitreichende Systemkontrolle an Angreifer abgeben. Technologien, die eigentlich Komfort und neue Funktionalitäten bieten wollen, werden so zu potenziellen Einfallstoren für Cyberangriffe. Umso wichtiger ist es, diese Gefahren zu verstehen und wirksame Schutzmaßnahmen zu etablieren, bevor ein realer Schaden entsteht. Nur durch proaktives Handeln und ein stärkeres Augenmerk auf lokale Schnittstellen kann die Sicherheit moderner Systemlandschaften gewährleistet werden.