Die Migration eines Autorisierungssystems ist eines der komplexesten und risikoreichsten Vorhaben innerhalb der Softwareentwicklung. Autorisierung regelt, wer auf welche Ressourcen zugreifen darf und bestimmt somit maßgeblich die Sicherheit und Funktionalität einer Anwendung. Ein fehlerhafter Migrationsprozess kann nicht nur zu Funktionsstörungen führen, sondern auch massive Sicherheitslücken öffnen und das Vertrauen der Nutzer gefährden. Daher stellt sich die Frage, wie man diesen sensiblen Prozess so gestaltet, dass er reibungslos verläuft, ohne das bestehende System zu beeinträchtigen. Ein zentrales Problem bei der Migration von Autorisierungssystemen ist das Verständnis der bestehenden Implementierung.

Viele Teams überschätzen in der Regel, wie gut sie ihre aktuelle Autorisierung wirklich kennen. Besonders in komplexen Umgebungen, in denen die Autorisierungslogik über mehrere Schichten und Dienste verteilt ist, entsteht schnell ein Wirrwarr aus Abhängigkeiten und versteckten Regeln. In der Praxis leben Autorisierungsregeln selten isoliert in einem einzigen Modul. Sie sind häufig über Middleware, Controller, Service-Layer und Datenbankabfragen verteilt. Eine Änderung an einer Stelle hat oft unerwartete Auswirkungen auf andere Bereiche.

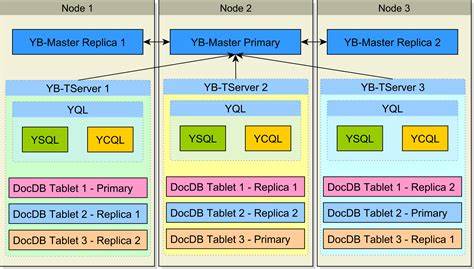

Die Komplexität nimmt zu, wenn Anwendungen eine Microservices-Architektur verwenden. Hier wird die Autorisierung häufig dezentral an verschiedenen Stellen implementiert, je nach Team und Dienst. Manche Teams setzen Autorisierung auf Gateway-Ebene um, andere vertrauen auf Datenbanksicherheit oder verteilen Prüfungen in Business-Logiken. Diese Fragmentierung erschwert es, den kompletten Autorisierungsfluss zu überblicken und kann zu Inkonsistenzen während und nach der Migration führen. Darüber hinaus verflechtet sich Autorisierungslogik oft mit der Kerngeschäftslogik.

Viele Entwickler fügen mit der Zeit Schnelllösungen hinzu oder entwickeln spezifische Ausnahmen für einzelne Anwendungsfälle. Dadurch verschwimmt die Trennlinie zwischen reinen Zugriffsentscheidungen und Geschäftsregeln. Ein Team, das eine Migration startet, muss deshalb sorgfältig herausfiltern, welche Logik tatsächlich zur Autorisierung gehört und welche zum eigentlichen Geschäftsprozess. Ein weiterer wichtiger Aspekt sind die Daten, die zur Entscheidungsfindung nötig sind. In einer Microservices-Architektur ist es häufig der Fall, dass ein Dienst Informationen von mehreren anderen Diensten benötigt, um Berechtigungen zu überprüfen.

Dies erhöht nicht nur die Komplexität, sondern verlangt auch eine Strategie zur Synchronisation und Konsistenz der Daten während des Migrationsprozesses. Angesichts dieser Herausforderungen ist es essenziell, eine Migrationsstrategie zu wählen, die Risiken minimiert und einen schrittweisen Übergang erlaubt. Ein bewährter Ansatz ist die inkrementelle Migration, bei der nicht versucht wird, alles auf einmal zu ersetzen – das „Boiling the Ocean“-Problem. Stattdessen beginnt man mit einzelnen Endpunkten oder Modulen, die eine überschaubare Komplexität und klar definierte Autorisierungsmuster aufweisen. Im ersten Schritt empfiehlt es sich, die zu migrierenden Endpunkte genau zu analysieren und ein umfassendes Verständnis der vorhandenen Autorisierungslogik zu erlangen.

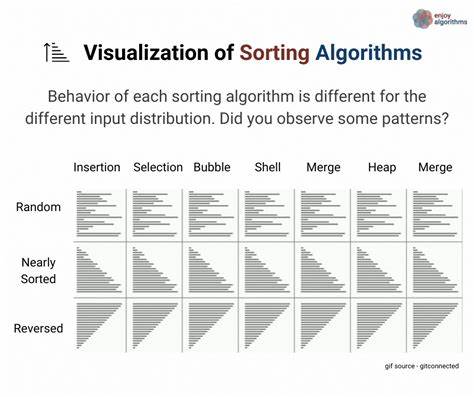

Dieses Verständnis wird idealerweise durch das Erstellen von Testszenarien unterstützt, die verschiedene Datenkonstellationen, Benutzerrollen und Ressourcen abdecken. Über diese Tests leiten Entwicklungsteams alle erwarteten Zugriffsentscheidungen ab, um diese später mit dem neuen System vergleichen zu können. Dabei ist es wichtig, auch versteckte oder selten genutzte Regeln zu identifizieren, die beim ersten Blick möglicherweise nicht offensichtlich sind. Die eigentliche Umsetzung erfolgt durch das parallele Ausführen der bestehenden und der neuen Autorisierungssysteme – ein Prozess, der oft als Shadow Mode oder Side-by-Side Testing bezeichnet wird. Dabei leitet die Anwendung für jede Autorisierungsentscheidung sowohl das alte als auch das neue System an, vergleicht die Resultate jedoch erst einmal ohne, dass die Nutzer davon betroffen sind.

So können Entwickler Inkonsistenzen ausfindig machen, nachvollziehen und beheben, bevor eine Umschaltung erfolgt. Eine der größten Hürden bei dieser Parallelität ist die korrekte Vergleichbarkeit der Entscheidungen. Legacy-Systeme liefern oft differenzierte Ergebnisse über einfache Zugriffsberechtigungen hinaus, beispielsweise differenzierte Leserechte, Bedingungen wie Multi-Faktor-Authentifizierung oder zeitliche Begrenzungen. Das Vergleichsverfahren muss tolerant genug sein, um solche Nuancen zu verarbeiten und Verzögerungen oder Fehlermeldungen im Betrieb herausfiltern zu können, damit keine falschen Alarme ausgelöst werden. Zur Unterstützung dieses Vergleichs und zur Identifikation von Abweichungen sind spezialisierte Werkzeuge von großem Vorteil.

Tools, die Entscheidungsprozesse auf granularer Ebene transparent machen und den kompletten Weg bis zur finalen Entscheidung nachvollziehbar dokumentieren, ermöglichen eine schnelle und zielgerichtete Behebung von Abweichungen. So können Entwickler leichter nachvollziehen, welche Eingaben, Regeln und Zwischenergebisse zu einer bestimmten Entscheidung geführt haben. Auch die Einbindung der Autorisierungslogik in eine deklarative Policy-Sprache kann den Migrationsprozess deutlich erleichtern. Anstatt Autorisierung als verstreuten Code über alle Anwendungsebenen zu implementieren, ermöglicht eine Policy-basierte Lösung eine zentrale, konsistente und überprüfbare Verwaltung der Zugriffsregeln. Dies reduziert nicht nur die Komplexität, sondern fördert auch die Wiederverwendbarkeit und Flexibilität.

Ein pragmatischer Migrationsprozess profitiert von einer engen Verzahnung zwischen Entwicklung, Tests und Monitoring. Automatisierte Tests gegen reale und simulierte Daten, kombiniert mit Änderungen an Policies und Datenmodellen, bilden den Kern für iterative Verbesserungen. Jede Iteration bietet die Möglichkeit, Lücken zu schließen und Randfälle abzudecken, die beim ersten Durchgang nicht berücksichtigt wurden. Die Herausforderung, die sich beim Arbeiten mit Live-Daten ergibt, besteht darin, dass sich Zustände permanent ändern. Benutzerrollen, Ressourcen, Beziehungen - all das beeinflusst autorisierungsrelevante Entscheidungen und kann zu scheinbaren Inkonsistenzen führen, die eigentlich auf veränderte Daten zurückzuführen sind.

Hier bieten Snapshot-Mechanismen eine hilfreiche Funktion: Sie erlauben es, punktgenau die Datenkonstellation zu einem bestimmten Zeitpunkt einzufrieren und daraufhin Entscheidungen und deren Unterschiede nachvollziehbar zu analysieren. Viele Unternehmen unterschätzen den Aufwand, den die Analyse und das Verstehen der alten Autorisierungslogik erfordert. Zeit, die in diesen Schritt investiert wird, zahlt sich aber klar aus. Nur wer genau weiß, welche Logik im bestehenden System konkret greift, kann sicherstellen, dass die neue Implementierung tatsächlich funktional identisch arbeitet und keine Sicherheitslücken entstehen. Abschließend lässt sich sagen, dass die Migration von Autorisierungssystemen ohne gravierende Fehler nur mit einer strukturierten Herangehensweise möglich ist.

Diese basiert auf einem tiefgehenden Verständnis der vorhandenen Logik, schrittweiser Umsetzung, paralleler Ausführung beider Systeme und der Nutzung spezialisierter Werkzeuge, um Abweichungen zu erkennen und zu beheben. Die Investition in geeignete Prozesse und Werkzeuge zahlt sich aus in schnellerer Migration, höherer Sicherheit und einer stabileren Anwendung insgesamt. Unternehmen, die sich an diese bewährten Strategien halten, können ihre Autorisierungsmigrationen nicht nur beschleunigen, sondern auch das Risiko eines Systemsversagens drastisch reduzieren. In Zeiten zunehmender Digitalisierung und komplexer, verteilter Systeme ist dies ein entscheidender Erfolgsfaktor für nachhaltiges Wachstum und Nutzervertrauen.