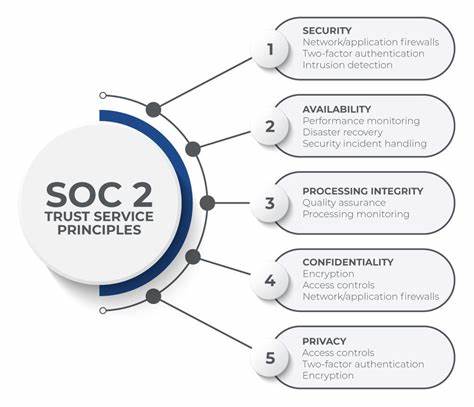

Die Sicherheits- und Compliance-Anforderungen an Unternehmen wachsen stetig. Besonders im Bereich der IT-Systeme wird immer häufiger auf Prüfstandards wie SOC2 gesetzt, um Sicherheit, Verfügbarkeit und Vertraulichkeit von Daten nachzuweisen. SOC2-Audits sind für viele Unternehmen, die mit sensiblen Daten arbeiten, unverzichtbar und tragen maßgeblich dazu bei, Vertrauen bei Kunden und Partnern aufzubauen. Doch die manuelle Durchführung dieser Audits ist zeit- und kostenintensiv. Genau hier setzen innovative Technologien an, die automatisierte SOC2-Sicherheitsaudit-Agenten entwickeln, welche rund um die Uhr arbeiten – auch im Schlaf ihrer Nutzer.

Diese intelligenten Systeme analysieren Code, erkennen Sicherheitslücken und weisen auf Compliance-Verstöße hin, ohne dass sofortiger menschlicher Eingriff notwendig ist. Die Idee dahinter ist verlockend: Ein digitaler Helfer, der auf Basis vorgegebener Parameter selbstständig den Code überwacht, Schwachstellen identifiziert und sogar Empfehlungen zur Verbesserung ausspricht. Dadurch wird die Effizienz erheblich gesteigert und der Aufwand für manuelle Audits deutlich reduziert. Unternehmen erhalten laufend aktuelles Feedback zur Sicherheitslage ihrer Software, ohne auf externe Auditoren angewiesen zu sein. Die Vorteile solch eines automatisierten Audit-Agenten sind vielfältig.

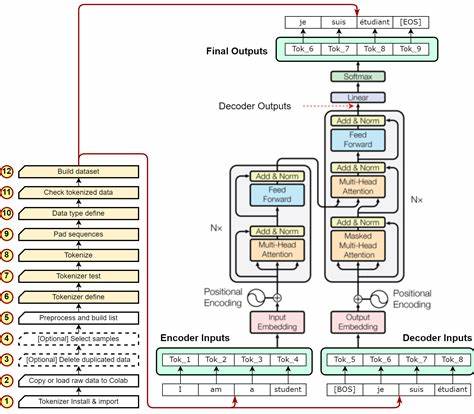

Zum einen reduziert sich der zeitliche Aufwand erheblich, denn Prüfungen laufen automatisiert im Hintergrund ab. Zum anderen sinken Kosten, die ansonsten durch langwierige manuelle Prüfungen und externe Beratungen entstehen. Zudem werden auch kleine und mittlere Unternehmen in die Lage versetzt, SOC2-Anforderungen zu erfüllen, was bisher oft an fehlenden Ressourcen scheiterte. Technologisch basieren diese Agenten oft auf künstlicher Intelligenz und Machine Learning. Sie analysieren Quellcode, Systemkonfigurationen und Protokolldateien, um potenzielle Schwachstellen aufzuspüren.

Die Herausforderung liegt dabei darin, dass Compliance-Anforderungen komplex und dynamisch sind und sich ständig weiterentwickeln. Daher müssen diese Agenten kontinuierlich mit aktuellen Standards und Best Practices aktualisiert werden, um akkurate Analysen liefern zu können. Ein häufig geäußerter Kritikpunkt betrifft die Haftungsfrage: Wer trägt die Verantwortung, wenn eine automatisierte Prüfung Schwachstellen übersieht oder falsch bewertet? Die Technologie allein kann nicht die menschliche Expertise vollständig ersetzen. Dennoch lassen sich Automatisierung und menschliche Kontrolle als komplementäre Elemente betrachten. Die intelligenten Agenten übermitteln ihre Ergebnisse an Compliance-Teams, welche die Empfehlungen validieren und gegebenenfalls manuell intervenieren.

Die Kombination aus automatischen Analysen und Expertenwissen führt zu einer höheren Sicherheit und Zuverlässigkeit bei der Einhaltung von SOC2-Anforderungen. Interessant ist außerdem die angedachte Bezahlweise auf Token-Basis. Diese flexible Zahlmethode passt gut zur Software-as-a-Service-Typologie und ermöglicht es Unternehmen, nur für tatsächlich genutzte Audit-Ressourcen zu bezahlen. Dadurch bleibt die Kostenseite transparent und skalierbar. Während einige Entwickler und Start-ups bereits an ersten Prototypen eines solchen automatisierten SOC2-Sicherheitsaudit-Agenten arbeiten, ist der Markt für Einzellösungen noch wenig gesättigt.

Die Nachfrage ist jedoch deutlich spürbar, denn die Zeitersparnis und die Risikeninsparung durch permanente Überwachung sind massiv. Für Unternehmen, die ihre Compliance-Strukturen modernisieren und effizienter gestalten möchten, bietet ein automatisierter Audit-Agent einen erheblichen Mehrwert. Durch kontinuierliche Schwachstellenanalysen und schnelle Benachrichtigungen lassen sich potenzielle Risiken frühzeitig minimieren, bevor sie zu kostspieligen Sicherheitsvorfällen führen. Zudem kann die Transparenz im Auditprozess verbessert werden, da sämtliche Prüfungsergebnisse lückenlos dokumentiert werden. Da sich die Digitalisierung weiter fortsetzt und Cyberangriffe immer komplexer werden, steigt auch die Bedeutung automatisierter Compliance-Lösungen.

Ein SOC2-Sicherheitsaudit-Agent, der während des Schlafs arbeitet, entlastet Mitarbeiter und erhöht die Sicherheit von IT-Systemen nachhaltig. Die Zukunft der Compliance könnte deshalb stark von solchen Technologien geprägt sein, die Effizienz, Sicherheit und Transparenz intelligent miteinander verbinden. Insgesamt schaffen automatisierte SOC2-Audit-Agenten einen neuen Standard in der Branchensicherheit. Sie unterstützen Unternehmen dabei, regulatorische Vorgaben zu erfüllen und gleichzeitig interne Sicherheitsprozesse zu optimieren. Die Zusammenarbeit von Automatisierung und menschlichem Know-how gilt als Schlüssel, um sowohl Effizienz als auch Verlässlichkeit zu gewährleisten.