Im Mai 2025 haben Computerwissenschaftler der ETH Zürich eine neue Sicherheitslücke in Intel-Prozessoren entdeckt, die weitreichende Folgen für die Datensicherheit von Computern und Servern weltweit haben könnte. Diese Schwachstelle, bekannt unter dem Namen Branch Privilege Injection (BPRC), erlaubt es Angreifern, sich unautorisierten Zugriff auf den gesamten Arbeitsspeicher eines Prozessors zu verschaffen, indem sie gezielt die spekulative Ausführung von Prozessoranweisungen ausnutzen. Die Entdeckung belegt erneut die grundlegenden Herausforderungen und Risiken, die mit der Performanceoptimierung durch spekulative Technologien in modernen CPUs verbunden sind.Spekulative Ausführung als zweischneidiges SchwertSpekulative Ausführung ist eine Technologie, die in nahezu allen modernen Prozessoren eingesetzt wird, um die Geschwindigkeit der Datenverarbeitung zu erhöhen. Dabei werden Berechnungsschritte „im Voraus“ ausgeführt – basierend auf Vermutungen, welche Befehle als nächstes folgen könnten.

Dieses Vorgehen sorgt dafür, dass häufig benötigte Berechnungen bereits im Hintergrund vorbereitet werden können, wodurch die Gesamtperformance gesteigert wird. Die komplexen Mechanismen ermöglichen es, Mehrebenen der Prozessornutzung effizienter zu gestalten, bergen aber gleichzeitig ein Sicherheitsrisiko, wie bereits frühere Exploits wie Spectre, Meltdown oder Retbleed schmerzhaft gezeigt haben.Die neu entdeckte Schwachstelle Branch Privilege Injection nutzt das sogenannte Branch Prediction System aus. Intels CPUs sind darauf ausgelegt, Zweigentscheidungen im Code vorauszuberechnen und somit die Ausführung noch weiter zu beschleunigen. Genau an diesem Mechanismus setzen die Forscher an: Sie identifizierten eine Zeitschwelle von nur wenigen Nanosekunden, in der das Privilegensystem der CPU Schwächen zeigt.

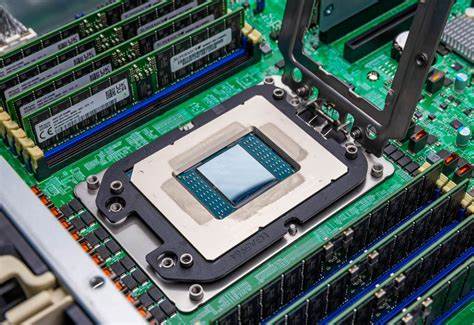

Konkret entsteht während des Wechsels zwischen Nutzerkontexten eine kleine „Lücke“ im Schutz, die von Angreifern ausgenutzt werden kann, um sensible Daten anderer Benutzer auf demselben Prozessor auszulesen.Alle Intel-Prozessoren der letzten sechs Jahre betroffenDas alarmierende an BPRC ist, dass alle Intel-Prozessoren, die seit 2018 produziert wurden, von dieser Sicherheitslücke betroffen sind – das gilt sowohl für private Desktop- und Laptop-CPUs als auch für Serverchips in großen Rechenzentren. Gerade die Cloud-Umgebung, in der oft mehrere Kunden virtuelle Maschinen auf einem einzigen physischen Host teilen, wird dadurch massiv gefährdet. Angreifer könnten über diese Schwachstelle auf Informationen von anderen Nutzern zugreifen, was besonders unter dem Gesichtspunkt von Datenschutz und IT-Sicherheit gravierend ist.Die ETH-Forscher betonen, wie bedeutend der Angriff auf den Cache-Speicher und den Arbeitsspeicher (RAM) des Prozessors ist.

Über das wiederholte Nutzen der Lücke ist es möglich, nach und nach den gesamten Speicher auszulesen – mit einer erstaunlichen Geschwindigkeit von mehr als 5000 Bytes pro Sekunde. Das klingt auf den ersten Blick vielleicht moderat, doch auf längere Sicht ermöglicht dies den vollständigen Diebstahl vertraulicher Daten, Passwörter und anderer sensibler Inhalte.Technische Hintergründe und AngriffsmethodeDas Grundproblem liegt in der Architektur des Branch Predictors und der Art und Weise, wie Zugriffsprivilegien gehandhabt werden. In modernen CPUs werden Prozesse nicht strikt sequenziell abgearbeitet, sondern durch die spekulative Ausführung auch parallele und vorausahnende Berechnungen durchgeführt. Dabei werden jedoch Berechtigungen nicht simultan mit der Instruktionsausführung aktualisiert, was zeitweise zu ambiguierender Zustandsführung führt.

Genau dies verursacht den „Race Condition“-Effekt zwischen Branch Prediction und den Privilegien, der von Hackern gezielt provoziert werden kann.Die manipulativen Eingaben, die ein Angreifer an den Prozessor übermittelt, führen dazu, dass während der spekulativen Ausführung falsche Berechtigungen angenommen werden. So können Sicherheitsbarrieren umgangen und Zugriffe auf fremde Speicherbereiche ermöglicht werden. Die ETH-Forscher konnten demonstrieren, dass selbst eine scheinbar geringe Fehlerrate ausreicht, um binnen Minuten oder Stunden den gesamten Speicher auszulesen – abhängig von der Angriffsdauer.Vergleich zu früheren CPU-SicherheitslückenBranch Privilege Injection reiht sich nahtlos in die Reihe weiterer bekannter Schwachstellen wie Spectre, Meltdown oder Retbleed ein, die ebenfalls spekulative Ausführung ausnutzen.

Seit 2017 alarmieren diese Speculative Execution Attacks die IT-Sicherheitswelt und haben Hersteller dazu bewegt, umfangreiche Patches und Hardware-Updates einzuführen. Trotzdem bleibt das Problem bestehen, da die Architektur moderner Prozessoren auf Leistung ausgelegt ist, während der Schutz von spekulativen Pfaden oft zu kurz kommt.Intel hat nach Bekanntwerden von BPRC bereits microcodebasierte Updates veröffentlicht, die über BIOS- und Betriebssystem-Patches ausgerollt werden. Diese Maßnahmen sollen den Angriff erschweren oder verhindern. Dennoch halten die ETH-Forscher die Lücke für nur teilweise geschlossen: Es handelt sich um ein grundsätzlicheres Architekturproblem, das nicht kurzfristig vollständig behoben werden kann.

Die Lücke muss weiterhin systematisch gesucht und geschlossen werden, während gleichzeitig die Sicherheit von Cloud-Diensten, Rechenzentren und Endgeräten auf dem Spiel steht.Auswirkungen für Endanwender und UnternehmenFür private PC- und Laptop-Nutzer besteht eine erhöhte Gefahr, insbesondere wenn Geräte nicht regelmäßig mit den neuesten Updates versorgt werden. Die Aktivierung und Installation von Firmware-Updates sowie Betriebssystem-Patches sind unerlässlich, um das Risiko durch Branch Privilege Injection zu minimieren. Noch wichtiger ist die Vorsicht bei der Nutzung von Cloud-Diensten und virtuellen Maschinen, da dort die Gefahr durch gemeinsam genutzte Hardware massiv steigt.Unternehmen sollten ebenfalls ihre IT-Infrastruktur überprüfen und sicherstellen, dass alle Systemkomponenten auf dem aktuellen Stand sind.

Zugleich wird klar, dass ein Umdenken in Bezug auf Prozessor-Architekturen und Angriffserkennung notwendig ist. Die im Labor der ETH Zürich entwickelten Angriffe können durchaus in der realen Welt angewendet werden, wenn Angreifer gezielt spekulative Ausführungsmechanismen ausnutzen.Forschung und zukünftige EntwicklungenDie Erkenntnisse der ETH Zürich bilden die Basis für weitere Forschungen an sicheren CPU-Designs und besseren Schutzmechanismen. Das Forscherteam arbeitet eng mit Intel zusammen, um die Hardware bestmöglich zu härten. Gleichzeitig sind neue Ansätze gefragt, um die Vorteile der Spekulativität nicht auf Kosten der Sicherheit erkaufen zu müssen.

Die Herausforderung liegt darin, die komplexen CPU-Architekturen so zu verändern, dass Attack-Pfade wie BPRC geschlossen werden, ohne Performanceverluste hinzunehmen.Das zweite Halbjahr 2025 verspricht spannend zu werden, da weitere Publikationen und Sicherheitsupdates folgen sollen. IT-Sicherheitsforscher weltweit beobachten die Lage aufmerksam, da die Branch Privilege Injection ein weiteres Kapitel in der Geschichte der CPU-Sicherheitslücken aufgeschlagen hat.FazitDie Entdeckung der Branch Privilege Injection durch die ETH Zürich zeigt erneut, wie schwierig es ist, moderne Prozessoren sowohl leistungsstark als auch sicher zu gestalten. Die grundlegenden Schwachstellen in der spekulativen Ausführung eröffnen Angreifern Wege, sensible Daten auszulesen – und zwar nicht nur theoretisch, sondern in praktisch realisierbarer Form.