In der modernen digitalen Welt sind Computer und vernetzte Geräte zu unverzichtbaren Werkzeugen geworden. Die Sicherheit dieser Systeme ist für Unternehmen, Regierungen und Privatpersonen gleichermaßen von entscheidender Bedeutung. Dennoch bleibt vielen Nutzern ein wesentlicher Aspekt verborgen: In nahezu jedem modernen Prozessor sind versteckte Betriebssysteme integriert, die außerhalb der Kontrolle des Haupt-Betriebssystems laufen. Intel Management Engine (ME) und AMD Platform Security Processor (PSP) sind Beispiele solcher subsumierten Softwareebenen, die Zugriff auf Speicher, Peripheriegeräte und Netzwerkschnittstellen haben – selbst wenn das Gerät scheinbar ausgeschaltet oder im Leerlauf ist. Diese tief eingebetteten Systeme stellen eine erhebliche Sicherheitslücke dar und gefährden die digitale Privatsphäre in bislang unterschätztem Ausmaß.

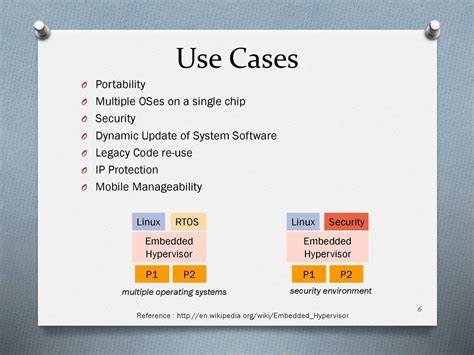

Die Funktionsweise dieser versteckten Betriebssysteme ist komplex und meist undurchsichtig. Sie agieren auf einer Ebene unterhalb des Hauptbetriebssystems, was bedeutet, dass traditionelle Sicherheitsmaßnahmen wie Antivirenprogramme, Firewalls oder Verschlüsselung auf Betriebssystemebene ihre Wirkung verlieren. Sicherheitsforscher haben entdeckt, dass diese Subsysteme unter Umständen ohne Wissen des Nutzers Code ausführen können, was Spyware und Backdoor-Zugriffe ermöglicht. Kritische Schwachstellen, wie die im Jahr 2017 entdeckte Intel-SA-00086, zeigten auf, dass Angreifer solchen Firmware-Komponenten sogar dauerhaft Kontrolle über den Computer verschaffen können. Unter anderem wurden Tools geleakt, die von Geheimdiensten verwendet werden, um solche Firmware-Ebenen auszunutzen und so unsichtbare Überwachung oder Angriffe durchzuführen.

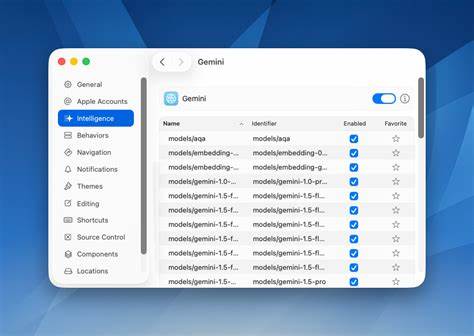

Diese Angriffe hinterlassen keine Spuren in den üblichen Logdateien und können auch nicht durch Software-Updates des Hauptbetriebssystems behoben werden. Für Anwender und Organisationen, die auf höchste Sicherheit angewiesen sind, bedeutet das im schlimmsten Fall eine Systemkompromittierung auf Hardwareebene, die jede Softwareverteidigung nutzlos macht. Purism, ein Hersteller, der sich auf Sicherheit und Datenschutz konzentriert, hat diese Herausforderungen früh erkannt und verfolgt deshalb einen radikal transparenten Ansatz. Obwohl es technisch kaum möglich ist, auf x86-Prozessoren solche versteckten Subsysteme vollständig zu deaktivieren, versucht Purism, deren Funktionalität so weit wie möglich einzuschränken oder auszuschalten. Noch wichtiger ist der Fokus auf vollständige Offenheit und Prüfbarkeit: PureOS, das von Purism entwickelte Betriebssystem, basiert auf Debian und ist frei und open-source.

Das bedeutet, jeder kann den Quellcode einsehen, Veränderungen nachvollziehen und - ganz entscheidend - sicherstellen, dass keine versteckten Überwachungsmechanismen oder Hintertüren enthalten sind. Gerade im Vergleich zu herkömmlichen Betriebssystemen, die oft mit nicht offen gelegten Komponenten oder verschlossenen Firmware-Modulen arbeiten, bietet diese Offenheit einen entscheidenden Sicherheitsvorsprung. Bei dem Librem 5 Smartphone verzichtet Purism sogar vollständig auf Intel ME und AMD PSP und schafft damit eine Plattform, die auf einer völlig transparenten Architektur beruht. Die Bedeutung eines sicheren, auditierbaren Betriebssystems lässt sich nicht hoch genug einschätzen. Wenn die Grundlage eines Computers auf Silizium-Ebene kompromittiert ist, sind selbst die stärksten Verschlüsselungen und Sicherheitsanwendungen wertlos.

Dies gilt besonders in einem Zeitalter, in dem staatliche Akteure, professionelle Cyberkriminelle und andere hochentwickelte Bedrohungen immer raffiniertere Methoden nutzen, um Systeme zu infiltrieren. Ein sicheres Betriebssystem sollte daher nicht nur aus technischer Sicht robust sein, sondern auch offen genug, um von unabhängigen Experten überprüft und verifiziert zu werden. Transparenz schafft Vertrauen und stärkt die Fähigkeit der Nutzer, Kontrolle über ihre Geräte zu behalten. Darüber hinaus ist eine sichere Lieferkette von zentraler Bedeutung. Purism setzt auf „Made in USA“-Produkte, um Risiken im Zusammenhang mit manipulierten oder unsicheren Komponenten zu minimieren.

Dies umfasst nicht nur die Hardware, sondern auch die Firmware und Softwareentwicklung. Industrielle Standards für Secure Boot, verifizierte Firmware und kontrollierte Produktionsprozesse sind Teil dieses ganzheitlichen Sicherheitskonzepts. Die Herausforderungen im Bereich der Cybersicherheit auf Hardware- und Firmware-Ebene machen deutlich, dass technische Innovation allein nicht ausreicht. Vielmehr bedarf es eines Umdenkens bei Herstellern, Entwicklern und Anwendern, um langfristig sichere Systeme zu schaffen. Die Verfügbarkeit auditierbarer Open-Source-Betriebssysteme wie PureOS zeigt dabei einen praktikablen Weg auf.

Sie ermöglichen es, die Kontrolle über die digitale Infrastruktur zurückzugewinnen und sich gegen nicht sichtbare, aber gefährliche Angriffsszenarien abzusichern. Diese Entwicklung ist von fundamentaler Bedeutung, nicht nur für den Schutz persönlicher Daten, sondern auch für kritische Infrastrukturen und nationale Sicherheit. Es besteht ein wachsender Druck auf die Branche, Transparenz zu fördern und der Praxis entgegenzuwirken, Sicherheitsfunktionen durch proprietäre und intransparente Firmware unterlaufen zu lassen. Die Blockadehaltung vieler Hersteller gegenüber Eingriffen in eingebettete Subsysteme wird zunehmend hinterfragt. Verbraucher und Organisationen fordern mehr Kontrolle und Vertrauen, was sich in der wachsenden Nachfrage nach Produkten wie denen von Purism widerspiegelt.

Zusammenfassend lässt sich sagen, dass die versteckten Betriebssysteme in Chips eine unterschätzte Gefahr für moderne Computersysteme darstellen. Sie umgehen klassische Sicherheitsmechanismen und eröffnen Angreifern einen schwer zu entdeckenden Zugang. Die Antwort darauf liegt in sicheren und auditierbaren Betriebssystemen, die Transparenz, Offenheit und Kontrolle garantieren. Hersteller wie Purism zeigen beispielhaft, wie ein solcher Ansatz umgesetzt werden kann: durch Deaktivierung potenzieller Sicherheitslücken auf Hardwareebene und die Bereitstellung offen zugänglicher Softwarelösungen. Nur durch solch eine radikale Offenheit kann im Zeitalter digitaler Überwachung ein wirklicher Schutz der Privatsphäre und der Systemsicherheit gewährleistet werden.

Die Wahl eines transparenten, sicheren Betriebssystems ist somit eine Entscheidung für langfristigen Schutz, digitale Freiheit und Selbstbestimmung in einer zunehmend vernetzten Welt.