Der Microsoft Telnet Server ist seit vielen Jahren Bestandteil verschiedener Windows-Versionen und dient hauptsächlich dazu, entfernten Benutzern einen Zugriff auf Kommandozeilenfunktionen zu ermöglichen. Trotz der weit verbreiteten Nutzung von sichereren Protokollen wie SSH nutzen einige Unternehmen und Institutionen weiterhin Telnet, was das Risiko von Angriffen erhöht. Ein höchst kritisches Sicherheitsproblem, bekannt als MS-TNAP Authentifizierungsumgehung, hat in jüngster Zeit große Aufmerksamkeit auf sich gezogen, da es Angreifern ermöglicht, sich ohne gültige Zugangsdaten als beliebiger Benutzer, einschließlich des Administrators, Zugriff auf den Server zu verschaffen. Die Konsequenzen für Systeme, auf denen der Microsoft Telnet Server läuft, sind gravierend und verlangen ein schnelles Handeln von IT-Verantwortlichen und Sicherheitsexperten. Die Schwachstelle beruht auf einer fehlerhaften Implementierung des NTLM-Authentifizierungsprozesses im Microsoft Telnet Server, genauer gesagt in der MS-TNAP (Microsoft Telnet Network Authentication Protocol) Erweiterung.

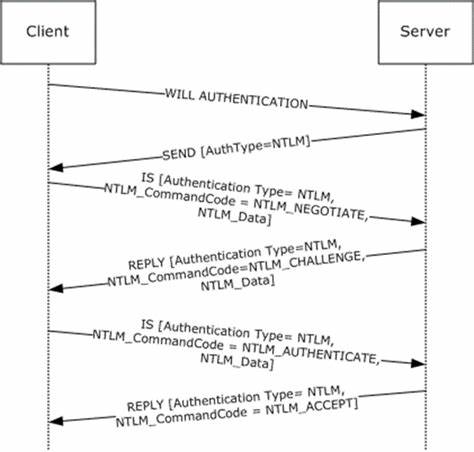

Der Fehler entsteht bei der Handhabung der gegenseitigen Authentifizierung – einem Prozess, bei dem sich sowohl der Client als auch der Server gegenseitig authentifizieren, um Identitätsdiebstahl und Man-in-the-Middle-Angriffe zu verhindern. Aufgrund einer fehlerhaften Nutzung bestimmter Sicherheitsflags in der Windows-eigenen Sicherheitsplattform SSPI (Security Support Provider Interface) kann diese Reihenfolge jedoch umgedreht werden. Das Ergebnis ist, dass der Server sich selbst gegenüber dem Client authentifiziert und somit die Legitimation des Nutzers komplett ausfällt. Die Ursache liegt in der Verwendung der SECPKG_CRED_BOTH Flag in der Funktion AcquireCredentialsHandle sowie der Kombination von ASC_REQ_DELEGATE und ASC_REQ_MUTUAL_AUTH Flags in AcceptSecurityContext. Diese fehlerhafte Konfiguration führt dazu, dass die gegenseitige Authentifizierung nicht korrekt abgewickelt wird.

Angreifer können dadurch die Authentifizierungsbeziehung invertieren und sich als sogar privilegierte Benutzer anmelden, ohne je ein gültiges Passwort eingeben zu müssen. Diese Angriffsvektoren ermöglichen eine sogenannte „0-Klick“-Attacke, die keine Nutzerinteraktion erfordert und vollständig remote ausführbar ist. Die Schwere des Problems zeigt sich in der Tatsache, dass alle Windows-Versionen von Windows 2000 bis hin zu Windows Server 2008 R2 potenziell betroffen sind. Auch innerhalb moderner Netzwerke, in denen eigentlich zusätzliche Beschränkungen gelten, kann diese Schwachstelle ausgenutzt werden, wenn der Telnet Server aktiviert und erreichbar ist. Für Unternehmen bedeutet dies, dass Systeme, die noch immer auf Microsoft Telnet Server setzen, äußerst anfällig gegenüber unautorisierten Zugriffen sind.

Sobald ein Angreifer die Kontrolle über einen solchen Dienst erlangt, eröffnen sich komplette administrative Rechte, die es ihm erlauben, Systemeinstellungen zu verändern, Daten zu exfiltrieren oder Schadsoftware zu installieren. Dies kann zu einem umfassenden Sicherheitsvorfall führen und erhebliche finanzielle Schäden und Reputationsverluste nach sich ziehen. Da es aktuell keine von Microsoft bereitgestellte Sicherheitskorrektur gibt, bleibt die Deaktivierung des Telnet Servers die wirksamste Maßnahme zum Schutz vor dieser Bedrohung. IT-Administratoren wird geraten, den Dienst sofort abzuschalten und auf sichere Protokolle wie SSH (Secure Shell) zu migrieren. SSH bietet nicht nur Verschlüsselung der übertragenen Daten, sondern auch robuste Authentifizierungsmechanismen, die gegen solche Umgehungsszenarien resistent sind.

Zusätzlich sollten Netzwerkadministratoren sicherstellen, dass der Zugriff auf Telnet-Ports durch Firewalls oder Netzwerkrichtlinien streng kontrolliert wird. Restriktive Zugriffslisten, die nur vertrauenswürdige IP-Adressen zulassen, können helfen, die Angriffsfläche deutlich zu reduzieren. Auch die Verwendung von Anwendungen zur Zugriffskontrolle und Überwachung ist empfehlenswert, um unautorisierte Telnet-Verbindungen frühzeitig zu erkennen und zu unterbrechen. Aus technischer Sicht basiert der Exploit auf Manipulation von NTLM-Nachrichten, genauer der sogenannten Typ-1- und Typ-3-Nachrichten, die im Authentifizierungsprozess verwendet werden. Indem ein Angreifer eine speziell präparierte NTLM-Nachricht an den Telnet Server sendet, der die fehlerhaften Flags enthält, kann er die gegenseitige Authentifizierung so umkehren, dass der Server irrtümlich den Angreifer als Administrator anerkennt.

Die Quelle des Exploits stellt ein ausführbares Programm bereit, das diese Schwachstelle demonstriert. Allerdings wird der Quellcode bewusst nicht veröffentlicht, um Missbrauch zu verhindern. Die Wichtigkeit, auf diese Schwachstelle reagieren zu müssen, ist groß. Gerade in größeren Unternehmensnetzwerken, in denen Legacy-Systeme und alte Protokolle weiterhin genutzt werden, stellt der Microsoft Telnet Server eine signifikante Sicherheitslücke dar. Oft wird Telnet wegen fehlender Alternativen oder Kompatibilitätsgründen parallel zu moderneren Kommunikationsprotokollen betrieben, was jedoch das Risiko für Angriffe dramatisch erhöht.

Unternehmen sollten darüber hinaus ihre Sicherheitsrichtlinien überarbeiten und den Fokus auf die Vermeidung veralteter Software legen. Regelmäßige Sicherheitsprüfungen und Penetrationstests helfen, solche Schwachstellen frühzeitig zu erkennen. Sicherheitsverantwortliche müssen sich bewusst sein, dass die bloße Existenz eines kritischen Services wie Telnet auf Servern bereits eine gravierende Verwundbarkeit darstellen kann. Für IT-Forensiker und Sicherheitsexperten bietet die Analyse der MS-TNAP Authentifizierungsumgehung interessante Einblicke in die Komplexität von Windows-Authentifizierungsmechanismen. Die Schwachstelle zeigt exemplarisch, wie vielschichtig das Zusammenspiel einzelner Komponenten sein kann und wie Fehlkonfigurationen oder Designfehler tiefgreifende Folgen haben können.

Zukünftige Entwicklungen sollten darauf abzielen, standardisierte und geprüfte Authentifizierungsprotokolle zu verwenden und die Verwaltung von Berechtigungen und Zugängen strikt zu kontrollieren. Softwarehersteller müssen agil auf entdeckte Sicherheitslücken reagieren und Anwender über Gefahren und Gegenmaßnahmen transparent informieren. Zusammenfassend lässt sich sagen, dass die MS-TNAP Authentifizierungsumgehung im Microsoft Telnet Server eine der gravierendsten Sicherheitslücken der letzten Jahre darstellt. Sie ist exemplarisch für die Risiken, die von veralteten Diensten und unsicherer Authentifizierungsmethodik ausgehen. Die beste Verteidigung besteht derzeit darin, den Telnet Server unverzüglich abzuschalten und moderne, sichere Alternativen einzusetzen, um so die Integrität und Vertraulichkeit der Systeme zu gewährleisten.