Die wachsende Bedrohung durch Botnets im Cyberraum stellt Unternehmen und Privatnutzer gleichermaßen vor enorme Herausforderungen. Insbesondere veraltete Hardware und ungepatchte Sicherheitslücken werden von Angreifern bevorzugt ausgenutzt, um schädliche Netzwerke aus kompromittierten Geräten zu bilden. Kürzlich haben Sicherheitsforscher eine neue Welle an Angriffen auf ältere Cisco-Router entdeckt, bei der eine bereits bekannte Schwachstelle dazu verwendet wird, ein globales Botnet mit mehr als 5.000 Geräten aufzubauen. Diese Entwicklung verdeutlicht die kritische Bedeutung von zeitnahen Sicherheitsupdates und einem bewussten Umgang mit Netzwerkgeräten im Zeitalter des Internets der Dinge (IoT).

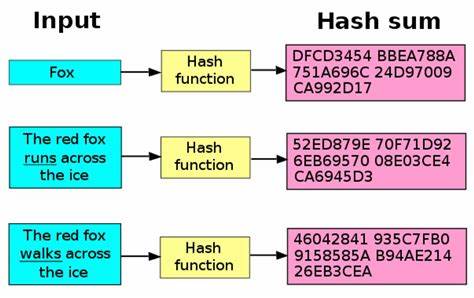

Die Bedrohung durch das sogenannte ViciousTrap-Botnet wurde von den Cybersicherheitsexperten von Sekoia aufgedeckt und analysiert. Dabei wird eine Schwachstelle mit der Bezeichnung CVE-2023-20118 ausgenutzt, die sich in der webbasierten Verwaltungsoberfläche ausgewählter Cisco-Small-Business-Routern befindet. Betroffen sind Modelle wie der RV016, RV042, RV042G, RV082, RV320 sowie der RV325. Aufgrund einer unzureichenden Validierung von Benutzereingaben in eingehenden HTTP-Paketen kann ein authentifizierter Angreifer remote beliebige Befehle auf dem betroffenen Gerät ausführen. Das bedeutet, dass Angreifer nicht nur Zugriff auf die interne Verwaltungsoberfläche erhalten, sondern die volle Kontrolle über das betroffene Gerät übernehmen können.

Die Tatsache, dass betroffene Geräte meist veraltet und vom Hersteller end-of-life sind, führt zu einer fatalen Sicherheitslücke. Cisco hat für diese Modelle keine Patches oder Sicherheitsupdates mehr bereitgestellt. Das bedeutet, dass die betroffenen Unternehmen und Anwender auf sich selbst gestellt sind, wenn es darum geht, entsprechende Schutzmaßnahmen zu implementieren. Die Gefahr, die von derartigen Botnets ausgeht, ist vielfältig. Neben der Absicht, die Geräte für Distributed-Denial-of-Service (DDoS)-Angriffe zu missbrauchen, kann ein Botnet auch zur Verbreitung von Malware, zum Abfangen sensibler Netzwerkdaten oder zum Aufbau von Hintertüren für spätere Angriffe dienen.

Das ViciousTrap-Botnet nutzt dabei einen eigens entwickelten Shell-Skript namens NetGhost. Dieser sorgt dafür, dass der eingehende Datenverkehr über definierte Ports des kompromittierten Routers umgeleitet wird. Die Weiterleitung erfolgt an eine infraestruturaähnliche Umgebung, die vom Angreifer kontrolliert wird. Dadurch können Netzwerkflüsse abgefangen und manipuliert werden, was besonders schwerwiegende Folgen für Unternehmen mit sensiblen Informationsflüssen haben kann. Derzeitig umfasst das Botnet mehr als 5.

300 Geräte in 84 verschiedenen Ländern. Besonders stark betroffen ist die Region Macau mit etwa 850 identifizierten Geräten. Dies verdeutlicht, wie groß die Verbreitung veralteter Hardware weltweit noch immer ist. Bereits im Februar 2025 wurde von derselben Schwachstelle ein anderes Botnet namens PolarEdge bekannt. Damals wurden rund 2.

000 Geräte von Cisco sowie anderen Herstellern wie ASUS, QNAP und Synology kompromittiert. Die Bedrohungslage hat sich somit innerhalb weniger Monate dramatisch verschärft. Die Herkunft der Angreifer wird von den Experten auf China zurückgeführt. Obwohl dies nicht abschließend verifiziert wurde, deuten verschiedene Indizien und Techniken darauf hin. Bemerkenswert ist, dass die Angriffe alle von einer einzigen IP-Adresse aus gestartet wurden und dass dabei eine kaum dokumentierte Webshell zum Einsatz kam, die zuvor bei PolarEdge verwendet wurde.

Sicherheitsexperten raten dringend dazu, veraltete Netzwerkhardware zu ersetzen oder zumindest vom Internet zu isolieren. Die Nutzung von alternativen Zugangswegen, die regelmäßige Überprüfung von Netzwerktraffic sowie die Implementierung von Intrusion Detection Systemen sind weitere wichtige Schritte, um Angriffe frühzeitig zu erkennen und abzuwehren. Unternehmen sollten insbesondere das Assetmanagement in ihren IT-Abteilungen verstärken und sicherstellen, dass keine ungewarteten oder veralteten Geräte mehr in der Infrastruktur verbleiben. Die Historie zeigt, dass Botnets auch in Zukunft eine zentrale Rolle bei Cyberkriminalität spielen werden. Der Ausbau von IoT-Umgebungen, die häufig weniger gesicherte Endgeräte umfassen, trägt zu einer erhöhten Angriffsfläche bei.

Hersteller müssen deshalb ihre Update-Strategien überdenken und eine längere Unterstützung älterer Geräte ermöglichen oder zumindest klare Migrationspfade anbieten. Für Anwender bedeutet dies vor allem, dass die Wahl von sicherheitsbewusster Hardware und die konsequente Umsetzung von Sicherheitsmaßnahmen unumgänglich sind. Trotz der Bekanntheit der Schwachstelle und der Warnungen kann jedoch keine Entwarnung gegeben werden, solange Sicherheitslücken ignoriert oder nicht behoben werden. Das ViciousTrap-Botnet zeigt eindrucksvoll, wie anfällig das Internet gegenüber solchen Angriffen bleibt und wie wichtig kollektive Anstrengungen sind, um die Cybersicherheit auf allen Ebenen zu gewährleisten. Neben den technischen Maßnahmen spielt auch die Sensibilisierung von Nutzern und IT-Administratoren eine zentrale Rolle.

Nur durch eine Kombination aus moderner Technologie, konsequenter Wartung und verantwortungsvollem Handeln lässt sich das Risiko minimieren. Parallel sollten Unternehmen auch ihre Notfallkonzepte überarbeiten und auf Ransomware-Angriffe oder andere Formen von Cyberangriffen vorbereitet sein. Die Erkenntnisse zu ViciousTrap mahnen eindringlich, die digitale Infrastruktur in ihrer Gesamtheit zu betrachten und echte Sicherheit als ein durchgängiges Prinzip einzuführen. Abschließend zeigt der Fall, dass auch ältere und vermeintlich weniger interessante Geräte nicht aus dem Fokus von Angreifern verschwinden. Die umfassende Vernetzung und die steigende Komplexität von IT-Systemen verlangen ein agiles und vorausschauendes Sicherheitsmanagement, das auch bekannte Schwachstellen niemals unterschätzt.

Die Zukunft der Cyberabwehr wird durch innovative Technologien, künstliche Intelligenz und automatisierte Reaktionsmechanismen geprägt sein. Doch ohne eine solide Grundlage aus Wissen, Vorsorge und einer Kultur der Sicherheit bleibt die Gefahr durch Botnets wie ViciousTrap und viele andere weiterhin hoch. Es liegt an jedem Einzelnen in der IT-Branche, aber auch an Endanwendern, die drängenden Herausforderungen zu akzeptieren und aktiv gegen Bedrohungen vorzugehen, bevor sie unkontrollierbare Schäden anrichten können.

![Finite-Choice Logic Programming (POPL 2025) [video]](/images/1D0253C4-622C-4379-B24E-D10FCB8B163A)