JavaScript hat sich in den letzten Jahren fest als eine der führenden Programmiersprachen im Web- und Backend-Umfeld etabliert. Bibliotheken wie Lodash, Ramda und Underscore sind seit mehr als einem Jahrzehnt aus der modernen Anwendungsentwicklung nicht mehr wegzudenken. Sie liefern Entwicklern gut getestete, funktionale Werkzeuge, um komplexe Aufgaben bei der Datenverarbeitung und -transformation zu vereinfachen. Doch hinter der vertrauten Oberfläche dieser Bibliotheken steckt eine verborgene Komplexität, die potenzielle Sicherheitslücken birgt – insbesondere wenn unvertrauenswürdige Benutzereingaben verarbeitet werden. Diese Schwachstellen können von Denial-of-Service-Attacken über Manipulationen des Kontrollflusses bis hin zu sehr seltenen, aber potenziell schwerwiegenden Remote Code Execution (RCE) Angriffen reichen.

Dabei ist das Ausmaß der Gefährdung stark vom konkreten Anwendungsfall und der Verwendung der Bibliotheken abhängig. Anwendungen, die keine ungesicherten Benutzerdaten verarbeiten, sind weniger gefährdet als Webanwendungen mit offenem Zugang. Vor allem in Node.js Backend-Systemen können die Folgen verheerend sein und reichen vom Serverabsturz über Umgehung von Berechtigungskontrollen bis hin zur vollständigen Übernahme des Servers. Im Kern beruhen viele dieser Angriffsvektoren auf der Ausnutzung sogenannter spezieller Attribute, die tief in den implementatorischen Details der Bibliotheken verankert sind.

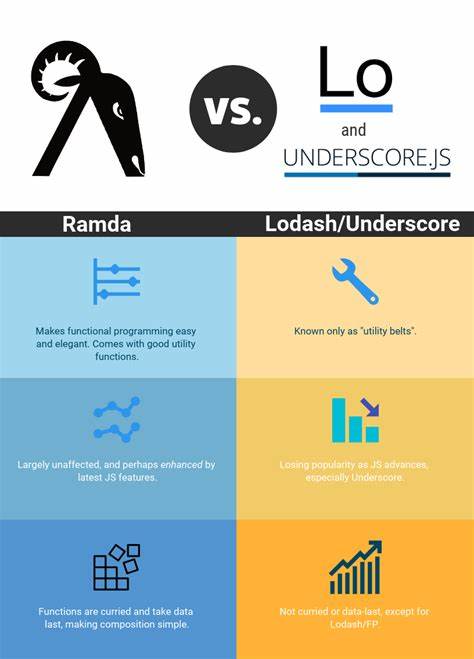

Bei Lodash etwa spielen intern verwendete Eigenschaften wie __wrapped__, __actions__ oder __chain__ eine große Rolle. Werden diese aus Nutzerdaten übernommen, können sie auf unerwartete Weise das Verhalten der Bibliothek ändern. Ramda hingegen nutzt spezielle Attribute, die mit funktionalem Programmierkonzepten zum Currying und Transducern im Zusammenhang stehen, etwa @@functional/placeholder oder eine Vielzahl von Fantasy Land Spezifikations-Attributen. Und selbst die vergleichsweise simpler gehaltene Underscore-Bibliothek erlaubt über das Attribut length Angriffsflächen, wenn User-Input unzureichend geprüft wird. Diese besonderen Eigenschaften sind nicht nur versteckte technische Details, sondern oft sogar produktiv in den Codeflüssen ihrer Bibliotheken eingebaut – sie sind für viele Funktionen essenziell, um Leistung zu optimieren oder Funktionalität zu erweitern.

Ein Beispiel ist die Behandlung der Länge von Objekten, die zahlreiche Funktionen annehmen, um Iterationen und Array-bezogene Methoden korrekt anzuwenden. Verarbeitet eine Funktion eine von außen kommende Objektstruktur, die eine manipulierte length-Eigenschaft trägt, kann das zu einer nicht abzuschätzenden Ressourcenbelastung führen. Dies ist eine sehr einfache, aber effektive Denial-of-Service Methode. Darüber hinaus können speziell gestaltete Objekte gezielt Prototypen manipulieren oder interne Abläufe so beeinflussen, dass unerwünschte Effekte eintreten – etwa indem Kontrollflüsse umgangen werden. Das Risiko, dass über die Bibliotheken Remote Code Execution zustande kommt, ist zwar deutlich geringer und tritt in der Praxis seltener auf, doch existieren konkrete Beispiele, die zeigen, dass diese Möglichkeit nicht ausgeschlossen werden kann.

Gerade in komplexen Softwareprojekten mit langer Laufzeit und vielen externen Abhängigkeiten, kann sich ein unscheinbarer Exploit in einem solchen Utility-Code als schwer aufzuspürenes Sicherheitsproblem manifestieren. Die Reaktionen der Maintainer der jeweiligen Bibliotheken waren unterschiedlich. Während Lodash bisher kaum auf die gemeldeten Sicherheitsbedenken einging und Änderungen oder Patches ausblieben, entschieden sich Ramda und Underscore dazu, keine direkten Fixes in den Bibliotheken vorzunehmen. Sie argumentieren, dass die Verantwortung für die Eingabesanitierung und Sicherheitsvorkehrungen primär bei den Anwenderprojekten liegt. Diese Haltung spiegelt ein verbreitetes Dilemma in der Open Source Welt wider: Bis zu welchem Grad soll eine Library Eigenverantwortung der Entwickler übernehmen, und was muss von den Nutzeranwendungen abgesichert werden? Für Entwickler bedeutet das konkret, dass vor der Verwendung einer der besagten Bibliotheken in sicherheitskritischen Kontexten eine gründliche Prüfung und gegebenenfalls Aufbereitung sämtlicher Benutzereingaben unabdingbar ist.

Es empfiehlt sich, alle besonderen Attribute wie __wrapped__, __actions__, __chain__ in Lodash, die diversen @@transducer- und Fantasy Land Attribute in Ramda sowie length bei Underscore bei externen Objekten explizit zu entfernen, bevor sie an Bibliotheksfunktionen übergeben werden. Zusätzlich sollte strikt vermieden werden, ungesicherte Benutzerdaten als Pfadparameter für Funktionen zu verwenden, die auf Eigenschaften innerhalb von Objekten zugreifen oder diese verändern, etwa _.get, _.set bei Lodash oder R.prop, R.

path bei Ramda. Ebenfalls hilfreich ist es, generell nur so viele Abhängigkeiten wie nötig in ein Projekt einzubinden und wo möglich moderne, native JavaScript-Funktionalitäten zu verwenden, um die Angriffsfläche durch externe Bibliotheken zu minimieren. Dieser Ansatz hilft neben der Sicherheitsverbesserung auch bei der Reduzierung von Paket-Bloat und Abhängigkeitskomplexität. Sicherheitsforscher, die sich mit der internen Komplexität solcher Bibliotheken auseinandersetzen, wenden sich damit einem Thema zu, das oft übersehen wird, aber gerade in sicherheitskritischen Applikationen erhebliche Risiken birgt. Die verborgenen Magien – sprich die internen Spezialattributfunktionen – sind in der Regel nicht umfassend dokumentiert und können bei falscher Verwendung unerwartete Verhalten auslösen.

Das Zusammenspiel von alternden Codebasen, der Weiterentwicklung von JavaScript selbst und modernen Anwendungsszenarien bildet einen Nährboden für neue Sicherheitslücken. Beispielsweise wurden in unterschiedlichen Lodash Versionen in der Vergangenheit bereits Prototype Pollution Probleme dokumentiert und in neueren Releases behoben – was ein Indiz dafür ist, dass auch bislang unbekannte Schwachstellen nicht langfristig ausgeschlossen werden können. Trotz der prinzipiellen Risiken gibt es bislang wenige öffentlich bekannte Fälle, in denen diese Schwachstellen in freier Wildbahn zu erfolgreichen Angriffen geführt haben. Auffällig ist, dass viele Backend Projekte in realen Umgebungen zwar ungesicherte Nutzereingaben verarbeiten, jedoch aus Performance- oder Entwicklungsgründen weiterhin auf diese weitverbreiteten Bibliotheken zurückgreifen, ohne die genannten Schutzmaßnahmen ausreichend umzusetzen. Das Zeitfenster für potentielle Angreifer ist somit gegeben.

Die Community profitiert von einem bewussteren Umgang mit solchen Abhängigkeiten. Spannend ist auch die Tatsache, dass Lodash und Ramda trotz sehr unterschiedlicher interner Designs vergleichbar sensible Angriffspunkte bieten. Es zeigt sich, dass das Sicherheitsproblem weniger an der Architektur selbst liegt, sondern eher an der fehlenden Abgrenzung und Validierung der Benutzereingaben vor der Verarbeitung durch komplexe APIs und versteckte Attribute. Abschließend lässt sich festhalten, dass Sicherheitslücken in Utility Libraries wie Lodash, Ramda und Underscore nicht nur ein theoretisches Problem sind, sondern reale Auswirkungen haben können – insbesondere in Backend-Systemen mit hohem Nutzerverkehr. Entwickler sollten sich in der Wahl ihrer Hilfsbibliotheken bewusst sein, diese kritisch hinterfragen und Eingabedaten sorgfältig prüfen.

Die Verantwortung liegt dabei nicht nur bei den Betreibern der Bibliotheken, sondern maßgeblich auch bei den Anwendern. Moderne Entwicklungspraxen, inklusive Source Code Reviews, automatischer Security-Checks und bewährter Sanitisierungsmethoden, sind essenziell, um Missbrauch zu verhindern. Wer diese Aspekte berücksichtigt, kann die Vorteile der Bibliotheken weiterhin sicher und effizient nutzen, ohne die eigene Anwendung unnötig zu gefährden.