Die zunehmende Digitalisierung und Vernetzung von Unternehmen bringt nicht nur Vorteile, sondern auch erhebliche Sicherheitsrisiken mit sich. Insbesondere die Cybercrime-Gruppe ScatteredSpider, auch bekannt unter dem internen Cybersicherheitscode UNC3944, zählt zu den besonders aktiven und einfallsreichen Bedrohungen der letzten Jahre. Der Fokus dieser Gruppe liegt auf raffinierten Social-Engineering-Angriffen kombiniert mit Erpressung durch Ransomware und dem Diebstahl sensibler Daten. Angesichts der steigenden Zahl von Angriffen und der ausgefeilten Taktiken ist es unerlässlich, sich umfassend mit Schutzmaßnahmen auseinanderzusetzen. Der vorliegende Leitfaden bietet eine fundierte Grundlage, um potenzielle Opfer effektiv gegen die Methoden von ScatteredSpider zu wappnen und die IT-Sicherheit insgesamt zu erhöhen.

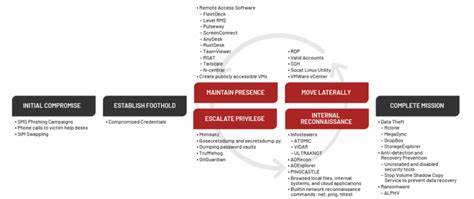

ScatteredSpider zeichnet sich durch eine besonders hartnäckige Vorgehensweise aus, bei der Social Engineering einen zentralen Bestandteil bildet. Diese Methode zielt darauf ab, menschliche Schwachstellen auszunutzen, indem beispielsweise IT-Helpdesks und administrative Mitarbeiter gezielt manipuliert werden, um Zugang zu kritischen Systemen zu erhalten. Besonders anfällig sind Großunternehmen mit umfangreichen Outsourcing-Strukturen und einer Vielzahl von Helpdesk-Mitarbeitern. Das Ziel ist es meist, nach initialem Zugriff Ransomware zu installieren oder vertrauliche Daten zu entwenden, um Lösegeld zu erpressen oder diese öffentlich zu machen. Ursprünglich konzentrierte sich die Bedrohung durch ScatteredSpider vor allem auf Unternehmen im Telekommunikationssektor, insbesondere mit Blick auf SIM-Swap-Angriffe, die es Angreifern ermöglichen, mobile Identitäten zu kapern.

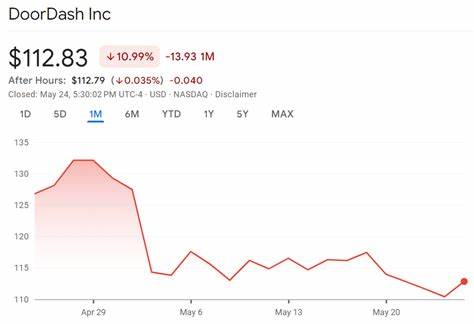

Ab 2023 hat sich das Spektrum jedoch deutlich ausgeweitet, insbesondere durch den Einsatz von Ransomware wie DragonForce, die von dieser Gruppierung eingesetzt wird. Einzelne Branchen werden dabei gezielt ausgewählt und in kurzfristigen Wellen attackiert, darunter Finanzdienstleister, der Lebensmittelsektor, Einzelhandel sowie Medien- und Unterhaltungsunternehmen. Besonders im Einzelhandel steigt die Attraktivität als Ziel, da hier große Mengen personenbezogener und finanzieller Kundendaten lagern, die für Erpressungszwecke bestens geeignet sind. Ein wichtiger Aspekt zur Abwehr besteht darin, die Identitäten innerhalb der Unternehmensinfrastruktur umfassend zu schützen und zu segregieren. Ein zentraler Schwachpunkt liegt im Prozess der positiven Identitätsverifikation bei Helpdesks und für Passwortänderungen oder Multi-Faktor-Authentifizierung (MFA).

Mandiant empfiehlt, dass der Helpdesk unbedingt befähigt sein muss, eine eindeutige Verifizierung des Anrufers durchzuführen. Dieses kann durch persönliche Bestätigung per Video, spezielle Challenge-Response-Verfahren oder starke interne Datensicherungen erfolgen. Ein Verzicht auf weit verbreitete, aber leicht angreifbare Methoden wie das Überprüfen von Geburtsdaten oder den letzten Ziffern der Sozialversicherungsnummer ist sinnvoll, da diese Informationen häufig öffentlich zugänglich oder durch Datenlecks bereits kompromittiert sind. Verstärkt werden sollte die Nutzung von authentifizierenden Verfahren, die gegen Phishing und Missbrauch resistent sind. Dazu gehören moderne Authentifizierungs-Apps mit Nummernabgleich oder geografischer Überprüfung sowie der Einsatz von FIDO2-Sicherheits-Keys für privilegierte Benutzer.

Generell ist der Übergang zu passwortlosen Anmeldungen ein Trend, der auch den Schutz gegen Social-Engineering-Angriffe verstärkt. Wichtig ist zudem, dass administrative Nutzer keine veralteten MFA-Methoden verwenden dürfen und dass MFA-Registrierungen nur von vertrauenswürdigen und geprüftem Umfeld aus möglich sein sollen. Während besonders kritische Veränderungen zusätzlich per Rückruf oder über bekannt registrierte Kanäle bestätigt werden müssen, ist eine temporäre Deaktivierung von Self-Service MFA-Reset-Funktionen während erhöhter Bedrohungslagen zu empfehlen. Eine weitere bevorzugte Angriffsmethode von ScatteredSpider ist das Einschleichen über schlecht abgesicherte Endpunkte oder virtuelle Geräte. Unternehmen sollten strenge Compliance-Richtlinien für eingehende Verbindungen einführen, inklusive Nachweis installierter und laufender Endpoint Detection and Response (EDR)-Agenten sowie Überprüfungen des Betriebssystems und der Gerätezertifikate.

Besonders wichtig ist die Vermeidung von unerlaubtem oder unbekanntem Zugang durch fremde oder neu erstellte virtuelle Maschinen innerhalb der Infrastruktur, die als Brückenkopf für Angriffe dienen können. Die systematische Unterbindung von lateraler Bewegung im Netzwerk ist ein essenzieller Bestandteil. Die Einschränkung lokaler Benutzerkonten für den Fernzugriff, das Blockieren administrativer Freigaben per Datei- und Druckerfreigabeprotokollen und die strikte Firewall-Regelung zur Blockade von Protokollen wie SMB, RDP oder PowerShell über das Netzwerk erschweren die weltweiten Angriffe erheblich. In Microsoft-Umgebungen sollten dementsprechend Group Policy Objects (GPO) optimal konfiguriert werden, um unerwünschte und privilegierte Anmeldungen restriktiv zu handhaben. Auch die Absicherung der Anwendungen und Ressourcen aller Art ist von zentraler Bedeutung.

Administrativ sollte eine strikte Segmentierung für VPN-Zugänge etabliert werden, am besten mit immer aktivem („Always-On“) VPN, sodass Manipulationen an VPN-Konfigurationen ausgeschlossen werden können. Die Verwaltung von privilegierten Zugängen sollte auf dedizierte Systeme beschränkt und durch sogenannte Privileged Access Management (PAM)-Lösungen unterstützt werden. Es gilt, den Umfang der Accounts zu reduzieren, multifaktorielle Authentifizierung konsequent einzuführen und auf rollenbasiertes Zugriffsmanagement zu setzen. Backup-Systeme wiederum müssen besonders isoliert und vor Produktivsystemen getrennt gehalten werden, idealerweise mit gekapselten, unveränderbaren Sicherungen, um Ransomware-Angriffe auf Backup-Daten zu verhindern. Der Schutz der Netzwerkinfrastruktur schließt insbesondere ein, öffentlich frei zugängliche Systeme und Dienste kontinuierlich auf Angriffsflächen zu scannen.

Die Verwendung von phishingresistenten MFA bietet Schutz beim Zugriff auf kritisch freigegebene Anwendungen oder Schnittstellen. Zudem sollten Netzwerke stark segmentiert werden, sodass Managementsysteme wie Patch- und Asset-Management, Virtualisierungsplattformen, Backup-Systeme und Sicherheitsinfrastruktur von regulären Netzen getrennt und nur aus speziell abgesicherten Segmenten zugänglich sind. Der kontrollierte Datenabfluss (Egress-Filterung) ist ein weiterer Eckpfeiler, um Command-and-Control-Kommunikation durch Schadsoftware sowie Datenexfiltration einzudämmen. Dazu gehört auch das Blockieren von bekannten TOR-Ausgangsknoten und virtuellen Server-Hosten, die häufig von Angreifern genutzt werden. Neben technischen Maßnahmen ist ein angemessenes Monitoring essenziell.

Frühzeitige Erkennung kann unter anderem durch das Aufspüren von verdächtigen Such- und Überwachungswerkzeugen wie ADRecon, SharpHound und ADExplorer erfolgen, die oft für die interne Aufklärung eines kompromittierten Netzwerks genutzt werden. Daneben sollten Logfiles und Identitätsüberwachungs-Systeme Alarm schlagen, wenn etwa plötzliche MFA-Registrierungen erfolgen, Geräte mehrfach mit demselben Authentifikator verbunden werden oder ungewöhnliche Anmeldeversuche aus untypischen Standorten erfolgen. Ein weiteres Risiko stellt der Missbrauch von Identitätsfederationen dar, besonders in Microsoft-basierten Umgebungen mit Entra ID. Die Konfiguration von vertrauenswürdigen und federierten Domains muss regelmäßig überprüft werden, um zu verhindern, dass Angreifer durch das Hinzufügen falscher Domains oder Änderung der Authentifizierungsmethoden administrative Rechte erlangen. Das Thema Awareness und Schulung ist ein unverzichtbarer Faktor.

ScatteredSpider benutzt vielfältige Social-Engineering-Methoden, um Mitarbeiter zu täuschen und zur Herausgabe von Zugangsdaten oder zur Genehmigung von MFA-Push-Benachrichtigungen zu bewegen. Von SMS-Phishing über gefälschte IT-Support-Anrufe bis hin zu aggressiven Drohungen reicht die Bandbreite der eingesetzten Tricks. Ebenso werden Collaborations-Tools wie Microsoft Teams missbraucht, um sich als interner Support auszugeben und so Mitarbeiter auszutricksen. Eine sichere Unternehmenskultur mit klaren Kommunikationswegen, Schulungen zur Erkennung von Social-Engineering-Angriffen und eine unkomplizierte Meldeinfrastruktur für potenzielle Vorfälle sind daher essenziell. Schlussendlich zeigt die umfassende Bedrohungslage durch ScatteredSpider, wie wichtig eine mehrschichtige Sicherheitsstrategie ist, die technische, organisatorische und menschliche Faktoren zusammendenkt.

Die konsequente Anwendung von starken Authentifizierungsmechanismen, die Isolation kritischer Systeme, das sorgfältige Monitoring sowie die fortlaufende Sensibilisierung aller Mitarbeiter bilden zusammen die Basis für einen erfolgreichen Schutz. Mit dem zunehmenden Ausbau von Cybercrime sind moderne Unternehmen gut beraten, diese Hardening-Maßnahmen als integralen Bestandteil ihres Sicherheitskonzepts zu implementieren, um Betriebs- und Reputationsrisiken nachhaltig zu minimieren.