Technologie hat in unserem Alltag einen immer stärkeren Einfluss, von intelligenten vernetzten Geräten in unseren Haushalten bis hin zu komplexen Online-Plattformen, die unser soziales Miteinander prägen. Während traditionelle Cybersicherheitskonzepte sich vor allem auf die Abwehr technisch versierter Hackerangriffe konzentrieren, fehlt oftmals ein Blick auf die subtileren sozialen Schäden, die mit der Nutzung technischer Systeme einhergehen. Genau hier setzt das Human HARMS Modell an, eine innovative Methode, um soziale Gefahren und zwischenmenschliche Risiken, die durch den Einsatz von Technik entstehen können, gezielt zu identifizieren und zu analysieren. Diese Herangehensweise erweitert den Sicherheitsfokus über die klassischen technischen Bedrohungen hinaus und schafft so neue Perspektiven für die Entwicklung sicherer Systeme. Das Human HARMS Modell gliedert soziale Schäden in fünf zentrale Komponenten: Belästigung (Harassment), unerlaubter Zugriff und Infiltration (Access and infiltration), Einschränkungen (Restrictions), Manipulation und Sabotage (Manipulation and Tampering) sowie Überwachung (Surveillance).

Während viele etablierte Rahmenwerke der Bedrohungsmodellierung wie STRIDE vor allem technische Aspekte wie Informationsdiebstahl oder Systemmanipulation betonen, liegt der Hauptunterschied bei HARMS darin, dass auch nichttechnische Gefahren im sozialen Kontext erfasst werden. Besonders im Hinblick auf den Missbrauch von alltäglichen Technologien, beispielsweise Smart-Home-Geräten oder IoT-Anwendungen, zeigt das Modell Schwachstellen auf, die sonst leicht übersehen werden. In einer Welt, in der digitale Assistenten und intelligente Haushaltsgeräte immer mehr an Bedeutung gewinnen, können solche Technologien ungewollt zum Werkzeug für Missbrauch werden. Ein denkbares Szenario ist, dass ein Smart Speaker in einem gemeinsam genutzten Haushalt von einem missbräuchlichen Nutzer eingesetzt wird, um belastende oder einschüchternde Nachrichten auszusprechen. Diese Art von Belästigung kann das psychische Wohlbefinden der Betroffenen erheblich beeinträchtigen, selbst wenn das Gerät technisch korrekt funktioniert.

Darüber hinaus besteht die Möglichkeit, dass Smarthome-Geräte mit Kalenderfunktionen manipuliert werden, sodass Termine absichtlich gelöscht oder geändert werden, was wiederum die Abläufe des täglichen Lebens stört und das Vertrauen der Nutzer in ihre eigenen Erinnerungen erschüttern kann. Ein weiteres Problemfeld ist der unerlaubte Zugriff auf verbundene Geräte. Cyberkriminelle oder private Täter mit begrenzten technischen Fähigkeiten können dank Sicherheitslücken oder einfacher Bedienfehler in Systeme eindringen, um Kontrolle über Geräte zu erlangen. Dies kann zu Einschränkungen führen, etwa wenn Nutzer absichtlich ausgesperrt oder Zugangsrechte entzogen werden. Manipulation und Sabotage durch unerwünschte Dritte können zudem Geräteverhalten verändern und Nutzer durch unerklärliche Vorgänge verunsichern.

Dabei zeigt sich, dass solche Angriffe häufig mehrere Dimensionen des Human HARMS Modells berühren und somit ein komplexes Geflecht sozialer Gefahren im technischen Kontext bilden. Die Überwachung stellt einen besonders sensiblen Bereich dar. Viele vernetzte Geräte verfügen über Mikrofone oder Sensoren, die Gespräche aufzeichnen oder Aktivitäten überwachen können. Werden diese Funktionen missbraucht, sei es durch unbefugten Zugriff oder interne Datenweitergabe, entsteht eine erhebliche Bedrohung der Privatsphäre. Das Human HARMS Modell differenziert hierbei klar zwischen technischer Informationspreisgabe, wie sie in klassischen Modellen behandelt wird, und der gezielten, oft personenbezogenen Überwachung, die mit dieser Kategorie verbunden ist.

So kann die heimliche Beobachtung nicht nur zu Vertrauensbrüchen führen, sondern auch als Grundlage für weitere schädliche Handlungen wie Belästigung oder Manipulation dienen. Ein Beispiel für die praktische Anwendung des Modells ist die Analyse von Doxxing. Dieser Angriff besteht darin, sensible persönliche Daten zu sammeln und öffentlich zugänglich zu machen, um gezielte Einschüchterung oder Belästigung zu provozieren. Der Vorgang umfasst Aspekte der Überwachung, aber auch der Belästigung, wodurch er exemplarisch für die Überschneidungen und Wechselwirkungen innerhalb des Human HARMS Modells steht. Das zeigt, dass bei der Bedrohungsbewertung stets ein ganzheitlicher Blick notwendig ist, um die vielfältigen sozialen Risiken, die aus technologischen Systemen entstehen, zu erfassen.

Die Verbesserung der Systemsicherheit durch das Human HARMS Modell bedeutet auch, den Entwicklungsprozess von Software und Hardware zu verändern. Entwickler sollten neben traditionellen Sicherheitsmerkmalen auch berücksichtigen, wie Systeme von Nutzern missbraucht werden könnten, selbst wenn diese sich vermeintlich im erlaubten Funktionsrahmen bewegen. Dieser Perspektivwechsel erfordert eine enge Vernetzung von Technikkompetenz mit Erkenntnissen aus der Sozialwissenschaft, um besser zu verstehen, wie Technologie in menschlichen Interaktionen genutzt und manipuliert wird. Besonders bei der Gestaltung von IoT-Geräten empfiehlt es sich, Schutzmaßnahmen zu integrieren, die Missbrauch erschweren oder verhindern können. Zum Beispiel könnten erhöhte Zugangskontrollen, transparente Nutzungsprotokolle oder Warnmechanismen bei ungewöhnlichen Aktivitäten eingeführt werden.

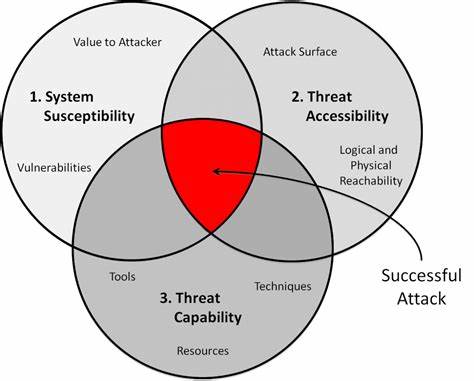

Solche Features helfen, Nutzern mehr Kontrolle und Bewusstsein für die Funktionsweise ihrer Geräte zu geben und gleichzeitig schädlichen Aktionen vorzubeugen. Die Kombination des Human HARMS Modells mit klassischen Bedrohungsanalysen, etwa STRIDE, liefert eine erweiterte Grundlage für das Verständnis umfassender Sicherheitsrisiken. Dabei können Überschneidungen genutzt werden, um Schwachstellen aus verschiedenen Perspektiven zu erkennen und mehrschichtige Sicherheitskonzepte zu entwickeln. Dieser integrative Ansatz trägt dazu bei, dass technische Systeme künftig nicht nur gegen externe Hacker sondern auch gegen interne, menschliche Risiken widerstandsfähiger werden. Ein weiterer wichtiger Punkt ist die Sensibilisierung von Nutzern und Unternehmen für soziale Risiken im Zusammenhang mit Technik.

Öffentliche Aufklärung und Schulungen können helfen, frühzeitig gefährliches Verhalten oder Missbrauch zu erkennen und darauf angemessen zu reagieren. Gerade in sensiblen Bereichen wie der häuslichen Gewalt oder bei schutzbedürftigen Nutzergruppen ist ein Verständnis für diese Gefahren essenziell, um präventiv zu wirken. Insgesamt verdeutlicht das Human HARMS Modell, dass Cybersicherheit heutzutage weit über die reine technische Abwehr hinausgehen muss. Der Fokus auf soziale Schäden und menschliche Faktoren ist entscheidend, um die vielfältigen Risiken, die aus der modernen Vernetzung entstehen, wirklich erfassen und effektiv bekämpfen zu können. Nur so lassen sich technische Systeme gestalten, die fair, sicher und vor allem menschenfreundlich sind.

![Why Prescription Drug Prices in the US Are So High [2024]](/images/CA9C4C95-F9D9-4F5A-AA4E-1E7795375E4D)