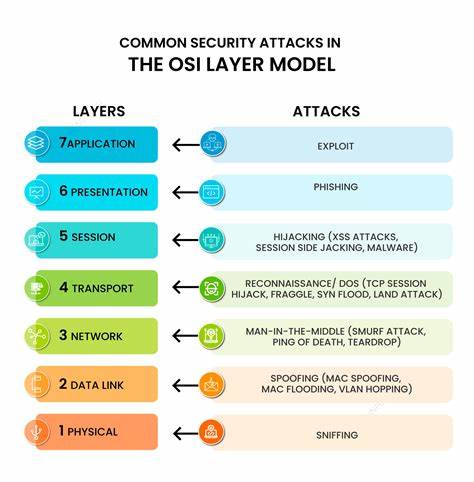

Angriffe auf die Online-Sicherheit entwickeln sich kontinuierlich weiter, wobei Cyberkriminelle stets neue Techniken erfinden, um Sicherheitsmechanismen zu umgehen. Eine besonders heimtückische Methode, die in jüngster Zeit an Bedeutung gewonnen hat, sind sogenannte Browser-in-the-Middle-Angriffe. Dabei handelt es sich um eine raffinierte Variante von Man-in-the-Middle-Attacken, mit der Angreifer innerhalb von Sekunden Zugriff auf die Sitzungsdaten ihrer Opfer erhalten und damit ganze Online-Accounts kompromittieren können. Im Gegensatz zu traditionellen Mittelsmänner-Angriffen, die meist eine manipulierte Verbindung über einen Proxy nutzen, steht hier ein transparenter, fernsteuerbarer Browser im Mittelpunkt, welcher vom Opfer ohne Verdacht genutzt wird. Diese Täuschung macht Browser-in-the-Middle-Attacken besonders gefährlich.

Der Nutzer glaubt, seinen eigenen Browser zu verwenden, während seine Aktionen und Eingaben in Wirklichkeit über die Infrastruktur der Angreifer laufen und so genau überwacht und manipuliert werden können. Die Erfinder und Forscher aus der Universität von Salento, darunter Franco Tommasi, Christian Catalano und Ivan Taurino, haben das Konzept in einem wissenschaftlichen Beitrag für das International Journal of Information Security detailliert beschrieben und die Unterschiede zu herkömmlichen Man-in-the-Middle-Angriffen herausgearbeitet. Die Angriffskette bei Browser-in-the-Middle-Attacken beginnt fast immer mit einer ausgeklügelten Phishing-Kampagne. Opfer werden durch geschickt formulierte E-Mails oder Nachrichten animiert, einen manipulierten Link anzuklicken, der sie auf einen Server der Angreifer leitet. Anstatt wie erwartet die echte Webseite des Zielanbieters zu erreichen, wird eine Fernverbindung zu einem vom Angreifer kontrollierten Browser hergestellt.

Diese Browser-Instanz ist für den Nutzer vollständig transparent, es erscheinen keinerlei Indikatoren, dass er nicht seine eigene Anwendung nutzt. Erst durch die im Hintergrund ausgeführten Skripte können der Angreifer Eingaben aufzeichnen, Sitzungsinformationen auslesen und sogar die Anzeige für den Benutzer manipulieren. Besonders wirkungsvoll ist die Methode, wenn sie gezielt Web-Anwendungen ins Visier nimmt, die mit Multi-Faktor-Authentifizierung (MFA) arbeiten. Üblicherweise schützt MFA vor dem Missbrauch von Zugangsdaten, wenn diese gestohlen werden. Doch Browser-in-the-Middle-Angriffe umgehen dieses Sicherheitsmerkmal, indem sie Sitzungs-Token stehlen, die nach erfolgreicher MFA in der Browsersitzung gespeichert sind.

Diese Tokens ermöglichen es Angreifern, sich ohne weitere Hürden als rechtmäßiger User auszugeben und auf sensible Daten oder Funktionen zuzugreifen. Sicherheitsexperten von Mandiant, einer Tochterfirma von Google, betonen, dass der Diebstahl von Sitzungstokens die Authentifizierung durch MFA vollständig unwirksam machen kann. Sobald das Token in den Händen der Angreifer ist, müssen diese nicht mehr den MFA-Prozess durchlaufen und können somit schnell und weitreichend agieren. Dabei erfolgt der Zugriff auf Webseiten über den Angreifer-gestützten Browser so schnell und nahtlos, dass auch technisch versierte Nutzer oder herkömmliche Sicherheitslösungen kaum einen Verdacht schöpfen. Der Angriff beschränkt sich nicht nur auf das Abfangen von Passwörtern, sondern schnappt sich auch hochsensible Cookies oder OAuth-Tokens unmittelbar vor dem Verschlüsselungsprozess.

Die schnelle Übertragung dieser Daten an die Infrastruktur der Cyberkriminellen ermöglicht es, die gestohlenen Informationen noch bevor sie entdeckt werden, effektiv für weitere Straftaten einzusetzen. Um sich gegen das steigende Risiko von Browser-in-the-Middle-Angriffen zu wappnen, müssen sowohl Nutzer als auch Organisationen neue Verteidigungsstrategien entwickeln und etablieren. Für Endnutzer gilt vor allem ein klares Bewusstsein für verdächtige Links und Webseiten. Vorsicht bei unerwarteten Nachrichten und das Prüfen von URLs vor dem Anklicken können schon viel bewirken. Für Unternehmen bieten sich technische Maßnahmen an wie die Einführung von Browser-Policies, die nur bestimmte Erweiterungen oder Webseiten zulassen, und damit die Angriffsfläche verringern.

Allerdings ist dieser Weg häufig mit hohem Verwaltungsaufwand verbunden und nicht immer praktikabel. Zudem sollten Web-Entwickler auf moderne Sicherheitstechniken wie Content Security Policy (CSP) zurückgreifen. Durch eine robuste CSP können sie sowohl die Angriffsfläche für Skript-Injektionen verringern als auch den Schaden bei erfolgreichen Angriffen minimieren. Ein wesentlicher Baustein ist die sogenannte Token-Härtung, also die Ausgabe von kurzlebigen und regelmäßig rotierenden Sitzungs-Tokens. Auf diese Weise verliert ein gestohlenes Token schnell seine Gültigkeit, was die Zeitspanne für Angreifer erheblich einschränkt.

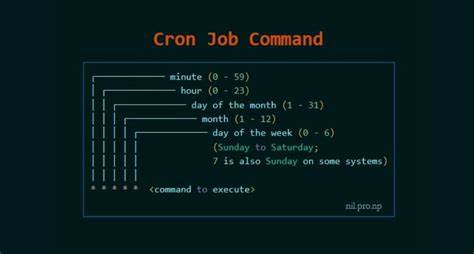

Darüber hinaus ist die Implementierung von Browser-Isolationstechniken ratsam. Dabei werden riskante Webinhalte in isolierten Umgebungen oder sogar durch Remote-Browserdienste ausgeführt, die keinen direkten Zugriff auf den lokalen Rechner oder die eigentlichen Browser-Daten des Nutzers erlauben. Ein weiterer wichtiger Baustein im Schutz gegen derartige komplexe Angriffe ist die kontinuierliche Überwachung des Browser-Verhaltens durch Sicherheitstools. Die Analyse von ungewöhnlichen API-Aufrufen, Token-Refresh-Vorgängen oder anderen Anomalien kann frühzeitig Hinweise auf einen aktiven Angriff geben und schnelle Gegenmaßnahmen ermöglichen. Unternehmen sollten zudem regelmäßige Penetrationstests und sogenannte Red-Team-Übungen durchführen, die gezielt Browser-basierte Schwachstellen und Angriffsvektoren simulieren.

Nur so lassen sich potenzielle Sicherheitslücken erkennen und schließen, bevor Angreifer diese ausnutzen können. Trotz der Herausforderung, vor der moderne Angriffe wie Browser-in-the-Middle stehen, bleibt die Bedeutung von starken Passwörtern und Multi-Faktor-Authentifizierung unverändert hoch. Zwar werden Passwörter durch diese Angriffe teilweise entwertet, da die Session-Token interessantere Angriffspunkte bieten, aber eine gute Passworthygiene erschwert weiterhin das einfache Übernehmen von Accounts. Kombiniert mit aufmerksamem Nutzerverhalten und den genannten technischen Schutzmaßnahmen kann das Risiko signifikant reduziert werden. Tools wie Specops Password Policy unterstützen dabei, Unternehmenspasswortrichtlinien effektiv durchzusetzen und kontinuierlich auf kompromittierte Kennwörter zu prüfen, was eine zusätzliche Schutzebene bietet.

Ebenso ergänzen Lösungen wie Specops Secure Access die Passwortsicherheit durch stabile MFA-Verfahren und verbessern damit die gesamte Authentifizierungsstrategie. Browser-in-the-Middle-Angriffe zeigen deutlich, dass die Cyberabwehr heute weit über traditionelle Sicherheitskonzepte hinausgehen muss. Es reicht nicht mehr aus, nur auf Passwörter oder klassische Sicherheitsmechanismen zu setzen. Vielmehr sind innovative und ganzheitliche Ansätze gefragt, die die Browserumgebung als zentralen Punkt der Sicherheitsarchitektur erkennen und absichern. Nur durch die Kombination von Technologien, Prozessen und geschultem Benutzerverhalten lässt sich der Schutz kontinuierlich erhöhen und sensible Online-Daten effektiv vor den Angriffen professioneller Cyberkrimineller schützen.

Wer sich frühzeitig mit diesen Entwicklungen auseinandersetzt, kann seine Systeme besser vorbereiten und sich im immer komplexer werdenden Geflecht der IT-Sicherheit behaupten.