In der heutigen digital vernetzten Welt stehen Unternehmen der Cybersicherheitsbranche vor beispiellosen Herausforderungen. Während sie selbst unermüdlich daran arbeiten, andere Organisationen vor Cyberangriffen zu schützen, sind Cybersecurity-Unternehmen hüben wie drüben zu hochgradig attraktiven Zielen geworden. Sie befinden sich an der Schnittstelle von Zugang, Verantwortung und Angriffszielen – und somit genau im Visier der cleversten und ausdauerndsten Cyberkriminellen und staatlichen Akteure. Der Schutz dieser Unternehmen erfordert mehr als nur klassische Sicherheitsmaßnahmen – er verlangt eine ganzheitliche, strategische Herangehensweise, die Wissen, Kooperation und kontinuierliche Innovation miteinander verbindet. Ein wichtiges Element im Umgang mit dieser Bedrohungslandschaft ist die Erkenntnis, dass Angriffe auf Sicherheitsanbieter keineswegs Einzelfälle oder bloße Theorien sind.

SentinelOne, ein führendes US-amerikanisches Cybersicherheitsunternehmen, hat in den vergangenen Monaten reale, zielgerichtete Angriffe beobachtet und abgewehrt, die von finanziell motivierten Kriminellen, aber auch von hochentwickelten, meist staatlich unterstützten Bedrohungsgruppen durchgeführt wurden. Dazu gehören beispielsweise nordkoreanische IT-Mitarbeiter, die sich als Bewerber ausgeben, um Zugang zu erhalten, Ransomware-Gruppen, die gezielt Sicherheitsplattformen scannen, sowie chinesische staatlich geförderte Angreifer, die Organisationen aus SentinelOnes Kundenbasis ins Visier nehmen. Ein häufig unterschätztes, aber besonders wichtiges Angriffsziel sind dabei die Sicherheitsanbieter selbst. Werden sie kompromittiert, geht es nicht nur um einen einzelnen Unternehmensbereich – statt dessen erhalten die Angreifer oft tiefen Einblick in die Sicherheitsarchitektur von tausenden Kunden und Millionen von Endpunkten. Dieses gesammelte Wissen kann von Kriminellen und Spionen genutzt werden, um weitere Angriffe insbesondere auf kritische Infrastrukturen in aller Welt zu orchestrieren.

Eine bemerkenswerte Angriffsart, die sich in den letzten Jahren als besonders hartnäckig erwiesen hat, ist die gezielte Infiltration durch nordkoreanische IT-Fachkräfte. Diese setzen elaborate Kampagnen ein, bei denen sie sich als scheinbar legitime Bewerber tarnen – oft mit gestohlenen oder erfundenen Identitäten. SentinelOne hat allein über 1000 solcher Bewerbungen nachverfolgt, inklusive dreister Versuche, in Bereiche der Bedrohungsaufklärung einzusteigen. Sie verfeinern fortwährend ihre Taktiken, um die Sichtbarkeit ihrer Aktivitäten zu minimieren und die internen Strukturen der Zielorganisationen auszunutzen. Einzigartig ist an dieser Bedrohung, dass sie einen großen logistischen Unterbau hat: von Scheinunternehmen bis hin zu komplexen Geldwäschestrukturen, meist über Mittelsmänner in China.

Eine zentrale Erkenntnis aus diesen Ermittlungen ist die Bedeutung cross-funktionaler Zusammenarbeit innerhalb eines Unternehmens. Recruiter, die oft die erste Verteidigungslinie gegen solche Täuschungsversuche darstellen, wurden mit relevantem Bedrohungskontext ausgestattet. So konnten sie verdächtige Muster erkennen und frühzeitig eskalieren. Zusätzlich zu manueller Kontrolle wurden automatisierte Systeme implementiert, die wiederum Verdächtige frühzeitig herausfiltern und blockieren. Dieses Zusammenspiel zwischen Sicherheitsexperten, Personalabteilungen und Automatisierung hat sich als entscheidender Erfolgsfaktor erwiesen und ist ein lebendes Beispiel dafür, wie technische und operative Einheiten Hand in Hand arbeiten müssen.

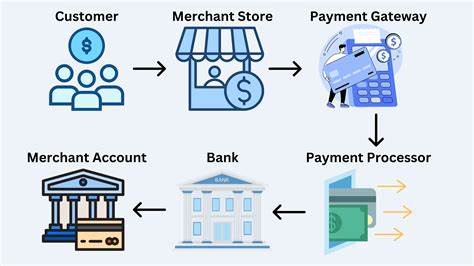

Neben den Insiderbedrohungen bleibt auch die konstante Gefahr von besser organisierten Ransomware-Gruppen bestehen. Diese operieren zunehmend mit großer Raffinesse und umgehen dabei teils den regulären Schwarzmarkt für Zugänge, indem sie beispielsweise Hersteller und Reseller direkt imitieren. Ein Beispiel ist die Ransomware-Gruppe Nitrogen, die offizielle Lizenzen für Sicherheitsprodukte unter falschen Unternehmensidentitäten erwirbt, um damit unerkannt Systeme auszutesten und Schutzmechanismen zu umgehen. Dieses Vorgehen zeigt klar, dass Schwächen in der Identitätsprüfung und den Auswahlprozessen bei Resellern nicht nur wirtschaftliches Risiko bergen, sondern auch zu schwerwiegenden Sicherheitslücken führen können. Die Gefahr durch solche Gruppen wird durch eine blühende Untergrundwirtschaft von Angeboten für den Handel und die Vermietung von Zugängen zu Sicherheitsinfrastrukturen weiter angeheizt.

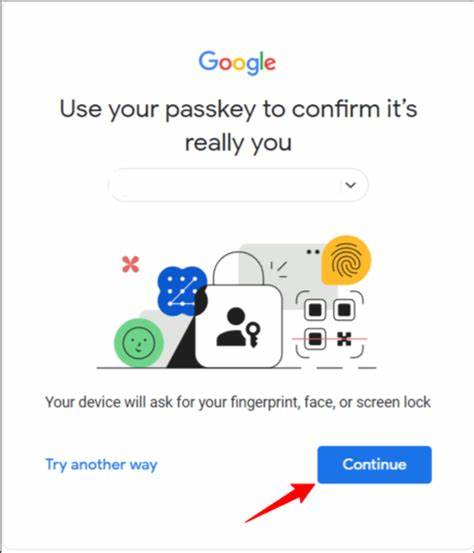

Plattformen wie Telegram, Discord oder Signal spielen dabei als Kommunikations- und Handelsräume eine immer größere Rolle. Dabei geht es nicht immer nur um den direkten Kauf von Zugangsdaten – häufig erhalten Angreifer privilegierte Zugänge auch durch Phishing, Datenlecks oder Insiderhilfe incentiviert durch hohe Geldbeträge. Zur Verteidigung gilt es, Tracking-Technologien, kontinuierliches Monitoring und schnelle Reaktionsmechanismen zu etablieren, um den Missbrauch von Administrationsberechtigungen möglichst rasch zu unterbinden. Doch nicht nur finanzielle Kriminelle bedrohen Cybersecurity-Firmen. Staatlich finanzierte Bedrohungsakteure – insbesondere jene aus China – haben in jüngster Zeit umfangreiche Spionageaktionen durchgeführt.

SentinelLabs beobachtete dabei den sogenannten PurpleHaze-Cluster, der sich durch hochentwickelte Malware, diverse Infrastrukturtools und ausgeklügelte Tarntechniken auszeichnet. Von der kompromittierten Logistikfirma, die für SentinelOne Hardware betreute, bis hin zu Regierungsorganisationen in Südostasien decken diese Aktionen ein breites Spektrum kritischer Sektoren ab. Von den bekannten Techniken der chinesischen APT-Gruppen (Advanced Persistent Threats), wie der Nutzung modularer Backdoors, obfuskierter Schadsoftware und der Ausnutzung von oft unbeachteten Sicherheitslücken, zeugen angespannte Verteidigungsmaßnahmen bei SentinelOne. Diese verdeutlichen, wie wichtig es heutzutage ist, nicht nur das eigene Unternehmen, sondern auch die gesamte Lieferkette und angrenzende Geschäftspartner kontinuierlich im Blick zu behalten. Verdächtige Aktivitäten in einem Teil der Lieferkette können oftmals Hinweise auf eine größere, umfangreichere Kompromittierung sein.

Aus diesen komplexen Erlebnissen lassen sich zentrale Lehren ziehen: Transparenz bei Bedrohungsinformationen ist essenziell. Unternehmen müssen sicherstellen, dass relevante Informationen nicht nur innerhalb der Sicherheitsabteilung verbleiben, sondern alle an operativen Bereichen beteiligten Stakeholder erreichen. Insbesondere Teams, die sich mit externen Partnern, Logistik oder Vertrieb beschäftigen, sollten frühzeitig von potenziellen Bedrohungen erfahren. Moderne Cybersicherheit ist ein funktionsübergreifender Prozess, der Silos aufbricht und enge Kooperation erfordert. Außerdem gilt es, Bedrohungskontext in alltägliche Geschäftsprozesse einzubinden.

Automatisierung bei der Analyse von Kundenanfragen, die cleveres Mustererkennen ermöglicht, und eine enge Verknüpfung von Threat Intelligence mit Asset Management und Identitätsmanagement unterstützen effizientere und wirksamere Verteidigungsmaßnahmen. Dadurch können Risiken oft erkannt und entschärft werden, bevor ein Angriff überhaupt realisiert wird. Die strategische Bedeutung von Cyber Threat Intelligence hat sich damit von einer ergänzenden Funktion hin zu einer tragenden Säule des Unternehmenswandels entwickelt. Weg von reaktiven Abwehrmaßnahmen hin zu proaktiven, vorausschauenden Strategien. Die frühzeitige Erkennung von Bedrohungen, die Analyse von Angriffsverfahren und die Einbindung von Erkenntnissen in alle Geschäftsbereiche sind heute unerlässlich für nachhaltigen Schutz.

Im Ergebnis zeigt sich, dass die Verteidigung eines Cybersecurity-Unternehmens gegen moderne Angreifer ein hochkomplexes Zusammenspiel aus technologischem Know-how, personeller Sensibilisierung, organisatorischer Zusammenarbeit und permanenter Innovation ist. Nur durch eine ganzheitliche und adaptive Sicherheitskultur lassen sich die immer ausgefeilteren Angriffsmethoden erfolgreich abwehren. Die Lage erfordert stetige Wachsamkeit und die Bereitschaft, von eigenen Angriffserfahrungen zu lernen und diese Erkenntnisse breit innerhalb der Organisation zu teilen. Cybersecurity-Unternehmen befinden sich in einem ständigen Wettlauf mit Angreifern, die bereit sind, erhebliche Ressourcen in ihre Kampagnen zu investieren. Dieser Wettkampf verlangt nach mutigen Einblicken, transparenten Informationsflüssen und innovativen Technologien, um den direkten und indirekten Angriffspfaden effektiv zu begegnen.

In dieser dynamischen Umgebung ist es entscheidend, nicht nur auf Angriffe zu reagieren, sondern aktiv die eigene Widerstandsfähigkeit kontinuierlich zu steigern – und so als Vorbild und Schutzschild für die gesamte digitale Welt zu fungieren.