Der Zusammenbruch der syrischen Armee Ende 2024 und der damit verbundene Sturz des Assad-Regimes in Aleppo wirken auf den ersten Blick wie ein Resultat herkömmlicher militärischer Faktoren. Die Opposition hatte zweifellos ihre Militärstärke ausgebaut und setzte dabei unter anderem Drohnen gezielt ein. Doch diese Erklärungen greifen zu kurz, wenn man das plötzliche und umfassende Zusammenbrechen der Armee analysiert. Darüber hinaus offenbart sich, dass die Niederlage von einer stillen, unsichtbaren Front, nämlich der Cyberkriegführung, ausging. Im Zentrum dessen stand die Verbreitung einer vermeintlich harmlosen mobilen Anwendung unter syrischen Offizieren – eine ausgeklügelte Spionageoperation, die den Verlauf des Konflikts entscheidend beeinflusste.

Diese mobile App, genannt STFD-686, getarnt als humanitäre Initiative unter dem Namen der bekannten Organisation Syria Trust for Development, entpuppte sich als gefährlicher Trojaner im Arsenal der Kriegführung. Die Situation in der syrischen Armee war bereits vor der Verbreitung der App prekär. Jahre des Krieges hatten erhebliche materielle und moralische Spuren hinterlassen. Die Wirtschaftskrise und der Wertverlust des syrischen Pfundes führten zu miserablen Lebensbedingungen für die Soldaten. Die Gehälter waren dermaßen entwertet, dass viele Soldaten weniger als 20 US-Dollar monatlich erhielten.

Diese katastrophalen Bedingungen förderten Resignation und Korruption in den militärischen Reihen. Offiziere und Soldaten suchten oft nach Nebeneinkünften, und die Disziplin litt darunter. Die anfällige Stimmung beim Personal war somit ein idealer Nährboden für eine Cyberattacke, die genau diese Schwachstellen ausnutzte. Die App STFD-686 wurde heimlich über eine Telegram-Gruppe verbreitet, die sich ebenfalls unter dem Deckmantel der Syria Trust for Development präsentierte. Sie vermittelte den Eindruck eines legitimen, von Asma al-Assad unterstützten Sozialprogramms, welches syrischen Soldaten und Offizieren eine finanzielle Unterstützung versprach.

Diese Tarnung schuf Vertrauen und verleitete zahlreiche militärische Führungskräfte dazu, die App herunterzuladen und zu installieren. Die Benutzer wurden gebeten, eine Reihe persönlicher und militärischer Daten preiszugeben. Dazu gehörten nicht nur der vollständige Name und familiäre Informationen, sondern auch dienstliche Details wie militärischer Rang, genaue Position samt Division, Brigade und Bataillon. Diese scheinbar harmlosen Fragen enthüllten jedoch eine fatale Sicherheitslücke. Die Kombination von persönlichen Angaben und Einsatzorten erlaubte es den Angreifern, präzise Einsatzpläne zu analysieren und militärische Stellungen zu kartieren.

Ein syrischer IT-Experte erklärte, dass die gesammelten Daten als Input für algorithmische Modelle dienten, die in Echtzeit taktische Karten generierten. Damit war es den Angreifern möglich, militärische Stärken, Schwachstellen und Truppenbewegungen auf einen Blick zu erfassen. Diese Informationen wären unschätzbar für eine feindliche Planung von Angriffen, die das Assad-Regime schwächen konnten. Doch die Täuschung ging noch weiter. Die App fungierte als Fenster zu weiterführender Malware.

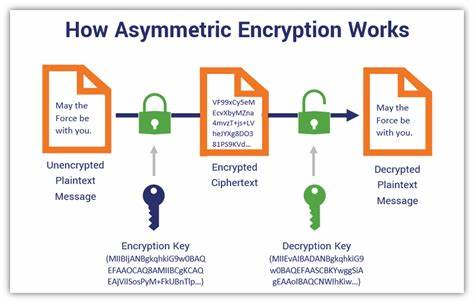

Im Hintergrund nutzte die Anwendung SpyMax, eine hochentwickelte Android-Spionagesoftware. SpyMax benötigt keine Root-Zugriffsrechte, was es Angreifern erleichtert, sich unbemerkt auf den Smartphones der Opfer zu installieren. Die Funktionen der Spyware sind umfassend: Sie kann gesendete und empfangene Nachrichten überwachen, Tastatureingaben protokollieren, Telefonate abhören, die Kamerafunktion aktivieren und sogar Dateien auf dem Gerät ausspähen. Damit konnten die Angreifer praktisch jeden Kommunikationskanal der syrischen Armee infiltrieren und Informationen in Echtzeit abgreifen. Die Reichweite der Attacke ist schwer zu beziffern, doch Schätzungen gehen von tausenden kompromittierten Geräten aus.

Postings in der Telegram-Gruppe berichteten von über 1.500 durch App-Nutzer getätigten Überweisungen allein im Juli 2024. Es ist anzunehmen, dass zahlreiche Offiziere aufgrund der wirtschaftlichen Notlage dem Lockruf der vermeintlichen finanziellen Hilfe folgten und so unabsichtlich das digitale Spionagenetz weiter fütterten. Die Folgen dieser Cyberattacke spiegelten sich unmittelbar in den militärischen Ereignissen wider. Kurz vor dem entscheidenden Gegenschlag der Opposition Anfang Dezember 2024 kam es in Aleppo zu einem rapiden Zusammenbruch der syrischen Frontlinien.

Viele Armeeeinheiten zeigten kaum noch Widerstand, einige zogen sich gezielt zurück oder verhielten sich passiv, während die Opposition innerhalb von nur 48 Stunden große Gebiete von Idlib bis Aleppo eroberte. Dies war nicht ausschließlich auf materiellen Nachteil oder militärische Unterlegenheit zurückzuführen. Vielmehr deutet die Analyse darauf hin, dass oppositionelle Kräfte mit den erbeuteten Geheimdienstinformationen gezielte Angriffe auf Schwachstellen führten und eine Desintegration innerhalb des syrischen Militärs durch gezielte Fehlinformationen und Konfusion bewirkten. Ein dramatisches Beispiel für den Einfluss der Cyberoperation war die Gefechtslage im Hama-Gebiet Anfang Dezember 2024. Die Truppen zweier ranghoher Kommandeure lieferten sich wochenlang Feuergefechte, weil unterschiedliche, widersprüchliche Befehle ausgegeben wurden.

Experten vermuten, dass zurückliegende Hackerangriffe und die Kompromittierung leitender Stellen zu verfälschten Kommunikationssträngen führten, wodurch die Koordination innerhalb der syrischen Streitkräfte massiv gestört wurde. Noch in weiterem Kontext steht die Geschichte eines russischen Pantsir-S1 Luftabwehrsystems, dessen Zerstörung im Jahr 2020 Israel durch die präzise Ortung eines zurückgelassenen Mobiltelefons gelang. Dieses Ereignis verdeutlicht, wie unsachgemäß genutzte Kommunikationstechnologie im Kriegsumfeld katastrophale Folgen haben kann. Im Falle der syrischen Armee manifestiert sich die mangelnde Cybersicherheit ebenso fatal: Trotz eindeutiger Warnhinweise und protokollierter Vorfälle wurden keine effektiven Gegenmaßnahmen ergriffen, was die Verwundbarkeit der Truppen weiter manifestierte. Die Identität der Akteure hinter der Cyberattacke ist nicht abschließend geklärt.

Vermutungen reichen von oppositionellen Gruppen im syrischen Bürgerkrieg über regionale Gegenspieler bis hin zu internationalen Geheimdiensten, die eigene Interessen verfolgen. Die komplexe Struktur der Dateninfrastruktur legt nahe, dass Server in verschiedenen Ländern genutzt wurden, teilweise anonym registriert, um Rückverfolgungen zu erschweren. Ein angedeuteter Zusammenhang mit Servern in den USA und bekannte Verbindungen zwischen der Opposition und westlichen Unterstützern bieten Ansatzpunkte für tiefere Nachforschungen. Der Einsatz von SpyMax als Spionagesoftware stellt einen neuen Meilenstein in modernen Kriegen dar, bei dem Cyber- und Informationskriegführung konventionelle militärische Interventionen in den Schatten stellen. Anders als bekannte Fälle, die meist einzelne Aktivisten zum Ziel hatten, zeigte diese Kampagne das Potenzial, ganze militärische Institutionen durch technische Mittel zu unterwandern und zu zersetzen.

Der Fall des Assad-Regimes illustriert die wachsende Bedeutung von Cybersicherheit in militärischen Organisationen, insbesondere in Ländern, die von andauernden Konflikten und wirtschaftlicher Notlage geprägt sind. Die Erkenntnisse legen nahe, dass ohne eine konsequente digitale Verteidigung und umfassende Schulungen zur Gefahrenabwehr selbst gut ausgerüstete Truppen durch einfache psychologische Manipulation und ausgeklügelte technisch unterstützte Täuschungsmanöver gefährdet sind. Es ist eine bittere Ironie, dass eine sogenannte Hilfsinitiative, die den tapferen Soldaten helfen wollte, sich als raffinierte Falle entpuppte, die letztlich den Zerfall eines Regimes beschleunigte. Während militärische Operationen grundsätzlich physisch und taktisch geführt werden, bestimmt heute zunehmend der digitale Raum den Ausgang und die Richtung von Konflikten. Abschließend bleibt festzuhalten, dass die Attacke mit STFD-686 und der damit verbundenen Spyware nicht nur eine technologische Innovation im Bereich der Cyberkriegsführung darstellt.