Der alltägliche Einsatz des Google Chrome Browsers ist für Millionen von Menschen unverzichtbar. Doch wie bei jeder Software können auch hier Sicherheitslücken auftreten, die für Angreifer wertvolle Einfallstore bieten. Ende Mai 2025 hat Google eine gravierende neue Schwachstelle im Chrome-Browser offengelegt, die es ermöglicht, OAuth-Codes unbemerkt auszuspähen. Die Auswirkungen dieser Sicherheitslücke sind weitreichend und verlangen sofortige Maßnahmen von Anwendern sowie Organisationen. Die als CVE-2025-4664 klassifizierte Schwachstelle betrifft einen Fehler in der Policy Enforcement des sogenannten Chrome Loaders.

Konkret erlaubt diese Lücke es Angreifern, über manipulierte Link-Header in Browser-Anfragen, die vollständigen Query-Parameter einer weiterleitenden URL abzugreifen. Unter Query-Parametern versteht man Teilbereiche einer URL, die oft sensible Daten wie E-Mail-Adressen oder Tokens enthalten können. Besonders kritisch ist an dieser Stelle der Diebstahl von OAuth-Codes, da diese Zugang zu Nutzerkonten eröffnen und in Folge Accountübernahmen ermöglichen. Entdeckt wurde die Schwachstelle vom Sicherheitsexperten Vsevolod Kokorin, der über die Social-Media-Plattform X (ehemals Twitter) die technische Funktionsweise und das Risiko erläuterte. Seine Erklärung verdeutlicht, dass das Problem dadurch entsteht, dass Chrome bei Sub-Resource-Requests wie der Nachladung von Bildern oder Skripten Link-Header auswertet, die ein Angreifer kontrollieren kann.

Mit der Ausnutzung der Referrer-Policy, speziell dem Wert „unsafe-url“, wird der gesamte Referrer inklusive sensibler Informationen in der Browseranfrage übertragen und somit für Angreifer zugänglich. Diese Schwachstelle lässt sich relativ einfach ausnutzen, da Angreifer Link-Header, die auf bösartige HTML-Seiten oder vertrauenswürdige Websites mit eingebetteten Drittanbieterinhalten gesetzt wurden, verwenden können. Zum Beispiel könnte ein manipuliertes Bild oder Script von einer kompromittierten Drittpartei eingebettet sein und so als Vehikel dienen, um den Link-Header mit einem riskanten Referrer-Policy-Wert zu übermitteln. Nutzer würden davon nichts mitbekommen – der Browser führt die Anfrage im Hintergrund aus. Die Medienberichterstattung, Experteneinschätzungen und letztlich auch die Entscheidung der US-amerikanischen Cybersecurity & Infrastructure Security Agency (CISA), die Schwachstelle in den Katalog der Known Exploited Vulnerabilities (KEV) aufzunehmen, zeigen die hohe Relevanz.

Die Aufnahme in den KEV-Katalog signalisiert, dass die Schwachstelle bereits aktiv von Angreifern ausgenutzt wird. Behörden und Unternehmen, insbesondere jene der Federal Civilian Executive Branch (FCEB), werden angehalten, die behobene Chrome-Version spätestens zum 5. Juni 2025 einzuspielen, um das Risiko eines Angriffs zu minimieren. Google hat reagiert und den Fehler in Chrome Version 136.0.

7103.113 behoben. Nutzer sollten dringend sicherstellen, dass sie diese Version oder eine neuere verwenden, um sich vor Ausnutzung zu schützen. Unternehmen müssen interne Update-Routinen beschleunigen und sicherstellen, dass alle Endgeräte mit der aktuellen Version ausgestattet sind. Bei Verwendung firmeneigener Sicherheitslösungen und Endpoint Protection sollte überprüft werden, ob diese potenzielle Angriffe auf diesen Pfad überwachen oder unterbinden können.

Diese Schwachstelle reiht sich leider in eine Liste weiterer kritischer Chrome-Sicherheitslücken ein, die ebenfalls in jüngster Zeit entdeckt und teilweise aktiv missbraucht wurden. Im März 2025 wurde bereits eine schwerwiegende Zero-Day-Lücke mit der Kennung CVE-2025-2783 gemeldet, die einem Angreifer das Ausbrechen aus der Browser-Sandbox erlauben konnte – ein besonders kritisches Risiko, da so Schadcode unbegrenzt auf Computersystemen ausgeführt werden kann. Solche Konsequenzen zeigen die Vielschichtigkeit von Bedrohungen, die Webbrowser heutzutage ausgesetzt sind. Neben Chrome wurden auch andere populäre Produkte und Komponenten ins Visier genommen. So hat CISA ebenfalls gefährliche Schwachstellen in Router-Modellen von DrayTek und in SAP NetWeaver bekannt gemacht.

Diese parallelen Sicherheitsprobleme machen deutlich, wie wichtig es ist, patch- und update-basiertes Sicherheitsmanagement konsequent umzusetzen. Die steigende Zahl komplexer Angriffsvektoren erfordert von Unternehmen und Privatnutzern erhöhte Aufmerksamkeit. Auch die Art der Ausnutzung dieses Lecks in Chrome provoziert Bedenken hinsichtlich Datenschutz und den Schutz persönlicher Daten. OAuth wird weit verbreitet genutzt, um Drittanbieterdiensten Zugriff auf Nutzerkonten in einem kontrollierten Umfang zu geben. Wird ein OAuth-Code kompromittiert, verlieren Nutzer die Kontrolle über ihre Konten und sensible Dienste können manipuliert oder missbraucht werden.

Daraus ergeben sich Risiken für Identitätsdiebstahl, finanziellen Schaden oder Verlust von geistigem Eigentum. Ein bewährtes Mittel, um sich vor derartigen Cross-Site-Information Leaks zu schützen, ist eine stringente Kontrolle über eingebettete Inhalte auf Webseiten. Webseitenbetreiber sollten prüfen, welche Drittanbieter-Assets eingebunden werden und ob deren Herkunft vertrauenswürdig ist. Ebenso spielt die richtige Anwendung von Referrer-Policies in der Webentwicklung eine entscheidende Rolle, um die Weitergabe von sensitiven URL-Parametern zu minimieren. Zusammenfassend hat die Entdeckung und aktive Ausnutzung der Chrome-Sicherheitslücke den Fokus erneut auf die Herausforderungen gelegt, denen moderne Webbrowser ausgesetzt sind.

Nutzer sollten regelmäßige Updates nicht nur als lästige Pflicht ansehen, sondern als essentiellen Schutzmechanismus für ihre digitale Identität und Privatsphäre. IT-Verantwortliche sind gefordert, Schwachstellenmanagement schnell und lückenlos umzusetzen. Die Meldung zeigt auch, wie wichtig die Zusammenarbeit von Sicherheitsforschern, Unternehmen und staatlichen Institutionen ist, um rasch auf aktive Bedrohungen reagieren zu können. Indem Schwachstellen offen kommuniziert und zeitnah behoben werden, lässt sich das Risiko für breite Nutzergruppen signifikant reduzieren. Dennoch bleibt Wachsamkeit die beste Verteidigung gegen die stetig wachsende Gefahrenlandschaft im Internet.

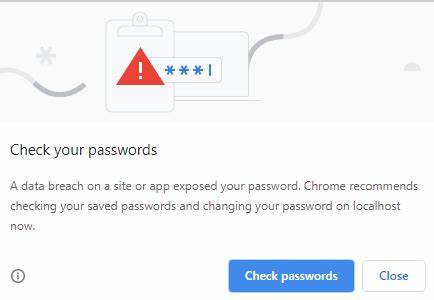

Für alle Nutzer des Google Chrome Browsers gilt deshalb: Prüfen Sie Ihre Browserversion, installieren Sie notwendige Updates sofort, vermeiden Sie das Laden fragwürdiger Webseiten und achten Sie auf potenzielle Sicherheitswarnungen. Sichere Passwörter, Zwei-Faktor-Authentifizierung und der bewusste Umgang mit Zugriffsrechten sind weitere Bausteine, die helfen, persönliche Daten im digitalen Alltag zu schützen und Cyberkriminalität vorzubeugen.