Die Windows-Registry ist seit Jahrzehnten ein komplexes und essentielles Subsystem innerhalb des Betriebssystems. Obwohl sie als Verwaltungsdatenbank konzipiert wurde, nimmt sie heute eine zentrale Rolle in der Systemsicherheit ein, insbesondere als potenzielle Angriffsfläche für lokale Privilegieneskalationen. Die Erforschung der Registry offenbart eine Vielzahl an Herausforderungen, die von veralteter Codebasis bis hin zu hochkomplexen Sicherheitsmechanismen reichen und Angreifern zahlreiche Möglichkeiten bieten könnten, Schwachstellen auszunutzen. Im Kern ist die Windows-Registry ein streng lokaler Angriffspunkt. Remote-Angriffe sind kaum möglich, da der Remote-Registry-Dienst in den meisten Installationen nicht aus dem Internet erreichbar ist und zudem nur eingeschränkte Funktionen bietet.

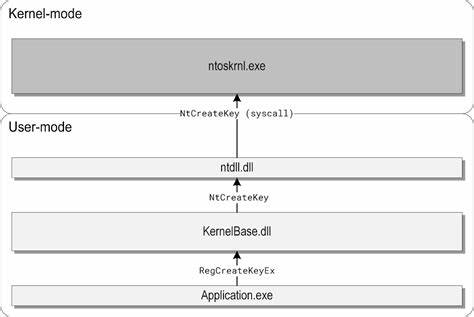

Gleichzeitig operiert die Registry weitestgehend auf Kernel-Ebene innerhalb des Kernels (ntoskrnl.exe), wodurch Sicherheitslücken besonders gravierende Auswirkungen haben können. Der Kernelmodus-Zugriff steigert das Schadenausmaß von Fehlern erheblich, da von einem einfachen Denial-of-Service bis hin zur umfassenden Kompromittierung des Systems alles denkbar wird. Die Codebasis der Registry ist überwiegend in C geschrieben und stammt größtenteils aus vergangenen Jahrzehnten. Solch umfangreiche Kernkomponenten, die in Speicher-unsicheren Sprachen entwickelt wurden, bergen naturgemäß ein hohes Risiko für Logikfehler und Speicherfehler wie Pufferüberläufe, Use-after-Free oder Integer Overflow.

Da die Registry seit ihrer Einführung über viele Windows-Versionen weiterentwickelt wurde, ist die Codebasis inzwischen äußerst komplex und vor allem durch mehrere ineinandergreifende Features geprägt, die zu schwer durchsichtigen Zuständen führen können. Ein zentraler Punkt ist, dass die meisten Registry-Funktionen für unprivilegierte Benutzer zugänglich sind – fast alle Operationen werden bereits im Kontext von regulären Benutzerprozessen durchgeführt. Die wenigen Zugriffe, die Administratorrechte erfordern, sind deshalb insofern interessant, weil hier lokale Privilegieneskalationen auftreten können, wenn Angreifer Schwachstellen in der Registry ausnutzen. Damit fungiert die Registry als Angriffspunkte für Privilegienerhöhungen, wobei die Ausführungsmöglichkeiten und ihr Scope durch unterschiedliche Schutzmechanismen wie Sandboxing eingeschränkt sein können. Neben technischen Sicherheitsrisiken muss die Registry auch sensible Informationen verwalten.

Sie speichert zahlreiche sicherheitsrelevante Daten wie Systemkonfigurationen, Passwörter oder Benutzerberechtigungen. Daraus resultieren nicht nur Gefahren durch Codeausführung, sondern auch Angriffe, die auf Datenmanipulation oder das Auslesen vertraulicher Informationen abzielen. Logikfehler und falsche Zugriffsprüfungen können hier zu kritischen Sicherheitsproblemen führen, etwa durch Umgehung von Zugriffsrechten. Eine weitere wichtige Dimension im Kontext von Angriffen auf die Registry betrifft die komplexe Speicherverwaltung von „Hives“, den Registry-Datenbanken. Änderungen an der Registry werden häufig in form von Speicheroperationen auf Memory-Mapped-Files und Pool-Speicher durchgeführt, was typische Speicherfehler zur Folge haben kann.

So sind zum Beispiel Race Conditions, Speicherüberläufe im Hive-Speicher oder Use-after-Free-Fehler im Pool schlicht schwerwiegende Resultate der historisch gewachsenen Codebasis. Die Registry zeigt darüber hinaus ein aggressives Selbstheilungsverhalten beim Laden von Hives. Dieses zielt darauf ab, Systemstartprobleme durch inkonsistente oder beschädigte Registrierungsdaten zu vermeiden. Aus Sicherheitsgesichtspunkten ist dies jedoch problematisch, da fehlerhafte Zustände maskiert werden und nicht sofort erkennbar sind. Dies scheint sogar unbewusst zur Entstehung von Sicherheitslücken beigetragen zu haben, indem Annahmen über den fehlerfreien Zustand der Daten nach dem Laden nicht mehr uneingeschränkt gelten.

Ein weiteres besonderes Merkmal ist, dass die Grenzen zwischen zwingend einzuhaltenden Format-Spezifikationen und flexiblen Konventionen in der Registry nicht immer klar definiert sind. Viele Validierungsregeln werden bei der Hive-Verarbeitung eher konventionell als strikt erzwungen umgesetzt. Das führt dazu, dass zum Beispiel Duplikate bei Wertnamen oder mehrfach gleiche Sicherheitsdeskriptoren innerhalb eines Hives möglich sind. Solche Inkonsistenzen eröffnen potenzielle Angriffspunkte, speziell wenn Annahmen im Kernelcode diese nicht berücksichtigen. Fehlerhandling, insbesondere bei Speicherallokationen, ist im Kernel herausfordernd, und die Registry bildet hier keine Ausnahme.

Besonders bei Operationen, die mehrere Schritte umfassen, etwa bei Benennung oder Umbenennung von Schlüsseln, müssen Fehlerbedingungen sauber behandelt und inkonsistente Zustände vermieden werden. Genau hier liegen häufige Quellen für Schwachstellen, unter anderem durch mangelhafte Rollbacks bei Teilfehlern oder durch Missverständnisse der semantischen Bedeutung von Rückgabewerten wie NTSTATUS. Über die Jahre haben sich im Funktionsumfang der Registry mehrere zusätzliche Ebenen komplexer Mechanismen entwickelt. Beispiele sind Registry-Virtualisierung, Transaktionen jeglicher Art und das Management von sogenannten „Layered Keys“ – Schlüsseln, die über mehrere Hives verschachtelt und überlagert werden. Diese Neuerungen erhöhen die Komplexität der Operationslogik massiv und haben den Kernmechanismus deutlich von seiner ursprünglichen, eleganten Struktur entfernt.

Die Kombination und Wechselwirkungen dieser Features sind eine prominente Ursache von fehleranfälligen Szenarien. In Bezug auf die Angriffspunkte sind die Einstiegspunkte vielfältig. Lokale Angreifer können beispielsweise über das Laden von kontrollierten Hives, die mit Schadcode ausgestaltet wurden, Registry-Schwachstellen auslösen. Diese Möglichkeit wird durch die Einführung von Anwendungshives erweitert, die das Laden von Hives durch unprivilegierte Prozesse erlauben, wenn auch mit Begrenzungen. Eine besondere Rolle spielen auch Benutzer-Hives wie NTUSER.

DAT, die mit ausgeklügelten Techniken tausendfach manipuliert werden können. Die Verarbeitung von Journallogdateien (LOG, KTM-Logs) stellt ebenfalls eine Angriffsfläche dar. Diese Dateien dienen der Atomizität von Operationen auf der Registry, und fehlerhaftes Parsing kann zum Beispiel zu Speicherverletzungen führen. Historische Vulnerabilities belegen, dass auch diese Komponenten ausreichend interessant und komplex sind. Gerade der Zugriff auf die Registry erfolgt über eine Vielzahl von Systemcalls mit unterschiedlichen Operationen wie Öffnen, Erstellen, Löschen, Umbenennen von Schlüsseln oder Setzen und Abfragen von Werten und Zugriffsrechten.

Die zugrundeliegenden Kernel-Funktionen sind komplex und bieten durch ihre große Verbreitung und Zugänglichkeit eine breite Angriffsfläche, auch wenn administrative Operationen strikt geschützt sind. Erwähnenswert sind Registry-Callbacks, die von Drittanbietertreibern registrybezogene Ereignisse überwachen oder beeinflussen können. Diese sind für Antivirenprogramme und ähnliche Sicherheitssoftware essenziell, bergen aber zugleich diverse Risiken. Die Implementierung von Callbacks muss sehr fehlerfrei sein, da sie mit Kernelprivilegien läuft und potenzielle Speicherzugriffsfehler oder logische Inkonsistenzen katastrophale Auswirkungen haben können. Privilegierte Registrierungsclients, etwa System- oder Administratorprozesse und Kerneltreiber, können durch suboptimale Handhabung von Sicherheitseinstellungen auf Registry-Schlüsseln selbst Sicherheitslücken erzeugen.

Falsche Sicherheitsdescriptoren oder fehlende atomare Änderungen in mehrteiligen Konfigurationseinheiten bieten lokale Angreifern Möglichkeiten, Berechtigungen illegal zu erweitern oder Systemkonfigurationen zu manipulieren. Die bei Registry-Schwachstellen entstehenden Exploits lassen sich grundsätzlich in die Kategorien Heap-Pool-Speicherfehler, Hive-Memory-Korruption, Fehlerhafte Zellenindizes, Low-Level-Datenlecks und Logikfehler bei garantierten Sicherheitseigenschaften einteilen. Besonders interessante Angriffsprimitiven sind jene, die zu Use-after-Free, korrupten Referenzzählerzuständen oder unangemessenen Speicherfreigaben führen, weil damit bestehende Sicherheitsprüfungen umgangen werden können. Betrachtet man die Herausforderungen beim Testen und Auffinden von Registry-Bugs, wird schnell klar, dass Fuzzing allein nicht ausreicht. Voll automatisiertes Testen stößt an Grenzen, da die Registry durch komplexe interne Strukturen, inkompatible Anforderungen an Eingabedaten und das ausgedehnte Selbstheilungsverhalten erschwert zugänglich ist.

Gute Testwerkzeuge, die neben Purzelbaum-Mutationen der Binärdaten auch höherwertige Registry-Operationen und Transaktionsmechanismen einbeziehen, sind notwendig. Zudem kann gezieltes Triggern von Fehlerbedingungen wie Speicherknappheit Angriffsvektoren hervorheben. Die Windows-Registry kann als eine historisch gewachsene, aber technisch hochkomplexe und sicherheitskritische Komponente verstanden werden. Ihre sich über Jahrzehnte addierenden Features, die erhöhte Komplexität und der strikte Kernelmodus-Zugang erschweren sowohl die sichere Architektur als auch die sorgfältige Fehlerbehandlung erheblich. Das macht sie zu einem förderlichen, aber anspruchsvollen Forschungsgebiet, mit großem Nutzen für die IT-Sicherheit, aber auch mit erheblichen Risiken bei Vernachlässigung oder unbedachtem Umgang.