Die Gewährleistung sicherer Software-Lieferketten zählt heute zu den zentralen Herausforderungen von Unternehmen und Organisationen, die auf zuverlässige und manipulationsfreie IT-Systeme angewiesen sind. Klassische Methoden, wie etwa streng abgesicherte und abgeschottete Entwicklungsumgebungen, individuelles Forken von Open-Source-Paketen oder aufwendige Mitarbeiterüberprüfungen, erschweren nicht selten die tägliche Arbeit der Entwicklerteams, erhöhen die Kosten und führen oft zu veralteten Softwarekomponenten – was wiederum zusätzliche Sicherheitsrisiken birgt. Hier setzt eine fortschrittliche Technologie an, die zunehmend Beachtung findet: Nix. Dieses Paket- und Abhängigkeitsmanagementsystem verbindet Transparenz, Reproduzierbarkeit und Sicherheit auf einzigartige Weise, um die Integrität von Softwareprodukten überzeugend nachzuweisen und gleichzeitig Entwicklungsprozesse effizient zu gestalten. Das Thema Software-Lieferkettensicherheit ist kein rein technisches Luxusproblem, sondern eine zwingende Anforderung zahlreicher Regulierungsbehörden weltweit.

Institutionen wie CISA und DISA in den USA, BSI und DeuMilSAA in Deutschland, ANSSI in Frankreich sowie ACN in Italien oder CCN in Spanien fordern handfeste Beweise dafür, dass eingesetzte Software auch tatsächlich vertrauenswürdig und frei von Manipulation ist. Insbesondere in kritischen Infrastrukturen ist diese Nachweisbarkeit nicht nur Security-Best-Practice, sondern oftmals eine rechtliche Verpflichtung. Unternehmen, die ihren Compliance-Verpflichtungen nicht nachkommen, riskieren Sanktionen, Vertrauensverlust oder im schlimmsten Fall katastrophale Sicherheitsvorfälle. Nix greift genau an diesem Punkt an und bietet eine Methode, mit der Entwickler und Sicherheitsverantwortliche problemlos die Herkunft und Unversehrtheit einer Software nachweisen können. Kern dieses Ansatzes ist die Fähigkeit von Nix, komplette Software-Builds reproduzierbar zu gestalten – das heißt, exakt dieselben Eingabedaten (Quellcode, Compiler, Bibliotheken) führen auf beliebigen Systemen zum identischen Ergebnis.

Zudem ermöglicht Nix die Erfassung und Archivierung aller Bestandteile einer Software in sogenannten "Source Closures", in denen sämtliche Quellen, Tools und Abhängigkeiten enthalten sind. Diese umfassenden Quell-Bündel können externen Prüfern zur Verifikation bereitgestellt werden und machen damit den Software-Lieferprozess vollständig nachvollziehbar. Damit einher geht ein Paradigmenwechsel in der Softwareentwicklung: Entwickler müssen nicht mehr auf neue Versionen von Entwicklungswerkzeugen oder Bibliotheken verzichten, um Compliance zu gewährleisten. Stattdessen können sie agil und flexibel mit aktuellen Toolchains arbeiten und die strengen Integritätsnachweise als abschließenden Schritt vor der Auslieferung erledigen. Dieser Ablauf entkoppelt Entwicklung und Sicherheitskontrolle sinnvoll voneinander und reduziert den Verwaltungsaufwand erheblich.

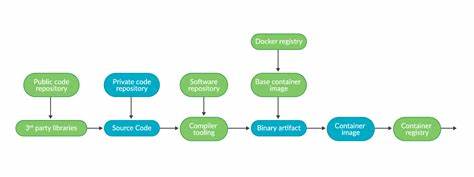

Ein praktisches Beispiel verdeutlicht die Leistungsfähigkeit von Nix für sichere Softwarelieferketten. Das Projekt "applicative-systems/secure-supply-chain" demonstriert eine minimalistische, bootfähige Live-CD bzw. ein USB-Image basierend auf NixOS mit realitätsnahen Anwendungen: Ein C++-basierter Datenbank-Schreiber, der über TCP Eingaben entgegennimmt und sie in eine PostgreSQL-Datenbank schreibt, sowie ein Rust-basierter Datenbank-Leser, der Daten via HTTP bereitstellt. Dieses System kann auf jedem Rechner identisch gebaut werden, wobei jede einzelne Datei und jeder Schritt der Herstellung offiziell dokumentiert sind. Durch den Einsatz von Nix-Derivationen, die maschinenlesbare Beschreibungen der jeweiligen Build-Schritte und Abhängigkeiten darstellen, lässt sich ein vollständiger Baum aller Software- und Toolchain-Bestandteile erzeugen.

Dabei nehmen die Baupläne ihren Ausgang im sogenannten Bootstrap-Tarball – einem kleinen, überprüfbaren Paket mit minimalem Compiler und Kernwerkzeugen. Von diesem Ausgangspunkt aus werden sukzessive immer komplexere Werkzeuge und Bibliotheken gebaut, bis das finale Produkt vorliegt. Dieses Vorgehen macht den gesamten Abhängigkeitsbaum transparent und nachvollziehbar. Besonders wichtig sind die sogenannten Fixed-Output-Derivationen (FOD), die sicherstellen, dass heruntergeladene Quellen exakt den erwarteten Inhalten entsprechen – jeder Abweichung wird erkannt und der Bauprozess schlägt fehl. Mittels spezieller Befehle lassen sich alle diese Derivationen extrahieren und in einem einzigen Archiv zusammenfassen, das anschließend an eine abgesicherte, offline betriebene Umgebung übergeben wird.

Dort kann das komplette System aus den originalen Quellen erneut aufgebaut werden. Der Erfolg dieser Rekonstruktion ist ein unbestreitbarer Beleg, dass die entstehenden Binärdateien tatsächlich aus den spezifizierten Quellen hervorgegangen sind und keine unautorisierte Einmischung stattgefunden hat. Diese technische Möglichkeit bedeutet eine fundamentale Verbesserung gegenüber herkömmlichen Verfahren, bei denen Builds oft auf Binärpaketen oder nicht vollständig überprüfbaren Komponenten beruhen. Der Fokus auf eine vollständige, prüfbare Quellensammlung und eine transparente Abhängigkeitsstruktur entspricht modernen Ansprüchen an Software-Compliance und unterstützt gleichzeitig Auditierungen durch Sicherheitsexperten oder staatliche Stellen. Neben der Bestätigung der Software-Integrität profitieren Entwicklerteams von der Freiheit, mit aktuellen und bewährten Werkzeugen zu arbeiten, ohne durch restriktive Sicherheitsauflagen stark eingeschränkt zu sein.

Compliance-Beauftragte erhalten klare, beweiskräftige Dokumentationen, die die komplexen Vorgaben von Behörden erfüllen. Für IT-Sicherheitsfachleute stellt die Verwendung von Nix ein effektives Instrument zur Vorbeugung von Supply-Chain-Angriffen dar, da sämtliche Komponenten bis zur kleinsten Quelle lückenlos nachvollziehbar sind. Die Einführung von Nix in bestehende Entwicklungsumgebungen bringt zwar zunächst gewisse Herausforderungen mit sich – etwa beim Umstellen von Workflows oder dem Verständnis der neuartigen Konzepte wie reproduzierbare Builds, Fixed-Output-Derivationen und Source Closures. Doch Nixcademy, ein auf Nix spezialisiertes Unternehmen, bietet umfangreiche Schulungen und Beratung, um diese Umstellung erfolgreich und effizient zu gestalten. Durch kompetente Begleitung können Unternehmen den Reifegrad ihrer Software-Lieferketten schnell erhöhen und regulatorische Anforderungen verlässlich erfüllen.

Ein durchdachter Umgang mit Nix ermöglicht es, Sicherheits- und Compliance-Anforderungen nicht mehr als hemmen zu empfinden, sondern als klar definierte Aufgaben, die sich mit vergleichsweise wenig Aufwand erledigen lassen. Durch die Aufgliederung der Compliance in einen abschließenden Verifikationsprozess, der im Offline-Modus durchgeführt wird, bleiben Entwicklung und Innovation flexibel und produktiv. Darüber hinaus ist Nix nicht die einzige Lösung mit vergleichbaren Zielen, doch seine Kombination aus funktionalem Paketmanagement, deklarativen Beschreibungen und weitreichender Reproduzierbarkeit ist derzeit konkurrenzlos. Andere Tools, wie etwa Guix, bieten ebenfalls Ansatzpunkte, sind aber noch weniger verbreitet oder etabliert. Insgesamt schafft Nix eine Brücke zwischen den Anforderungen von Entwicklern nach Agilität und denen von Regulierungsbehörden nach lückenloser Nachweisbarkeit.

Es setzt neue Maßstäbe für eine moderne, zukunftsfähige Softwareentwicklung, bei der Sicherheit kein Hindernis, sondern ein erreichbares Qualitätsmerkmal ist. Unternehmen, die auf Planungssicherheit und nachhaltige Sicherheit setzen, sollten sich intensiv mit Nix und seinen Möglichkeiten auseinandersetzen. Die Fähigkeit, Nachweise zur Softwareherkunft und -integrität vollständig automatisiert zu liefern, wird in einer Welt zunehmender Cyberbedrohungen zu einem entscheidenden Wettbewerbsvorteil und Vertrauensanker gleichermaßen. Die Zukunft sicherer Software-Lieferketten heißt Nix – transparent, reproduzierbar und vertrauenswürdig.