In der rasch wachsenden Welt der Kryptowährungen gewinnt die Sicherheit zunehmend an Bedeutung. Besonders erschreckend ist die steigende Zahl von Angriffen, die sich gezielt auf die Softwarelieferkette (Supply Chain) richten und damit ein neues Gefahrenlevel für Nutzer schaffen. Aktuell rücken die populären Kryptowährungs-Wallets Atomic und Exodus ins Zentrum der Aufmerksamkeit, da Hacker komplexe Angriffe gestartet haben, die es ihnen ermöglichen, Nutzergelder direkt abzufangen. Diese Art von Cyberangriffen zeigt, wie verwundbar digitale Geldbörsen trotz modernster Technologie sein können und verdeutlicht die dringende Notwendigkeit, sich der Risiken innerhalb der Software-Lieferkette bewusster zu werden. Supply-Chain-Angriffe konzentrieren sich darauf, legitime Softwareprodukte mit schädlichem Code zu versehen, noch bevor die Software bei den Endnutzern ankommt.

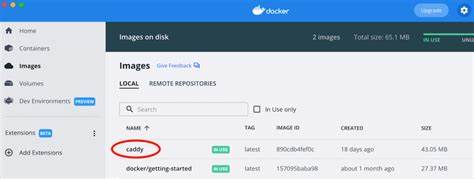

Das macht sie besonders heimtückisch und effektiv, denn viele Anwender vertrauen auf bewährte Quellen und authentische Software-Versionen. Im Fall von Atomic und Exodus entdeckten Sicherheitsexperten eine 'trojanisierte' Bibliothek namens "pdf-to-office", die über den npm-Paketmanager verbreitet wurde. Ursprünglich sollte diese Bibliothek dafür sorgen, PDF-Dokumente ins Microsoft Office-Format zu konvertieren. In Wahrheit enthielt sie jedoch schädlichen Code, der im Hintergrund die Kontrolle über die Wallet-Software übernehmen konnte. Sobald diese manipulierte Komponente ausgeführt wurde, begann sie, wesentliche Dateien der Wallets zu überschreiben.

Besonders gefährlich war die Tatsache, dass bei Transaktionen der Ziel- beziehungsweise Empfänger-Adressat heimlich durch eine Wallet-Adresse der Angreifer ersetzt wurde. Das bedeutet, dass jeder Versuch, Kryptowährungen auf eine andere Wallet zu übertragen, unbemerkt auf das Konto der Cyberkriminellen geleitet wurde. Für die Nutzer ist dieser Diebstahl kaum zu erkennen, da ihre Transaktionen normal verliefen und keine offensichtlichen Fehlermeldungen oder Unterbrechungen auftraten. Die Sicherheitsforscher von ReversingLabs, die diesen Vorfall aufdeckten, wiesen darauf hin, dass die Angreifer offenbar gezielt bestimmte Versionen der Wallets angriffen. Im Fall von Exodus waren das die Versionen 25.

13.3 und 25.9.2, während bei Atomic Wallet bestimmte installierte Versionen betroffen waren. Die Tatsache, dass die Angreifer versuchten, ihre Spuren zu verwischen und eventuell weitere Informationen aus den betroffenen Systemen zu extrahieren, unterstreicht die Professionalität und die Hartnäckigkeit der kriminellen Akteure.

Ein weiterer alarmierender Punkt ist, dass selbst nach der Entfernung der schädlichen pdf-to-office-Bibliothek die Wallet-Software weiterhin kompromittiert blieb. Das heißt, die Gefahr, dass weitere Transaktionen zugunsten der Hacker abgeleitet werden, bestand weiterhin. Die einzig sichere Lösung besteht darin, die Wallet komplett von dem System zu entfernen und anschließend neu zu installieren. Wer die Wallet nach einem Befall einfach weiterverwendet, riskiert weitere Verluste. Das Vorkommen solcher Supply-Chain-Angriffe in der Branche der Kryptowährung ist kein Einzelfall mehr.

Im Gegenteil, sie spiegeln die breitere Entwicklung wider, dass Cyberkriminelle zunehmend auf die Infrastruktur und Zulieferer der Softwareentwicklung zielen, um eine größtmögliche Zahl an potenziellen Opfern zu erreichen. Diese Angriffe sind besonders tückisch, weil sie sich vor allem an Entwickler und Softwarelieferanten richten und somit Vertrauen sowie Integrität der gesamten Wertschöpfungskette untergraben. Die Tatsache, dass der bösartige npm-Paketmanager vorübergehend entfernt und später in einer neuen Version wieder online gestellt wurde, weist darauf hin, dass die Angreifer weiterhin versuchen, ihren Schadcode effektiv zu verbreiten und ständig neue Wege finden, die Sicherheitsmaßnahmen zu umgehen. Nutzer und Entwickler müssen daher wachsam bleiben und geeignete Sicherheitsmechanismen implementieren, um solche Angriffe frühzeitig zu erkennen und zu verhindern. Ein wichtiger Schritt im Umgang mit diesen Risiken ist die verstärkte Überwachung der eigenen Softwareabhängigkeiten und ihrer Herkunft.

Entwickler von Kryptowährungssoftware müssen ihre Supply-Chain-Management-Prozesse optimieren, um die Vertrauenswürdigkeit aller genutzten Komponenten sicherzustellen. Dazu gehört ein aktives Monitoring, die Integration von Sicherheits-Scans in den Entwicklungsprozess und die schnelle Reaktion auf erkannte Schwachstellen. Auch Endanwender können einiges für ihre Sicherheit tun. Regelmäßige Updates der Wallet-Software, Nutzung ausschließlich offizieller und geprüfter Quellen sowie ein umsichtiges Verhalten bei der Installation zusätzlicher Softwaremodule sind essenziell. Zudem ist es ratsam, wichtige Wallets nicht dauerhaft auf dem gleichen System mit Verbindung zum Internet zu verwenden, sondern gegebenenfalls externe Hardware-Wallets und cold-storage-Lösungen zu nutzen, die offline betrieben werden und somit deutlich weniger angreifbar sind.

Ein weiteres Faktum ist, dass Angriffe auf Kryptowährungs-Wallets häufig nur die Spitze des Eisbergs sind. Die gesamte Branche sieht sich einer Reihe von Bedrohungen ausgesetzt, darunter Manipulation von Entwicklerwerkzeugen, Infektion von Repositorys und Kompromittierung von Vertriebswegen für Softwareupdates. Das steigende Interesse und der immense finanzielle Wert der Kryptowährungen machen sie zu einem attraktiven Ziel für hochprofessionelle Hackergruppen, die oft global agieren und technisch bestens ausgerüstet sind. Vor diesem Hintergrund wird deutlich, dass Sicherheit in der Welt der Kryptowährungen nicht nur eine Frage der Endgeräteschutzmaßnahmen ist, sondern ein ganzheitliches Konzept erfordert, das jede Stufe der Softwareentwicklung und Distribution absichert. Die Lehren aus den Angriffen auf Atomic und Exodus müssen als Weckruf verstanden werden, um nicht nur auf lokale Sicherheitsvorfälle zu reagieren, sondern proaktiv den Schutz der gesamten Lieferkette zu gewährleisten.

Die Entwickler und Betreiber von Wallets stehen somit in der Pflicht, ihr Sicherheitsniveau deutlich zu erhöhen und transparent über Vorfälle und Risiken zu kommunizieren, um das Vertrauen der Anwender zu bewahren. Gleichzeitig sollten Nutzer jederzeit wachsam bleiben, sich über aktuelle Bedrohungen informieren und im Zweifel Expertenrat einholen. Abschließend lässt sich sagen, dass die aktuelle Cyberkriminalität rund um Kryptowährungs-Wallets exemplarisch für die Herausforderungen moderner digitaler Infrastruktur steht. Die Angriffe auf Atomic und Exodus zeigen auf drastische Weise, wie komplex und subtil die Bedrohungen der heutigen Zeit geworden sind. Nur durch eine Kombination aus technologischer Verbesserung, organisatorischen Schutzmaßnahmen und informierter Anwender kann der Schutz vor solchen Supply-Chain-Attacken wirksam erhöht werden.

Für jeden, der mit Kryptowährungen arbeitet, ist es daher unerlässlich, die eigenen digitalen Werkzeuge genau zu prüfen, sich über mögliche Gefahren zu informieren und stets die neuesten Sicherheitsempfehlungen umzusetzen. Nur so wird die Kontrolle über das eigene Vermögen auch in Zukunft gewährleistet und das Vertrauen in die Innovationen der Blockchain-Technologie nachhaltig gestärkt.