Die digitale Welt ist ständigem Wandel unterworfen, und gerade bei mobilen Betriebssystemen wie iOS steht die Sicherheit an oberster Stelle. So erstaunt es nicht, dass jede entdeckte Schwachstelle bei Apples Betriebssystem großes Aufsehen erregt. Vor kurzem wurde eine ungepatchte iOS-Exploit-Kette veröffentlicht, die nach der Freigabe durch das Coordinated Vulnerability Disclosure Program der Computer Emergency Response Team Coordination Center (Cert/CC) offengelegt wurde. Diese Ereignisse werfen nicht nur wichtige Fragen zum Schutz der Privatsphäre von Nutzern auf, sondern auch zu den Mechanismen, mit denen Apple und andere Anbieter auf solche Bedrohungen reagieren. Die Veröffentlichung einer ungepatchten Exploit-Kette stellt eine ernsthafte Bedrohung dar und verdeutlicht, wie komplex und tiefgreifend Sicherheitslücken in modernen Betriebssystemen sein können.

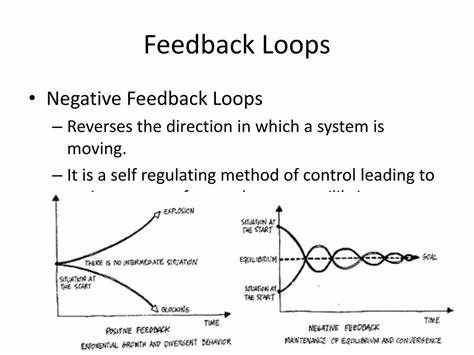

Exploit-Ketten, besonders bei iOS, sind Angriffe, die verschiedene Schwachstellen kombinieren, um ein Gerät vollständig zu kompromittieren. Die Publizierung dieser Exploits nach Cert/CC-Freigabe bedeutet, dass zunächst versucht wurde, den Hersteller über die Schwachstellen zu informieren, damit entsprechende Updates entwickelt werden können. Dass die Veröffentlichung dennoch vor dem Patch erfolgte, kann verschiedene Gründe haben, angefangen bei der mangelnden Reaktionsgeschwindigkeit des Herstellers bis hin zu der Dringlichkeit seitens der Forschungsgemeinschaft, die Gefährdung der Nutzer schnellstmöglich bekannt zu machen. Im Kern beschreiben Exploit-Ketten häufig eine Abfolge von Schwachstellen, die ein Angreifer nutzt, um die Sicherheitsebenen des Systems zu durchdringen. Dabei ist jede einzelne Schwachstelle vielleicht für sich alleine genommen nicht kritisch, in Verbindung jedoch können sie es ermöglichen, etwa durch das Umgehen von Sicherheitsbarrieren wie der Sandbox oder der Kernel-Abstraktion, die vollständige Kontrolle über ein Gerät zu erlangen.

Im Kontext von iOS, das aufgrund seiner geschlossenen Architektur und umfangreichen Sicherheitsmaßnahmen als besonders sicher gilt, sind solche Ketten besonders bedeutsam. Die Gefahr dabei ist nicht nur theoretisch. Angreifer, die eine ungepatchte Exploit-Kette nutzen, können tiefgreifende Schäden verursachen, angefangen vom Auslesen sensibler Daten über das Ausführen von schädlichem Code bis hin zur dauerhaften Kontrolle über das Gerät ohne die Zustimmung des Nutzers. Somit werden die Privatsphäre und die Datensicherheit massiv gefährdet. Besonders für Personen der Öffentlichkeit, Aktivisten, Journalisten oder alle, die sensible Informationen auf ihren Geräten speichern, ist ein solches Risiko fatal.

Die Veröffentlichung der Exploit-Kette nach der Freigabe durch Cert/CC hat auch klare Implikationen für das Vorgehen in der Sicherheitsforschung. Cert/CC ist eine Institution, die sich auf das koordinierte Offenlegen von Sicherheitslücken spezialisiert hat. Ihr Ziel ist es, Herstellern die Möglichkeit zu geben, Schwachstellen zu beheben, bevor diese öffentlich bekannt werden. Oftmals sind dabei genaue Zeitrahmen und Bedingungen definiert, innerhalb derer Hersteller reagieren sollen. Kommt es jedoch zu Verzögerungen oder zu keiner verlässlichen Behebung durch den Anbieter, entscheiden sich Forscher manchmal zur Veröffentlichung, um die Nutzer zu warnen und den Druck auf Hersteller zu erhöhen.

Apple ist bekannt für seine strengen Sicherheitsrichtlinien und schnelle Reaktion auf entdeckte Schwachstellen. Dennoch kann auch ein so großes Unternehmen nicht jede neue Gefahr sofort abwenden. Die Komplexität moderner Betriebssysteme, der stetige Wettlauf zwischen Angreifern und Verteidigern, sowie die Vielzahl potenzieller Angriffspunkte erschweren das zeitnahe Schließen aller Sicherheitslücken. Die Kommunikation zwischen Sicherheitsforschern und Unternehmen ist daher von entscheidender Bedeutung, um sowohl die Nutzer bestmöglich zu schützen als auch einen verantwortungsvollen Umgang mit entdeckten Schwachstellen zu gewährleisten. Für iOS-Nutzer bedeutet die Veröffentlichung einer ungepatchten Exploit-Kette einen ernstzunehmenden Weckruf.

Auch wenn Apple in der Regel schnell Updates liefert, ist es stets ratsam, insbesondere vor dem Erscheinen eines Patches zusätzliche Maßnahmen zu ergreifen. Dazu zählt das proaktive Installieren aller Betriebssystem- und App-Updates, die Nutzung sicherer Passwörter und zweistufiger Authentifizierungen sowie das Vermeiden von Downloads aus unbekannten Quellen. Darüber hinaus sollten sensible Daten regelmäßig gesichert und bei Bedarf verschlüsselt werden. Auf technischer Ebene könnte der Schutz gegen solche Exploit-Ketten verbessert werden durch eine noch tiefere Analyse der Systemaufrufe und eine verstärkte Isolation von Prozessen. Die Weiterentwicklung sogenannter Schutzmechanismen wie Systemintegritätsprüfungen und erweiterte Sandboxing-Technologien sind essenziell.

Ebenso gewinnen neue Ansätze in der automatisierten Sicherheitsanalyse und das maschinelle Lernen an Bedeutung, um bislang unbekannte Angriffsvektoren frühzeitig zu erkennen. Die Rolle von Sicherheitsforschern ist in diesem komplexen Gefüge ebenfalls nicht zu unterschätzen. Ihre verantwortungsvolle Arbeit ermöglicht es, Schwachstellen frühzeitig zu identifizieren und die Sicherheit für alle Nutzer zu erhöhen. Gleichzeitig müssen Forscher sich aber auch mit ethischen Fragestellungen auseinandersetzen, beispielsweise wann es angemessen ist, eine Exploit-Kette öffentlich zu machen. Der Schutz der Nutzer darf nicht durch voreilige Veröffentlichungen gefährdet werden, gleichzeitig muss Transparenz gewährleistet sein, damit Nutzer bestens informiert sind.

Auch in der Öffentlichkeit sollte das Bewusstsein für solche Sicherheitsbedrohungen wachsen. Viele iOS-Anwender vertrauen auf die vermeintliche Sicherheit ihrer Geräte und nehmen potenzielle Risiken nicht immer ausreichend wahr. Aufklärung und Information sind daher Schlüssel, um vorsichtiges Verhalten zu fördern und das Risiko von Angriffen zu minimieren. Unternehmen und Organisationen können durch gezielte Schulungen und Richtlinien ebenfalls zum Schutz beitragen. Letztlich zeigt die entdeckte ungepatchte iOS-Exploit-Kette, wie wichtig ständige Wachsamkeit in der digitalen Welt ist.

Selbst hochentwickelte Systeme können Schwachstellen aufweisen, die von Angreifern ausgenutzt werden. Die Kombination aus technischem Know-how, zeitnahem Handeln und transparentem Informationsaustausch entscheidet darüber, wie gut solche Bedrohungen eingedämmt werden können. Zukünftig wird die Zusammenarbeit zwischen Sicherheitsforschern, Unternehmen und Organisationen wie Cert/CC weiterhin außerordentlich wichtig sein, um den Schutz der Nutzer zu gewährleisten. Gleichzeitig muss auch die Softwareentwicklung stetig an die neuen Herausforderungen angepasst werden, um möglichst widerstandsfähige Systeme zu schaffen. Nur durch gemeinsame Anstrengungen kann ein sicherer digitaler Raum für alle erzielt werden.

iOS-Nutzer sollten daher wachsam bleiben, regelmäßig Updates installieren und sicherheitsbewusst handeln. Die jüngste Veröffentlichung der ungelösten Exploit-Kette ist eine Erinnerung daran, dass Sicherheit ein fortlaufender Prozess ist, der kontinuierliche Aufmerksamkeit erfordert. Mit dem richtigen Wissen und den passenden Werkzeugen können Anwender jedoch dazu beitragen, ihre digitalen Daten und Privatsphäre bestmöglich zu schützen.