Cisco hat eine gravierende Sicherheitslücke in seinem Betriebssystem IOS XE Wireless Controller behoben, die unter der Kennung CVE-2025-20188 geführt wird und mit der höchstmöglichen Schwerebewertung von 10,0 auf der CVSS-Skala eingestuft wurde. Diese Schwachstelle erlaubt Angreifern, sich mittels einer speziell angefertigten HTTPS-Anfrage Zugang zu geschützten Systemebenen zu verschaffen. Konkret ist es Hackern möglich, beliebige Dateien hochzuladen, Pfad-Traversals durchzuführen und beliebige Befehle mit Root-Rechten auf dem betroffenen Gerät auszuführen. Solche Angriffsmöglichkeiten eröffnen Zugang zu kritischen Infrastrukturen und setzen betroffene Organisationen einem hohen Sicherheitsrisiko aus. Die Ursache liegt in einem hartcodierten JSON Web Token (JWT), welches als Authentifizierungsmethode im betroffenen System verwendet wird und von Angreifern ausgenutzt werden kann.

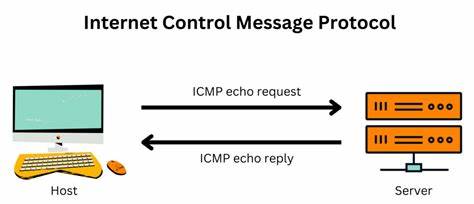

JWTs sind normalerweise sicherheitsrelevante Token, die zur Authentifizierung und zum Austausch von Informationen zwischen Parteien dienen. Die Hardcodierung eines Tokens stellt hier jedoch eine schwerwiegende Fehlkonfiguration dar, welche als Eintrittspunkt für den Angriff dient. Die Schwachstelle ist insbesondere dann relevant, wenn die Funktion "Out-of-Band AP Image Download" auf dem Gerät aktiviert wurde. Diese Funktion ist standardmäßig deaktiviert, wird allerdings in vielen Netzwerken genutzt, um Wireless Access Points zentral zu verwalten und deren Firmware auf dem neuesten Stand zu halten. Nur wenn diese Funktion aktiviert ist, kann die Ausnutzung der Schwachstelle erfolgreich erfolgen.

Betroffen sind unter anderem eine Reihe von Cisco Catalyst Wireless Controllern, wie die Modelle Catalyst 9800-CL Wireless Controller für Cloud, Catalyst 9800 Embedded Wireless Controller für verschiedene Catalyst Switches (9300, 9400, 9500 Serie) sowie der Embedded Wireless Controller auf Catalyst Access Points. Cisco empfiehlt, unverzüglich auf die neueste Softwareversion zu aktualisieren, die die Schwachstelle schließt. Als temporären Schutz kann das Ausschalten der genannten Out-of-Band AP Image Download Funktion dienen. Dadurch wird das alternative CAPWAP-Protokoll zur Übertragung von Access Point Images verwendet, welches von der Schwachstelle nicht betroffen ist und gleichzeitig die Verfügbarkeit der Access Point-Verbindungen nicht beeinträchtigt. Technische Analysen zeigen, dass der Exploit durch eine Kombination aus hartcodierten Geheimnissen, mangelnder Eingabevalidierung und exponierten Schnittstellen ermöglicht wird.

Externe Sicherheitsforscher von Horizon3.ai beschreiben genau, dass die Schwachstelle aus einem JWT-Fallback-Secret mit dem Wert "notfound" resultiert, welches von Back-End Lua-Skripten bei Upload-Endpunkten genutzt wird. Durch diesen Fehler können Angreifer Pfad-Traversal-Angriffe ausführen, um außerhalb des vorgesehenen Verzeichnisses Dateien hochzuladen. Weiterhin können dadurch kritische Konfigurationsdateien überschrieben werden, was das Nachladen von schadhaften Konfigurationen und somit die Ausführung von beliebigem Code ermöglicht. Das eskaliert die Gefährdung bis hin zur vollständigen Kompromittierung des Gerätes mit Root-Rechten.

Die Entdeckung der Lücke erfolgte durch interne Sicherheitstests bei Cisco, was als positives Zeichen hinsichtlich der kontinuierlichen Sicherheitsüberprüfung zu werten ist. Bisher liegen keine Hinweise darauf vor, dass die Schwachstelle im produktiven Umfeld durch Dritte missbräuchlich ausgenutzt wurde. Dennoch sollten Administratoren und IT-Sicherheitsbeauftragte im Netzwerkbetrieb sofortige Maßnahmen ergreifen. Die Schließung der Lücke ist besonders wichtig, da Geräte wie Wireless Controller eine zentrale Rolle in Unternehmensnetzwerken einnehmen und meist kritische Infrastruktur verwalten. Ein erfolgreicher Angriff kann daher breitflächige Auswirkungen auf die Sicherheit und Betriebsfähigkeit eines Unternehmens haben.

Neben Updates und sofortigen Schutzmaßnahmen sollte die Netzwerksicherheit generell hinsichtlich ähnlicher Risiken wie hartkodierter Zugangsdaten und mangelhafter Validierung von Nutzereingaben überprüft werden. Die Sicherheit von Authentifizierungsmechanismen wie JSON Web Tokens sollte regelmäßig auditiert und tokenbasierte Verfahren dürfen niemals mit statischen oder hartcodierten Geheimnissen arbeiten. Cyberkriminelle und Angreifergruppen setzen zunehmend auf solche Schwachstellen in Netzwerkhardware, um dauerhaften Zugang zu verschaffen, sensible Daten abzuziehen oder sogar Infrastruktur gezielt zu sabotieren. Cisco selbst hat die Sicherheit seiner Kunden bei der Offenlegung des Problems klar betont und Nutzer angehalten, vollumfänglich die eingerichteten Patches einzuspielen. Das Vertrauen in die eigene Netzwerkhardware lässt sich nur durch proaktives Handeln und ein umfassendes Sicherheitsmanagement sicherstellen.

Abgesehen von der Sofortmaßnahme, die Nutzung der Out-of-Band Funktion zu deaktivieren, sollte die Sicherheit der gesamten Netzwerkumgebung unter Einbeziehung zusätzlicher Schutzmechanismen wie Netzwerksegmentierung, Zugangskontrollen und Monitoring aufgebaut werden. Angesichts der stetig steigenden Anzahl von Bedrohungen ist es unabdingbar, dass professionelle IT-Verantwortliche sich auf solche kritischen Schwachstellen vorbereiten und schnell reagieren können. Der nun behobene CVE-2025-20188 zeigt erneut, wie wichtig es ist, Sicherheitsupdates regelmäßig einzuspielen und keine veraltete oder anfällige Software im produktiven Netzwerk zu belassen. Es ist empfehlenswert, sich zudem intensiv über Sicherheitsbulletins von Herstellern zu informieren, um zeitnah über neue Schwachstellen und entsprechende Gegenmaßnahmen informiert zu sein. Die Cyberlandschaft entwickelt sich schnell, weshalb eine bewusste und nachhaltige Sicherheitskultur in Unternehmen und Organisationen immer stärker in den Fokus rückt.

Abschließend verdeutlicht der Fall von CVE-2025-20188, wie gefährlich falsch implementierte Sicherheitsmechanismen sein können und wie notwendig es ist, sowohl Hersteller- als auch Nutzerseite gemeinsam an robuste Sicherheitskonzepte zu arbeiten. Die Behebung der Schwachstelle und die kontinuierliche Überwachung der eigenen Infrastruktur sind entscheidende Bausteine, um Risiken für das Unternehmen zu minimieren und informationssicherheitsrechtliche Anforderungen zu erfüllen.