Das Arbeiten auf einem einzigen macOS-System bringt vielfach Komfort, birgt aber ebenso Risiken, besonders wenn es um das Nutzen unzähliger Open-Source-Projekte, Terminals, npm- und Python-Pakete geht. Entwickler laden häufig Repositories von GitHub, testen neue Tools und arbeiten dennoch parallel mit sensiblen Daten wie Online-Banking oder Unternehmenssoftware. Dieses Szenario wirft die Frage auf, wie man seine Arbeitsumgebung so organisiert, dass verschiedene Projekte und Anwendungen sauber voneinander getrennt bleiben, um Datenlecks, unerwünschte Systemänderungen oder Sicherheitslücken zu vermeiden. Insbesondere auf macOS, wo oft viele Berechtigungsanfragen anstehen, vermittelt das Gefühl, dass untrusted Code zu viel Freiraum erhält, was eine effektive Sandbox-Lösung nahezu unverzichtbar macht. Diese Herausforderung wird häufig gelöst, indem man entweder sehr komplexe Virtualisierungslösungen wie Qubes OS anwendet oder zwischen mehreren Nutzer-Accounts hin- und herspringt.

Doch diese Ansätze sind umständlich oder für den Alltag nicht tauglich. Hier stellen sich praktikable Alternativen vor, die den Nutzer weniger belasten und trotzdem das Ziel einer sicheren, isolierten Umgebung erreichen. Im Kern geht es darum, wie man auf macOS verschiedenartige Anwendungen und Entwicklungsprojekte abschottet, ohne die produktive Nutzung einzuschränken oder den Workflow unnötig zu verkomplizieren. Ein wichtiger Faktor bei diesem Thema ist das Konzept der Containerisierung. Während Virtual Machines vollständige Betriebssysteme innerhalb eines anderen Systems ausführen, isolieren Container Prozesse und Dateien gezielter, was Ressourcen schont und eine hohe Flexibilität gewährleistet.

Auf macOS kann man beispielsweise Docker nutzen, das sich seit Jahren als Standard im Bereich Container etabliert hat. Docker erlaubt es, Entwicklungsumgebungen und Applikationen in isolierte Container zu verpacken, die jeweils ihre eigene Dateisystemstruktur, Netzwerkeinstellungen und Laufzeitumgebung besitzen. Dies bedeutet, dass Software im Container agiert, ohne das Host-System oder andere Container zu beeinflussen. Für Programmierer und Entwickler ist das besonders praktisch, um unterschiedliche Versionen von Bibliotheken oder Laufzeitumgebungen parallel laufen zu lassen, ohne Konflikte zu riskieren. Daneben existieren macOS-spezifische Tools, welche die bestehenden Sicherheitssysteme nutzen.

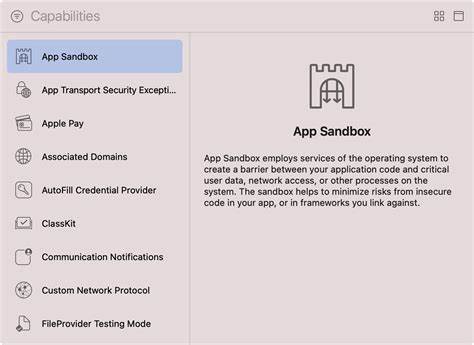

Der macOS-eigene Sandbox-Mechanismus, der auf Mandatory Access Control (MAC) basiert, unterstützt Entwickler dabei, Anwendungen einzuschränken, indem Zugriffsrechte auf Dateien, Netzwerke oder andere Systemressourcen limitiert werden. Große Applikationen wie der Safari-Browser werden auf diese Weise geschützt, indem ihnen ein kontrollierter Bereich zugewiesen wird. Allerdings ist die Verwendung dieses Frameworks oft komplex und für Endanwender nicht ohne Weiteres nutzbar, da man eigene Profilregeln schreiben und pflegen muss. Eine weitere Möglichkeit ist die Verwendung von virtuellen Maschinen mit Programmen wie Parallels Desktop, VMware Fusion oder der kostenlosen Alternative VirtualBox. Diese bieten eine echte Betriebssystemisolierung, allerdings auf Kosten des Ressourcenverbrauchs und der Bedienbarkeit.

Für Nutzer, die den hohen Overhead von kompletten VMs scheuen, aber dennoch eine starke Trennung wünschen, ist die oben erwähnte Containerisierung üblicherweise zu bevorzugen. Eine moderne Ergänzung dazu stellt das Multipass-Tool von Canonical dar, welches insbesondere für Cloud-Entwicklungen gestaltet ist. Multipass vereinfacht das Anlegen und Verwalten von Ubuntu-VMs auf macOS und kann somit als kleinere, flexible Sandbox Umgebung dienen. Entwickler können so vom Hauptbetriebssystem getrennte Linux-Container oder VMs erstellen, um beispielsweise Entwicklungsarbeiten sicher zu gestalten. Auch der Wechsel zwischen mehreren Benutzerkonten auf einem Mac ist eine klassische Methode zur Trennung von Arbeiten, bei der jedes Nutzerprofil über eigene Einstellungen, Dateien und Rechte verfügt.

Diese Technik schützt vor versehentlichem Überschreiben kritischer Daten und bietet einfachen Schutz bei Malware, da der andere Nutzer konzeptionell isoliert bleibt. Nachteilig ist allerdings, dass die ständige Benutzerwechsel den Workflow verlangsamen und mit der Typisierung von Passwörtern, Filesharing und Geräteeinstellungen wie Druckern oder USB-Geräten mühselig ist. Einige Entwickler setzen auf spezialisierte Terminal-Multiplexer wie tmux in Kombination mit virtuellen Umgebungen für Python (virtualenv, pyenv) oder Node.js (nvm). Diese helfen, verschiedene Abhängigkeiten und Sessions sauber zu verwalten.

Doch ihre isolierende Wirkung endet meist pro Prozess oder Bibliothek und schützt nicht das gesamte System. Auf der Netzwerkebene kann die Isolierung beispielsweise mit Tools wie Little Snitch oder LuLu unterstützt werden, welche ausgehende Verbindungen überwachen und selektiv blockieren. Damit lässt sich präventiv verhindern, dass potenziell unsicherer Code unkontrolliert mit dem Internet kommuniziert. Wer noch konsequenter vorgehen möchte, kann macOS-eigene Funktionen zur Erstellung von temporären Dateisystemen (APFS-Snapshots) nutzen oder für größere Projekte den Zugriff über Sandboxing-Tools wie Firejail (hauptsächlich Linux) durch Virtualisierung in Containern herbeiführen. Für Entwickler, die in mehreren Programmiersprachen und mit diversen Package-Managern arbeiten, ist es stets sinnvoll, sich eine reproduzierbare und isolierte Entwicklungsumgebung anzulegen, die versioniert und bei Bedarf bequem gelöscht oder neu aufgesetzt werden kann.

Cloudbasierte Dev-Umgebungen gewinnen dabei immer mehr an Bedeutung, da sie komplett vom lokalen Rechner entkoppelt sind. Platformen wie GitHub Codespaces, Gitpod oder AWS Cloud9 bieten komfortable Entwicklungszugriffe, ohne lokale Ressourcen zu belasten und ohne dass potenziell gefährlicher Code das Hauptsystem erreicht. Allerdings ist hierbei die Abhängigkeit von Internetverbindungen und Cloud-Anbietern einzukalkulieren. Abschließend lässt sich sagen, dass die nutzerfreundliche und dennoch sichere Isolierung von Apps und Entwicklungsprojekten auf macOS eine Kombination aus mehreren Ansätzen erfordert. Containerisierung mittels Docker oder Multipass sowie der bewusste Einsatz von macOS-eigenen Sicherheitsfunktionen bilden den Kern.

Ergänzend bringen Netzwerküberwachung, virtuelle Benutzerprofile und Cloud-Entwicklungsumgebungen wertvolle Sicherheit und Komfort. Trotz der vorhandenen Herausforderungen ist es möglich, die täglichen Aufgaben auf macOS so zu strukturieren, dass die eigene Produktivität nicht leidet und sensible Daten durch minimal invasive Sandboxing-Methoden geschützt bleiben. Wer sich mit den Vor- und Nachteilen der verschiedenen Lösungen auseinandersetzt und sie strategisch kombiniert, gewinnt nicht nur an Sicherheit, sondern auch an Flexibilität im Arbeitsalltag.