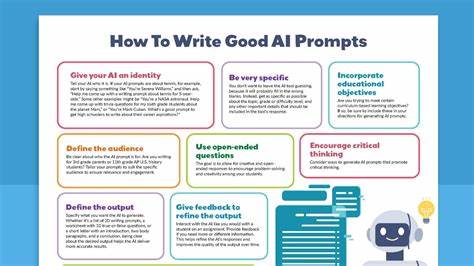

Die Cybersecurity-Landschaft hat sich in den letzten Jahren rasant verändert und mit dem Fortschreiten des Jahres 2025 stehen Unternehmen vor neuen, komplexeren Herausforderungen. Angesichts immer raffinierterer Angriffe, neuer Technologien und einem sich ständig wandelnden Risikoumfeld stellt sich die Frage: Was macht eine "komplette" Cybersecurity-Strategie im Jahr 2025 aus? In diesem Zusammenhang ist es wichtig zu verstehen, dass es längst nicht mehr ausreicht, nur gute Softwaretools einzusetzen. Die Abwehrmechanismen müssen ganzheitlich gestaltet sein, um den vielfältigen Bedrohungen erfolgreich begegnen zu können. Zunächst steht der menschliche Faktor besonders im Fokus. Schulungen und Sensibilisierungsmaßnahmen gehören zu den wichtigsten Säulen einer umfassenden Sicherheitsstrategie.

Technische Probleme können oft durch unachtsames Verhalten von Mitarbeitenden entstehen, deshalb sind regelmäßige Trainings essenziell. Unternehmen sollten speziell auf Social Engineering und Phishing vorbereiten, da diese Angriffsformen eine der häufigsten Ursachen für Sicherheitsvorfälle sind. Zudem ist das Erkennen von verdächtigen Verhaltensmustern und die Förderung einer Kultur der Achtsamkeit entscheidend. Neben der Belegschaft spielen klare und umfassende Sicherheitsrichtlinien eine tragende Rolle. Nur wenn alle Mitarbeiterinnen und Mitarbeiter wissen, welche Verhaltensweisen erwartet werden und was im Falle eines Sicherheitsvorfalls zu tun ist, kann ein Unternehmen schnell und gezielt reagieren.

Diese Policies müssen regelmäßig überprüft, angepasst und an neue Bedrohungslagen angepasst werden. Rechtliche Anforderungen und Compliance-Vorgaben sind ebenfalls im Blick zu behalten, da sie die Grundlage für viele unternehmensinterne Sicherheitsstandards bilden. Ein weiterer wichtiger Bestandteil ist der Einsatz von Threat Intelligence. Moderne Sicherheitslösungen beziehen externe und interne Datenquellen ein, um potenzielle Bedrohungen frühzeitig zu erkennen und gezielt abzuwehren. Anhand von Echtzeitinformationen können Angriffe auf Basis aktueller Muster proaktiv verhindert werden.

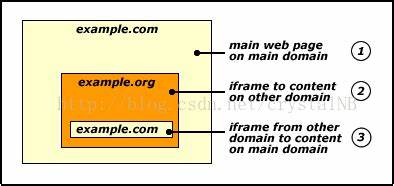

Die Einbindung von Threat Intelligence steigert die Präzision und Effektivität der Abwehrmechanismen und ist deshalb in keiner durchdachten Cybersecurity-Strategie mehr wegzudenken. Die Architektur der IT-Systeme bildet das technische Rückgrat der Sicherheitsstrategie. Insbesondere das Konzept der Zero-Trust-Architektur hat sich 2025 als industrieweiter Standard etabliert. Dabei wird kein Nutzer, kein Gerät und keine Anwendung automatisch als vertrauenswürdig eingestuft, selbst wenn sie sich innerhalb des Unternehmensnetzwerks befinden. Jede Zugriffsanfrage wird streng überprüft und erfordert eine Validierung anhand von Identitätsdaten und Sicherheitsregeln.

Diese kontinuierliche Authentifizierung reduziert die Angriffsfläche erheblich und erschwert es Hackern, sich unbemerkt im System zu bewegen. Zusätzlich gewinnen moderne Technologien wie künstliche Intelligenz und Machine Learning zunehmend an Bedeutung. Sie helfen dabei, ungewöhnliche Aktivitäten automatisch zu erkennen, Anomalien zu melden und damit die Reaktionszeit im Sicherheitsmanagement deutlich zu verkürzen. KI-gestützte Lösungen tragen dazu bei, auch komplexe Angriffe frühzeitig zu identifizieren, die von traditionellen Systemen möglicherweise nicht erkannt werden. Damit wird die Effizienz von Cybersecurity-Maßnahmen gesteigert und Ressourcen optimal genutzt.

Auch die Absicherung der Infrastruktur spielt eine wichtige Rolle, insbesondere in Unternehmen mit hybriden oder cloudbasierten Umgebungen. Dabei ist das Management von Zugriffsrechten, die Verschlüsselung von Daten und eine strikte Segmentierung notwendiger Prozesse unverzichtbar. Angriffspunkte, die sich aus veralteten Systemen oder unkontrolliertem Zugriff ergeben, gilt es zu minimieren. Die kontinuierliche Überwachung der Infrastruktur sowie regelmäßige Sicherheitsupdates sind unabdingbar, um Schwachstellen frühzeitig zu schließen. Im Kontext von Cyberangriffen ist die Vorbereitung auf den Ernstfall essenziell.

Ein vollständiger Notfallplan bzw. Incident-Response-Plan gehört zwingend zur Strategie dazu. Dieser Plan legt fest, wie das Unternehmen auf einen Angriff reagiert, welche Verantwortlichkeiten es gibt und wie die Kommunikation intern und extern erfolgt. Durch Übungen und Simulationen sollten Unternehmen sicherstellen, dass im Krisenfall alle Beteiligten vorbereitet sind und schnell handeln können, um Schäden so gering wie möglich zu halten. Nicht zu vernachlässigen ist ebenfalls die Bedeutung von Partnerschaften und Vernetzung im Bereich Cybersecurity.