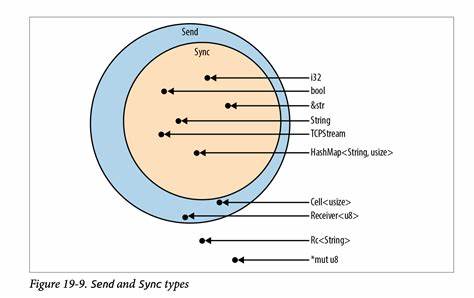

Rust hat sich in den letzten Jahren zu einer der beliebtesten Programmiersprachen für Systemprogrammierung und nebenläufige Anwendungen entwickelt, nicht zuletzt wegen seiner strengen Compilerregeln, die typischerweise Fehler und unsicheren Code frühzeitig verhindern. Doch gerade diese strikten Typen- und Besitzregeln stellen Entwickler immer wieder vor Herausforderungen, insbesondere im Zusammenspiel von Multithreading und Testbarkeit. Ein besonders schwieriger Fall ist der Umgang mit nicht-Send-Typen – also Datentypen, die laut Rusts Compiler nicht sicher zwischen Threads verschoben werden können. Wie kann man also sicher und zugleich testbar mit solchen Typen in multithreaded Umgebungen arbeiten? Hier wird diese Thematik anhand eines typischen Beispiels aus dem Audio-Bereich beleuchtet und hilfreiche Lösungsansätze vorgestellt. Zu Beginn ist es wichtig, das Konzept von Send und 'static in Rust zu verstehen.

Send bezeichnet traits, die es erlauben, Werte sicher zwischen Threads zu verschieben, und 'static garantiert, dass Referenzen bzw. Daten keine temporären oder geliehenen Daten enthalten, sondern für die gesamte Programmlaufzeit gültig sind. Rusts Standard-Thread-Erzeugung mittels std::thread::spawn erwartet, dass alle an den Thread übergebenen Daten diese beiden Eigenschaften besitzen. Das dient der Speicher- und Datenintegrität und beugt klassischen Datenrennen vor. Stellt man sich eine einfache Anwendung vor, die im Hintergrund Musik abspielt, wird rasch klar, dass der Audio-Backend-Typ in einem eigenen Thread initialisiert oder genutzt werden muss.

Ein schlichtes Beispiel zeigt, wie ein konkretes Audio-Struct direkt in einen neuen Thread verschoben und dort Musik abgespielt wird. Doch schon hier stößt man in der Praxis auf Probleme, die mit Testbarkeit zusammenhängen. Wenn der Audio-Typ als konkreter Typ direkt übergeben wird, lässt sich kaum zuverlässig prüfen, ob und wie oft die play_music-Funktion aufgerufen wurde – ein klarer Nachteil für Unit-Tests und verbesserte Softwarequalität. Hier kommt das Prinzip der Dependency Inversion ins Spiel. Indem man statt eines konkreten Typs eine Trait-Abstraktion definiert, etwa Audio mit der Methode play_music, wird der Code flexibler und testbarer.

Man kann nun für Produktivcode etwa SystemAudio implementieren, für Tests aber auch einen MockAudio-Typ nutzen, der einfach zählt, wie oft play_music aufgerufen wird oder welche Argumente verwendet werden. Ein solches Vorgehen fördert klar getrennte Verantwortlichkeiten und erleichtert spätere Erweiterungen oder Änderungen. Leider verursacht diese Erweiterung ein gängiges Problem in Rusts Strict-Typ-System: Wird eine generische Funktion mit Trait-Bounds wie Audio implementiert und direkt innerhalb std::thread::spawn aufgerufen, klappt das nicht ohne weiteres. Der Compiler verlangt, dass der Parametertyp Send und 'static implementiert, was generische Trait-Objekte oft nicht erfüllen. Besonders schwierig wird es, wenn der konkrete Audio-Typ nicht Send ist, beispielsweise wegen internen Zeigern, FFI-Objekten oder anderen ressourcenbezogenen Eigenheiten, die keinerlei nebenläufige Bewegung erlauben.

Auf den ersten Blick erscheint eine manuelle Implementierung von Send für den eigenen Typ attraktiv. Weil Send meist automatisch vom Compiler abgeleitet wird, kann man dies gezielt per unsafe manuell hinzufügen, wenn man überzeugt ist, dass der Typ thread-sicher ist. Doch das ist riskant. Wenn eine eingefügte Abhängigkeit selbst nicht Send ist, etwa ein externer FFI-Wrapper, dann ist die manuelle Implementierung potenziell unsicher und kann zu schwer auffindbaren Fehlern führen. Im schlimmsten Fall entsteht undefiniertes Verhalten oder Speicherunsicherheiten.

Eine vermeintlich einfache Lösung ist es, den nicht-Send-Typ in eine Mutex- oder Arc-Mutex-Struktur zu verpacken, da diese üblicherweise thread-safe sind. Allerdings ist der Mutex in Rust Send nur, wenn das eingeschlossene T ebenfalls Send ist. Dementsprechend hilft diese Strategie bei nicht-Send-Typen nicht weiter, da weder ein Mutex<T> noch Arc<Mutex<T>> das Send-Trait für einen nicht-Send-Typ erwirken kann. Die Zusammensetzung bringt hier keine magische Thread-Sicherheit mit sich. Es gibt zwar diverse Crates auf crates.

io, die versprechen, nicht-Send-Typen mit schickem Wrapper-Syntax doch schick sicher zwischen Threads zu senden. Einige Beispiele sind mutex-extra, send_cells, sendable oder fragile. Bei genauerem Hinsehen zeigen sich jedoch häufig Einschränkungen, Warnungen oder Einsätze, die eher zur Laufzeit zum sicheren Zugriff führen, nicht aber zur statischen Garantieschaffung. Manche sind veraltet, manche beschränken den Zugriff auf den Thread, der den Wert ursprünglich besitzt. Für fundamental unsichere Typen bleibt die Kernfrage weiterhin offen.

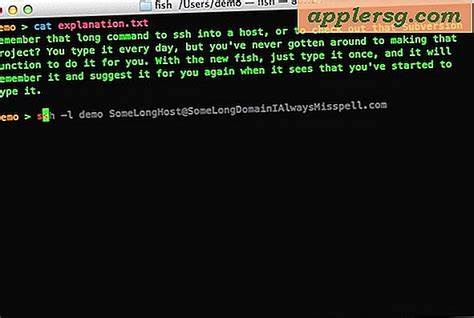

Ein besonders spannendes Beispiel aus der Community ist das Crate diplomatic-bag, das bestimmte Fälle von nicht-Send-Objekten thread-übergreifend transportiert, dabei aber gut dokumentierte Grenzen und Vorsichtsmaßnahmen vorgibt. Dennoch ist auch hier der Kraftaufwand hoch – sowohl beim Verständnis als auch bei der Wartung. Das Ziel ist jedoch nicht nur, irgendeine Lösung zu erzwingen, die das Send-Trait einfach per unsafe überschreibt. Vielmehr sollte der Fokus auf dem Designansatz liegen, der das Problem elegant umgeht und gleichzeitig die Testbarkeit wahrt. Ein sinnvoller Ansatz besteht darin, nicht das konkrete Audio-Objekt in die Thread-Funktion hineinzureichen, sondern stattdessen eine Konstruktorfunktion zu übergeben.

Diese Fabrikfunktion erzeugt das Audio-Objekt innerhalb des neuen Threads direkt. Wesentlich ist, dass der Funktionszeiger oder der Closure selbst Send und 'static sein müssen, nicht aber der erzeugte Typ. Das hat mehrere Vorteile. Einerseits bleibt die Typsicherheit gewahrt, weil der zurückgegebene Audio-Typ gar nicht versucht wird, zwischen Threads bewegt zu werden. Andererseits kann man weiterhin für Tests eine Konstruktorfunktion übergeben, die beispielsweise ein MockAudio erzeugt.

Dies erlaubt umfassende und zugleich saubere Unit-Tests auf unterschiedlichen Integrationsstufen. So lässt sich das Verhalten von spawn_thread genau prüfen, ohne die Interna zu leakieren oder Kompromisse bei Sicherheit und Stabilität eingehen zu müssen. Diese Factory-basierte Lösung führt zudem zu einem verbesserten allgemeinen Design. Indem man die Erzeugung von Objekten abstrahiert, macht man den Code flexibler und besser erweiterbar. Unterschiedliche Audio-Backends etwa für verschiedene Betriebssysteme oder Hardware-Unteschiede lassen sich einfach einstellen.

Auch die Einbindung von Konfigurationsoptionen und Fehlerbehandlung bei der Initialisierung wird sauberer beherrschbar. Ein weiterer Punkt betrifft das Testen auf verschiedenen Integrationsebenen. Nur den inneren Funktionsaufruf auf das Audio-Objekt zu testen ist zwar gut und wichtig, ersetzt aber nicht die Prüfung, ob der Thread korrekt gestartet und gesteuert wird. Fehler in der Thread-Grundlogik können so früh aufgefangen werden. Damit entsteht ein durchgängiges und robustes Testkonzept, das Fehlersuche vereinfacht und Softwarequalität erhöht.

In der Rust-Community erfreut sich das Prinzip der Dependency Inversion hoher Beliebtheit, da es stabilen, flexiblen Code begünstigt. Das vorgestellte Factory-Pattern ist eine vielseitige Form dieses Prinzips. Es bringt zwar etwas Mehrkomplexität mit sich, doch die Vorteile überwiegen deutlich: höhere Testbarkeit, bessere Trennung der Verantwortlichkeiten und bessere Wiederverwendbarkeit. Darüber hinaus vermeidet man so den gefährlichen Versuch, mit unsicherem Code Send zu implementieren oder auf nicht verifizierbare Crates zu vertrauen, die runtime-Fehler oder undefiniertes Verhalten produzieren könnten. Rusts Compiler hilft hier durch klare Fehlermeldungen und strikte Regeln, um Entwickler auf sichere Muster zu lenken.

Wer mit modernen Rust-Anwendungen und Mehrthreadumgebungen arbeitet, sollte dieses Thema auf jeden Fall näher betrachten, gerade wenn Testbarkeit und Robustheit entscheidend sind. Die Kombination aus trait-basierter Abstraktion, Abhängigkeitsinversion über Konstruktoren und klar definierten Thread-Grenzen ermöglicht ein Design, das elegant, sicher und performant zugleich ist. Abschließend lässt sich sagen, dass Rust zwar eine strenge Typsicherheit vorgibt, aber mit geeigneten Designmustern der Umgang mit komplexen Fällen wie nicht-Send-Typen möglich ist. Testgetriebene Entwicklung wird dadurch nicht erschwert, sondern gefördert. Die richtige Architektur macht den Unterschied und zahlt sich mittelfristig in Wartbarkeit und fehlerminimiertem Code aus.

In Summe sind der Weg zu sicherem Multithreading und der Umgang mit nicht-Send-Typen in Rust kein Hexenwerk, sondern erfordern ein Umdenken vom direkten Datenübergabe-Modell hin zu einem differenzierten und feingranularen Gestaltungsmuster. Rust bietet die nötigen Werkzeuge, wichtig ist der kreative und reflektierte Einsatz dieser Funktionalitäten.

![How Speedrunners Broke My Rage Game (Get to Work) [video]](/images/3E033144-F3CC-40D8-A8D2-6B754EF6FAAA)