In der heutigen digitalen Welt gewinnt der Schutz von Systemprozessen und sensiblen Daten auf Linux-Systemen immer mehr an Bedeutung. Entwickler, Administratoren und Sicherheitsforscher stehen häufig vor der Herausforderung, bestimmte Prozesse oder Programme vor neugierigen Blicken zu verbergen, sei es zum Schutz vor Angriffen, zum Wahrung der Privatsphäre oder zu Forschungszwecken. Hier kommt Caracal ins Spiel – ein leistungsfähiges Tool zur Prozess- und Programmverbergung auf Linux-Betriebssystemen, das auf der neuesten eBPF-Technologie basiert. Caracal ist eine in Rust geschriebene Anwendung, die es ermöglicht, gezielt laufende Prozesse sowie eBPF-Programme und ihre zugehörigen Maps unsichtbar zu machen. Contechtools wie ps, top, procs oder bpftool werden so nicht in der Lage sein, die versteckten Prozesse oder bpf-Programme zu erkennen oder aufzulisten.

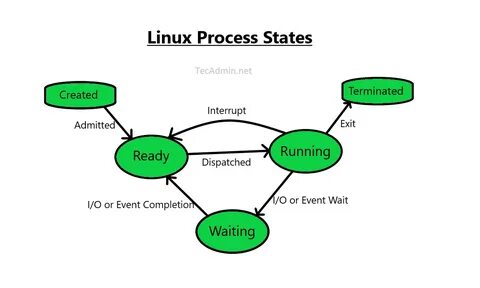

Diese Technologie bietet eine robuste Methode, um Laufzeitinformationen vor unerwünschtem Zugriff zu schützen, was für verschiedene Anwendungsfälle von entscheidender Bedeutung sein kann. Die Grundlage von Caracal ist eBPF (extended Berkeley Packet Filter), eine leistungsfähige, in den Linux-Kernel integrierte Technologie, die es erlaubt, Programme sicher und effizient im Kernelspace auszuführen. eBPF wird klassisch für Netzwerküberwachung, Sicherheitslösungen und Leistungsoptimierungen verwendet. Mit Caracal wurde dieses Framework clever genutzt, um den Schutz von Prozessen durch Verbergung auf Kernel-Ebene zu realisieren. Der Betreffende Ansatz ist besonders bemerkenswert, weil Caracal nicht nur Prozesse versteckt, sondern auch die dazugehörigen eBPF-Programme und Maps.

Dies ist relevant, da viele moderne Monitoring- und Diagnosetools auf eBPF basieren. Wenn diese Programme verborgen sind, bleibt die Überwachung durch gängige Werkzeuge praktisch wirkungslos. Ein zusätzlicher Vorteil ist, dass Caracal resilient gegenüber gängigen „Unhiding“-Methoden ist, die Angreifer oder neugierige Nutzer nutzen könnten, um versteckte Prozesse aufzudecken. Die Anwendung von Caracal ist relativ unkompliziert, vorausgesetzt, die notwendigen Voraussetzungen sind erfüllt. Dazu gehören ein Linux-basiertes Betriebssystem, die Installation des bpf-linkers sowie Rust mit dem Nightly-Toolchain.

Caracal kann direkt aus dem Quellcode kompiliert werden, wodurch maximale Kontrolle über die verwendete Version besteht. Für Nutzer, die es schneller möchten, werden vorgefertigte Binary-Releases bereitgestellt, die direkt ausgeführt werden können. Mit root-Rechten kann Caracal durch Angabe von Prozess-IDs und eBPF-Programm-IDs gestartet werden, die verborgen werden sollen. Dabei ist es möglich, mehrere Prozesse und Programme gleichzeitig zu verstecken. Die Verbergung betrifft nicht nur die genannten Prozesse und Programme, sondern auch deren Kindprozesse, was die Sicherheit und Diskretion noch weiter erhöht.

Caracal ist insbesondere für sicherheitssensible Umgebungen und Anwendungen interessant, in denen es unerwünscht ist, dass bestimmte Programme in Systemüberwachungs-Tools erscheinen. Dies kann zum Beispiel in Forschungslabors oder zur Entwicklung von Anti-Cheat-Technologien nützlich sein. Auch bei der Sicherung von Serversystemen, auf denen kritische Prozesse laufen, die vor Angriffen oder Fremdzugriffen geschützt werden müssen, kann Caracal eine wertvolle Unterstützung sein. Durch seine zentrale Rolle als Tool, das Prozesse unsichtbar macht, muss Caracal jedoch mit Bedacht eingesetzt werden. Der Entwickler hat daher deutlich darauf hingewiesen, dass Caracal ausschließlich zu Bildungszwecken entwickelt wurde.

Der Missbrauch zur Verschleierung bösartiger Aktivitäten wäre ethisch und rechtlich nicht vertretbar. Anwender sollten sich dessen bewusst sein und Caracal verantwortungsvoll einsetzen. Neben dem Verstecken von Prozessen ist Caracal auch eine bemerkenswerte Demonstration der Möglichkeiten von eBPF in Kombination mit der Programmiersprache Rust. Rust bringt dabei Vorteile wie Speicher- und Threadsicherheit mit, was die Stabilität und Sicherheit von Caracal im Betrieb deutlich erhöht. Diese Kombination macht das Tool zu einem modernen Beispiel für den innovativen Einsatz von Linux-Kernel-Technologien.

Caracal lässt sich nahtlos in bestehende Linux-Umgebungen einfügen, ohne dass größere Änderungen am System notwendig sind. Die Verbergung erfolgt direkt auf Kernel-Ebene, was es sehr schwer macht, die versteckten Prozesse durch einfache Benutzerbefehle zu entdecken. Der Vorteil davon: Systeme behalten ihre Performance und Stabilität, während die Privatsphäre deutlich verbessert wird. Darüber hinaus ist Caracal Open Source und unter der GPLv3-Lizenz verfügbar, was bedeutet, dass jeder das Tool nutzen, anpassen und weiterentwickeln kann. Für Entwickler und Sicherheitsforscher ist dies ein großer Pluspunkt, da so das Wissen um moderne Sicherheitstechniken zugänglich gemacht und von einer Community unterstützt wird.