Im digitalen Zeitalter hat sich die Art und Weise, wie Geheimdienste und staatliche Sicherheitsbehörden an Informationen gelangen, grundlegend verändert. Anstatt sich ausschließlich auf klassische Überwachungsmethoden oder gerichtliche Anordnungen zu verlassen, greifen sie vermehrt auf kommerzielle Datenmärkte zurück, um persönliche Daten massenhaft zu erwerben. Diese Entwicklung wirft nicht nur Fragen zum Schutz der Bürgerrechte auf, sondern stellt auch erhebliche Herausforderungen für das nationale Sicherheitsumfeld dar. Byron Tau, renommierter investigativer Journalist und Autor des Buches „Means of Control: How the Hidden Alliance of Tech and Government Is Creating a New American Surveillance State“, bietet einen tiefgehenden Einblick in diese oft verborgene Praxis. In einem Hintergrundgespräch mit Dr.

Thorsten Wetzling, Leiter des Kompetenzbereichs Digitale Rechte, Überwachung und Demokratie bei interface, wurden die Mechanismen, Akteure und Implikationen dieser Form der Überwachung diskutiert. Die vier Generationen der Datenhändler Tau gliedert das komplexe Feld der Datenanbieter in vier Kategorien, die im Lauf der letzten zwei Jahrzehnte entstanden sind. Die erste Generation besteht aus den traditionellen Datenbrokern, darunter bekannte Unternehmen wie Thomson Reuters und die großen Kreditauskunfteien wie TransUnion. Diese Firmen verfügen über Datensätze aus öffentlichen Registern und alten Marketinglisten, deren kommerzielle Nutzung zum Teil umstritten war, spätestens jedoch nach den Terroranschlägen am 11. September 2001 massiv ausgebaut wurde.

Die zweite Generation bilden die sogenannten Social-Media-Datenbroker, die sich auf die Beschaffung und Auswertung von sozialen Daten spezialisiert haben. Unternehmen wie Dataminr oder Babel Street beobachten und analysieren soziale Netzwerke, um relevante Informationen über Personen und Bewegungen zu erfassen. Für die Sicherheitskräfte eröffneten sich dadurch neue Möglichkeiten, etwa bei der Überwachung von Protestbewegungen oder der Terrorismusbekämpfung. Die dritte Gruppe umfasst Location- und Werbedatenmakler, die insbesondere durch die mobile Nutzung von Apps eine enorme Datenmenge zu Standortbewegungen einzelner Personen erheben. Anbieter wie Venntel oder Gravy Analytics sammeln mittels zwischengeschalteter Werbebinnenstrukturen Standortdaten in Echtzeit, indem sie auf Berechtigungen der Apps zugreifen.

Die dadurch erstellten Bewegungsprofile sind für Ermittlungsbehörden besonders wertvoll, da sie „Muster des Lebens“ ihrer Zielpersonen aufzeigen können. Die vierte Generation, die sogenannten „Gray Data“-Anbieter, betreiben die Datensammlung aus Quellen, die bisher nicht klassisch als Datenhandel galten, etwa drahtlose Signale von Fitnessgeräten oder AirPods, Lizenzplattenerkennung und DNS-Daten. Trotz der noch begrenzten Nutzung durch staatliche Stellen gilt dieser Bereich als die neue Grenze der Datenbeschaffung, mit großem Potenzial für Überwachungsprogramme. Locate X – Datenhandel als Überwachungsinstrument Ein besonders anschauliches Beispiel für staatliche Nutzung kommerzieller Daten ist das Modul „Locate X“ von Babel Street. Dieses Tool aggregiert vor allem Standortdaten aus Apps, die von Nutzern mit 24/7-Berechtigungen versehen wurden, und bietet damit ein mächtiges Überwachungsinstrument für Polizei, Militär und Geheimdienste.

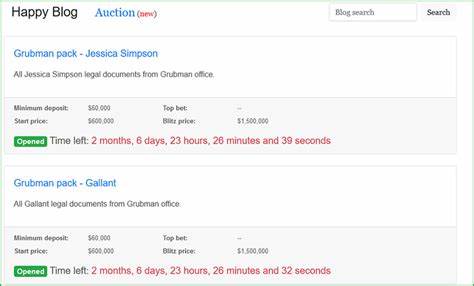

Die Besorgnis besteht darin, dass Behörden solche Daten ohne gerichtliche Genehmigung einkaufen können, da sie als kommerziell verfügbare Informationen gelten. Zusätzlich erschwert eine Geheimhaltungsvereinbarung die Transparenz darüber, wie dieser Datenzugang in Ermittlungsverfahren eingesetzt wird. Werbung und Überwachung – staatliche Akteure in Ad Exchanges Ein weiteres komplexes Thema ist die Durchdringung der Werbeauktionen auf digitalen Plattformen durch staatliche Akteure. Diese Auktionen, bei denen in Bruchteilen von Sekunden Daten von Web- und App-Nutzern gesammelt und an verschiedene Marktteilnehmer weitergegeben werden, dienen nicht nur kommerziellen Zwecken, sondern werden zunehmend von Sicherheitsbehörden genutzt. Im Rahmen seiner Recherche entdeckte Tau, dass zahlreiche US-Behörden wie die NSA, das Verteidigungsministerium und Spezialoperationseinheiten durch externe Firmen Zugang zu diesen Daten erhalten.

Unternehmen agieren teilweise als Tarnfirmen oder über Dritte, um den Datenstrom zu lenken und zu kommerzialisieren. Herausforderungen der Transparenz und Aufsicht Obwohl in den USA im Vergleich zu anderen Ländern umfangreichere Einsichts- und Kontrollmöglichkeiten bestehen, bleiben viele Programme und Verträge aufgrund von Geheimhaltung unübersichtlich. Tau selbst führte langwierige Informationsklagen durch und stützte sich außerdem auf öffentliche Ausschreibungen, Gerichtsdokumente und informelle Netzwerke, um an belastbare Informationen zu gelangen. Dabei zeigte sich, dass sowohl staatliche Überwachungsprogramme als auch die Kontrollinstanzen häufig mit der Geschwindigkeit und Komplexität kommerszieller Datennutzung nicht Schritt halten können. Insbesondere auf lokaler Ebene findet sich oftmals keine ausreichende Aufsicht, da hier rechtlich die kommerzielle Natur der Daten ihre Nutzung kaum einschränkt.

So können Polizeiabteilungen ohne Gerichtsbeschluss und ohne umfassende Transparenz auf umfangreiche Datensätze zugreifen und damit traditionelle Datenschutzbarrieren umgehen. Die Rolle der Gesetzgebung und aktuelle Entwicklungen Angesichts dieser Problemlage haben die US-Regierung und Bundesbehörden begonnen, neue Regelwerke zum Umgang mit kommerziell verfügbaren Daten zu entwickeln. Darunter fällt Präsident Bidens Executive Order sowie Vorschläge für künftige Regulierungen, die vorsehen, sensible Daten stärker zu schützen und Verkaufs- und Nutzungspraktiken zu regulieren. Parallel haben Apple und Google Betriebssystem-Updates eingeführt, die dem unkontrollierten Datenzugriff einen Riegel vorschieben, beispielsweise durch deutliche Hinweise auf Standortzugriffe und die Möglichkeit, diese zu beschränken. Nichtsdestotrotz bleibt die Dynamik des Marktes durch die hohen kommerziellen und sicherheitspolitischen Interessen gewaltig.

Die Entwicklung von künstlicher Intelligenz und großen Datenmodellen wird den Datenbedarf von Geheimdiensten und Behörden weiterhin erhöhen. Internationale Perspektiven und Datenschutz in Europa Im europäischen Kontext wirkt vor allem die Datenschutz-Grundverordnung (DSGVO) schützend, wobei deren Durchsetzung noch Schwächen aufweist. Es gibt Hinweise darauf, dass europäische Nutzerdaten über nicht-europäische Zwischenhändler und Tochtergesellschaften in die Hände global agierender Datenhändler gelangen. Hier klaffen regulatorische Lücken, da einige Unternehmen behaupten, keine Verpflichtung zur Einhaltung der DSGVO zu haben, wenn sie keine Niederlassung in der EU unterhalten. Im Gegensatz zu autoritären Staaten, in denen die Datenfusion staatlich durchgesetzt wird, sind in demokratischen Ländern aktuell noch Barrieren und gesetzliche Grenzen vorhanden, die eine allumfassende Zusammenführung von Bürgerdaten erschweren.

Allerdings sieht Tau auch die Gefahr, dass diese Mauern zunehmend fallen, was einen erheblichen Einfluss auf Grundrechte und das demokratische Gefüge haben könnte. Individuelle Handlungsempfehlungen und der Weg zu mehr Datenschutz Für Nutzer selbst empfiehlt Tau insbesondere, die Berechtigungen von Apps genau zu überwachen und möglichst Anwendungen aus vertrauenswürdigen Jurisdiktionen zu verwenden. Die Nutzung von Ende-zu-Ende-verschlüsselten Diensten für Kommunikation und Datenspeicherung sowie das Bewusstsein für die eigene digitale Datenexposition sind wichtige Schritte. Auch ein Umdenken im Bereich kostenfreier Apps zugunsten bezahlter, vertrauenswürdiger Dienste könnte die Datenmonetarisierung einschränken. Die Politik wird vor der Herausforderung stehen, einen Ausgleich zwischen Sicherheitsinteressen und Freiheitsrechten zu gestalten und klare gesetzliche Rahmenbedingungen für den Umgang mit kommerziellen Datenquellen zu etablieren.