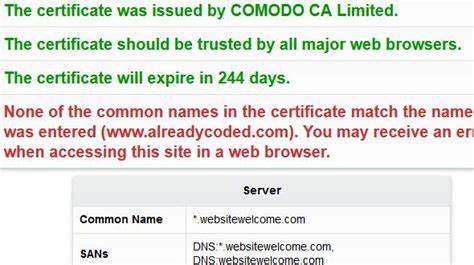

Das sichere Übertragen von Daten im Internet gelingt heute fast ausschließlich dank SSL-Zertifikaten, die eine verschlüsselte Verbindung zwischen Nutzer und Server gewährleisten. Allerdings läuft nahezu jedes Zertifikat nach einer gewissen Zeit ab, insbesondere bei beliebten und kostenlosen Anbietern wie Let’s Encrypt. Bis vor kurzem erhielten Webseitenbetreiber automatische Erinnerungs-E-Mails, wenn die Erneuerung ihres Zertifikats anstand. Diese Tradition endet jedoch am 4. Juni 2025, was eine grundlegende Änderung für die Sicherheit und Verfügbarkeit von Webseiten bedeutet.

Ohne solche Benachrichtigungen liegt es nun in der Verantwortung jedes Administrators, selbst zuverlässige Methoden zur Überwachung des Ablaufdatums zu implementieren und frühzeitig zu reagieren. Gerade im professionellen Umfeld können abgelaufene SSL-Zertifikate schwerwiegende Folgen haben: Nutzer sehen Warnmeldungen im Browser, der Traffic sinkt, und im schlimmsten Fall verliert das Unternehmen Vertrauen und Kunden. Die gute Nachricht ist, dass sich solche Probleme durch einfache Skripte verhindern lassen, die das Ablaufdatum der SSL-Zertifikate regelmäßig prüfen und bei nahendem Ablauf Warnungen ausgeben. Diese sogenannten Barebone-Skripte sind in verschiedenen Programmiersprachen leicht umzusetzen und können problemlos in bestehende automatische Monitoring- oder Alarmierungsplattformen eingebaut werden. Sie bieten eine kostengünstige und unabhängige Lösung, um nicht auf externe Benachrichtigungen angewiesen zu sein.

Im Kern besteht die Aufgabe darin, eine Verbindung zum HTTPS-Port der Ziel-Website herzustellen, das SSL-Zertifikat auszulesen, dessen Ablaufdatum zu ermitteln und die verbleibenden Tage bis zum Ablauf zu berechnen. Wenn dieser Zeitraum eine vorher definierte Schwelle unterschreitet, sollte eine Meldung erfolgen, die zum Handeln auffordert. Für Administratoren, die verschiedene Technologien im Einsatz haben, finden sich entsprechende Beispiele in Bash, Python, Ruby, Node.js, Go und PowerShell. Diese Skripte sind bewusst minimal gehalten, sodass sie sich leicht an eigene Bedürfnisse und Umgebungen anpassen lassen.

Die Bash-Version nutzt etwa openssl, um die Verbindung herzustellen und das Ablaufdatum unkompliziert auszulesen. Damit eignet sie sich gut für Linux- und Unix-Systeme, auf denen openssl standardmäßig installiert ist. Das Ergebnis wird in Sekunden seit der Unix-Epoche konvertiert und so direkt mit der aktuellen Zeit abgeglichen. In Python wird die SSL-Verbindung mithilfe der ssl- und socket-Bibliotheken aufgebaut. Das Zertifikat wird dort wie in vielen anderen modernen Sprachen als Objekt behandelt.

Das Ablaufdatum („notAfter“) wird in ein datetime-Objekt umgewandelt, um Berechnungen durchzuführen. Python ist vielseitig einsetzbar und dank seiner klaren Syntax gerade für Administratoren ohne tiefere Programmiervorkenntnisse gut geeignet. Die Ruby-Version zeigt, wie das Zertifikat durch das Einbinden der OpenSSL- und Socket-Bibliotheken erfasst wird. Ruby behandelt das Ablaufdatum als Zeitobjekt und ermöglicht eine direkte Differenzrechnung. Für Entwickler und Betreiber in Ruby-Umgebungen sind die Anpassungen schnell gemacht.

Node.js-Nutzer können auf die native tls-Bibliothek zurückgreifen, die nach dem Verbinden zum Server das Zertifikat mit allen Details ausliefert. Das Ablaufdatum wird im JavaScript-Standardformat zurückgegeben und kann mit gewöhnlichen Methoden zu einem Datumsobjekt sowie der verbleibenden Tage umgerechnet werden. Go bietet leistungsstarke Standardbibliotheken zur Handhabung von TLS-Verbindungen und Zertifikaten. Mit sehr kurzem und prägnantem Code lässt sich ein Monitoring-Skript erstellen, das sich gut auch in größere Go-basierte Systeme zur Überwachung und Alarmierung einfügen lässt.

Besonders in Cloud-Umgebungen und Microservices wird Go immer beliebter. PowerShell wiederum ist für Windows-Serverumgebungen optimal, da es native Klassen zur Verwaltung von SSL-Zertifikaten bietet. Die Umwandlung in die X509Certificate2-Klasse ermöglicht den direkten Zugriff auf die NotAfter-Eigenschaft und damit eine einfache Auswertung des Ablaufdatums. Für Windows-Administratoren, vor allem in Active Directory-gestützten Netzwerken, ist dies ein großer Vorteil. Das Einrichten dieser Skripte ist denkbar einfach.

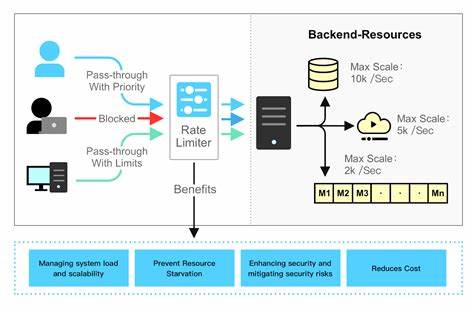

Nach dem Austausch von beispielhaften Domains gegen die eigenen URLs sollten sie idealerweise durch Alarme ergänzt werden. Dies kann über das Versenden von E-Mails, Push-Benachrichtigungen, externe Dienste wie Slack oder spezielle Alertingplattformen wie Heii On-Call erfolgen. Ebenso sinnvoll ist es, regelmäßige Erfolgsmeldungen zu generieren, um sicherzustellen, dass das Monitoring ununterbrochen läuft. Die Skripte lassen sich als Cron-Jobs beziehungsweise zeitgesteuerte Aufgaben konfigurieren, die täglich oder öfter ausgeführt werden. So wird die Wahrscheinlichkeit eines Ausfalls durch abgelaufene Zertifikate signifikant reduziert.

Auch wenn heutzutage viele Organisationen auf automatisierte Erneuerungslösungen wie certbot oder cert-manager setzen, zeigen viele Fehlerberichte, dass selbst diese Systeme anfällig für Probleme mit DNS, Authentifizierung, Berechtigungen oder anderen Abhängigkeiten sind. Daher ist ergänzendes Monitoring durch eigene Skripte oder professionelle Monitoring-Services unerlässlich. Vor dem Ende der kostenlosen Benachrichtigungsmails durch Let’s Encrypt war deren Einsatz ein wichtiger Sicherheitsmechanismus, der nun nicht mehr zur Verfügung steht. Barebone-Skripte bieten hier eine einfache Möglichkeit, ein eigenes Frühwarnsystem aufzubauen und so den Betrieb seiner Webservices nachhaltig zu stabilisieren. Langfristig empfiehlt sich, diese einfachen Lösungen mit umfassenderen Monitoring-Tools zu kombinieren, die neben SSL auch die Erreichbarkeit, Performance und weitere relevante Parameter überprüfen.

Auf diese Weise erhöht sich die Ausfallsicherheit deutlich und vermeidbare Probleme werden früh erkannt. Für Administratoren ohne tiefere Programmierkenntnisse sind viele der Beispielskripte leicht verständlich und direkt nutzbar. Sie sollten nur angepasst werden, um E-Mail-Versand oder andere Alarmierungswege einzubinden. Damit wird ein praktisches Instrument zur Verfügung gestellt, das nicht von Drittanbieterdiensten abhängig ist. Auch bei mehreren Domains oder Subdomains kann das Monitoring erweitert werden, indem die Skripte mehrfach hintereinandergeschaltet oder erweitert werden.

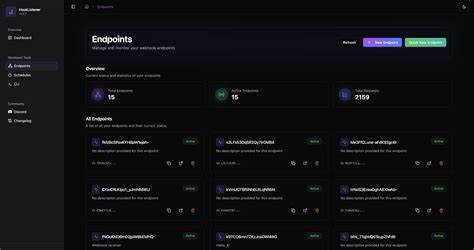

Ein professionelles Monitoring-System wie Heii On-Call bietet daneben die Möglichkeit, mehrere Domains zentral im Blick zu behalten, Eskalationsketten zu definieren und Alarme automatisiert an die richtigen Ansprechpartner weiterzuleiten. Zudem sind mobile Apps verfügbar, um jederzeit und von überall aus auf Alarmierungen reagieren zu können. Das volle Potenzial entfaltet ein solches System, wenn die internen barebone Skripte als zusätzliche Sicherheitsschicht und Absicherung genutzt werden. Es ist deshalb ratsam, ohne großen Aufwand eigene Scripte zu integrieren und parallel externe Lösungen zu verwenden. Insgesamt sind Barebone-Skripte zur Überwachung des SSL-Zertifikatablaufs ein einfacher und wirkungsvoller Schutz vor unerwarteten Verbindungsabbrüchen und Vertrauensverlust im Web.

Sie sollten heute zum Standardrepertoire jeder Webadministration gehören, denn die Zeit der automatischen Erinnerungsmails endet bald. Wer rechtzeitig aktiv wird und die beschriebenen Methoden einsetzt, kann strategisch planen und sicherstellen, dass die eigenen Online-Dienste jederzeit zuverlässig und sicher verfügbar bleiben. Ein regelmäßiges, automatisiertes SSL-Monitoring gehört zu den wichtigsten Maßnahmen in der modernen IT-Administration, um Kundenvertrauen zu bewahren und teure Störungen zu verhindern. Nur so lässt sich die eigene digitale Infrastruktur langfristig robust und widerstandsfähig gestalten.