Amazon Web Services (AWS) ist eine der führenden Cloud-Plattformen weltweit und erfreut sich einer großen Beliebtheit bei Unternehmen verschiedenster Branchen. Doch mit der rasanten Verbreitung von Cloud-Diensten wächst auch die Bedeutung von Sicherheitsmaßnahmen. Gerade die Sicherheit im Cloud-Bereich, also die Verantwortung, die Kunden für ihre eigenen Anwendungen und Daten tragen, spielt eine zentrale Rolle. Genau hier setzt der Threat Technique Catalog für AWS an, ein wichtiges Werkzeug, das Sicherheitsakteure und Cloud-Anwender gleichermaßen unterstützt, Bedrohungen besser zu ergründen und gezielt abzuwehren. Die Sicherheit in der Cloud basiert auf einem gemeinsamen Verantwortungskonzept, das zwischen AWS und dem Kunden aufgeteilt ist.

AWS übernimmt die Sicherheit der Cloud-Infrastruktur – das heißt den physischen Schutz der Rechenzentren und die zugrundeliegenden Hardware- und Softwarekomponenten. Die Kunden hingegen sind verantwortlich für die Sicherheitsmaßnahmen innerhalb ihrer eigenen Cloud-Umgebung, also für das, was oft als „Sicherheit in der Cloud“ bezeichnet wird. Dieses Konzept verdeutlicht die Notwendigkeit, auch auf Kundenseite eine durchdachte Sicherheitsstrategie umzusetzen, die Bedrohungen möglichst früh erkennt und effektiv abwehrt. Der Threat Technique Catalog für AWS wurde von AWS selbst entwickelt und basiert auf der bekannten MITRE ATT&CK®-Datenbank, einer umfassenden Sammlung von Angriffstechniken und taktischen Vorgehensweisen von Cyberangreifern. Dabei konzentriert sich der Catalog explizit auf Techniken, die im Zusammenhang mit Fehlkonfigurationen oder kompromittierten Zugangsdaten auf Kundenseite beobachtet wurden.

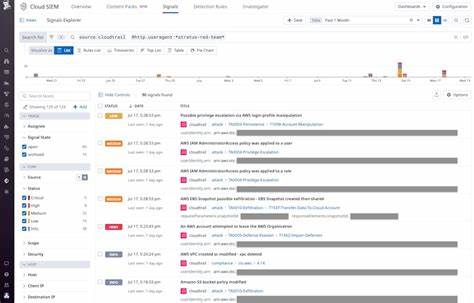

Das bedeutet, er hilft Anwendern und Sicherheitsexperten, genau die Bedrohungen zu identifizieren, die auf unsichere Einstellungen und Zugriffsrechte zurückzuführen sind – und bietet damit eine wertvolle Informationsquelle, um Sicherheitslücken zu schließen. Ein entscheidender Vorteil des Threat Technique Catalog besteht darin, dass er nicht nur eine reine Auflistung möglicher Angriffsmethoden darstellt, sondern auch detaillierte Informationen zu den dazugehörigen AWS-Diensten und den in CloudTrail protokollierten Ereignissen liefert. AWS CloudTrail ist ein wichtiges Werkzeug zum Nachverfolgen von Aktivitäten in AWS-Accounts, das detaillierte Logs zu API-Aufrufen enthält. Durch die Integration der CloudTrail Event Names in der Datenbank lassen sich potenziell schädliche Aktivitäten schneller erkennen und besser nachverfolgen. So kann man aktiv nach Indikatoren von Kompromittierungen fahnden und im Ernstfall schneller reagieren.

Die Struktur des Catalogs ist übersichtlich und praxisorientiert gestaltet. Er gliedert sich in unterschiedliche Taktiken und Techniken, die Angreifer verwenden. Dabei gibt es sowohl Techniken, die direkt aus der MITRE ATT&CK®-Matrix übernommen wurden, als auch speziell angepasste oder neue Techniken, die AWS im Rahmen ihrer Untersuchungen erkannt und kategorisiert hat. Ein umfangreicher Index ermöglicht es Nutzern, gezielt nach Techniken, Taktiken oder den betroffenen AWS-Diensten zu suchen. Dies erleichtert die Erstellung von Sicherheitskonzepten, da Unternehmen die Bedrohungen genau zu den von ihnen eingesetzten Services zuordnen können.

Die Anwendungsmöglichkeiten sind vielfältig. Für Sicherheitsbeauftragte und Incident Response Teams bietet der Catalog eine Grundlage, um Angriffe besser zu verstehen und entsprechende Verteidigungsmaßnahmen zu entwickeln. Dabei helfen Hinweise zur Detektion, die häufig mit der Überwachung bestimmter CloudTrail-Ereignisse gekoppelt sind. Außerdem werden empfohlene Gegenmaßnahmen dargelegt, wobei der Fokus häufig auf Berechtigungsmanagement und der Reduzierung von Angriffsmöglichkeiten durch Minimierung von Zugriffsrechten liegt. Verständnis und Umsetzung dieser Empfehlungen tragen entscheidend dazu bei, Risiken zu minimieren und Vorfälle zu verhindern.

Ein weiterer wichtiger Punkt des Threat Technique Catalog ist die kontinuierliche Pflege und Erweiterung. AWS analysiert regelmäßig neue Sicherheitsvorfälle und passt die Sammlung der Techniken entsprechend an. Diese Dynamik ist essenziell, da Angreifer ihre Methoden ständig weiterentwickeln und neue Schwachstellen ausnutzen. So bleibt der Catalog aktuell und praxisnah und unterstützt Unternehmen beim Schutz ihrer Cloud-Umgebungen vor modernen Bedrohungen. Dass manche gelisteten Techniken keine klassischen Angriffsszenarien darstellen, sondern auf häufige Fehlkonfigurationen hinweisen, verdeutlicht eine weitere Stärke des Katalogs.

Beispielsweise werden übermäßig offene Sicherheitsgruppen in VPCs angeführt, die zwar keine direkten Attacken sind, aber den Angreifern eine einfache Einfallsmöglichkeit bieten. Indem solche potentielle Schwachstellen transparent gemacht werden, fördert der Catalog präventives Handeln, das weit über die reine Incident Response hinausgeht. Die Nutzung ist auch für Unternehmen von großer Bedeutung, die AWS-Dienste in komplexen Umgebungen mit verschiedenen Cloud-Services betreiben. Durch das Anlegen einer Verknüpfung zwischen Technik und betroffener AWS-Komponente lassen sich Sicherheitsmaßnahmen präzise auf die genutzten Ressourcen zuschneiden. So entsteht eine zielgerichtete Verteidigungsstrategie, die unnötige Einschränkungen reduziert und dennoch eine hohe Sicherheitsstufe gewährleistet.

Die Bedeutung des Threat Technique Catalog lässt sich auch aus dem Blickwinkel der Compliance-Anforderungen und regulatorischen Vorgaben beurteilen. Unternehmen, die strengen Datenschutz- und Sicherheitsprogrammen unterliegen, finden in der detaillierten Dokumentation eine wertvolle Hilfestellung, um angemessene Kontrollen zu implementieren. Die Nachvollziehbarkeit von Angriffsvektoren und Gegenmaßnahmen erleichtert dabei die auditkonforme Umsetzung und zeigt gegenüber Prüfern ein solides Sicherheitsniveau. Um voll von den Vorteilen des Catalogs zu profitieren, ist es essenziell, die CloudTrail-Konfiguration und das Logging entsprechend anzupassen. Viele Techniken sind nur dann sichtbar, wenn die zugehörigen Datenereignis-Logs in CloudTrail aktiviert sind.

Dadurch sollte eine lückenlose Nachverfolgbarkeit gewährleistet sein. Anderenfalls bestehen Risiken, dass Angreifer im Umfeld unentdeckt agieren können, was die Schadensbegrenzung erschwert. Die Transparenz, die der Threat Technique Catalog für AWS schafft, unterstreicht den professionellen Ansatz von AWS, ihre Kunden beim Schutz ihrer Cloud-Ressourcen aktiv zu unterstützen. Unternehmen erhalten durch die umfassenden, auf realen Sicherheitsvorfällen basierenden Informationen einen strategischen Vorteil gegenüber potenziellen Angreifern und können gezielt Schwachstellen identifizieren und beheben. Für alle, die sich tiefergehend mit dem Thema Sicherheit auf AWS auseinandersetzen möchten, empfiehlt es sich, den Catalog intensiv zu nutzen und regelmäßig Updates zu verfolgen.

Darüber hinaus bietet AWS weitere Ressourcen, wie etwa den Security Incident Response User Guide, die bei der Vorbereitung und Durchführung von Sicherheitsmaßnahmen wertvolle Unterstützung liefern. Insgesamt ist der Threat Technique Catalog für AWS ein unverzichtbares Instrument im modernen Cloud-Sicherheitsmanagement. Er verbindet Theorie mit Praxis, bündelt Wissen aus echten Sicherheitsvorfällen und hilft Unternehmen, die Komplexität der Cloud-Sicherheit handhabbar und kontrollierbar zu machen. Die proaktive Auseinandersetzung mit den darin enthaltenen Techniken und Empfehlungen ist ein entscheidender Schritt auf dem Weg zu einer sicheren und resilienten Cloud-Infrastruktur.