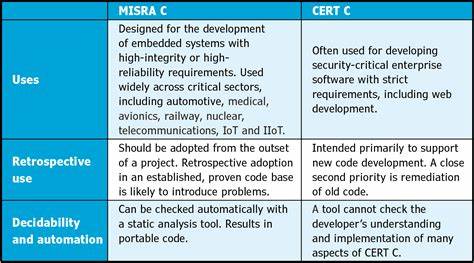

In der modernen Softwareentwicklung, insbesondere im Umfeld sicherheitskritischer Systeme, sind zuverlässige und geprüfte Programmierstandards unverzichtbar. Zwei der bekanntesten und meistdiskutierten Standards in diesem Bereich sind MISRA und CERT. Beide haben das Ziel, zuverlässigen, sicheren und robusten Code zu gewährleisten, verfolgen jedoch sehr unterschiedliche Herangehensweisen und Philosophien. Dabei ist es essenziell, die Unterschiede, Stärken und Schwächen der beiden Ansätze genau zu verstehen, um sie effektiv einsetzen zu können. MISRA (Motor Industry Software Reliability Association) entstand ursprünglich in den 1990er Jahren mit dem Ziel, die Qualität von Embedded-Systemen in der Automobilindustrie zu verbessern.

Der Standard definiert eine Reihe von Regeln und Richtlinien, die einen Teil der C- bzw. C++-Programmiersprache als sicherheitskritisches Subset vorgeben. Dieses Subset soll sicherstellen, dass bewährte Programmierpraktiken angewandt werden, um die Entstehung von Fehlern und somit potenziellen Sicherheitslücken oder Systemausfällen vorzubeugen. Die Philosophie hinter MISRA fußt dabei auf der Idee, die Komplexität der Programmiersprache durch das Einschränken bestimmter Funktionen und Konstrukte zu reduzieren. Programmierer sind angehalten, außerhalb dieses Subsets nur in Ausnahmefällen zu arbeiten, wobei ein aufwändiger und strenger Prozess zur Dokumentation von Abweichungen („Deviations“) eingeführt wurde.

Dadurch soll eine höhere Nachvollziehbarkeit und Analysemöglichkeit gewährleistet sein. Anwender fühlen sich durch diesen stark regelbasierten Ansatz oftmals gezwungen, umfangreiche Maßnahmen zu ergreifen, um den Standard zu erfüllen, was einerseits eine gewisse Sicherheit suggeriert, andererseits aber zu einer erheblichen administrativen Belastung führen kann. Auf der anderen Seite steht der CERT-Standard, der von der CERT Coordination Center an der Carnegie Mellon University entwickelt wurde. Während MISRA seinen Fokus vor allem auf die Vermeidung von Schwächen durch eine vorab definierte Spracheinschränkung legt, konzentriert sich CERT gezielt auf das Erkennen und Vermeiden konkreter Programmierfehler, die zu Sicherheitslücken führen können. CERT wird oft als pragmatischer Ansatz beschrieben, der auch mit vorhandenem Legacy-Code arbeitet, ohne eine harte Einschränkung des Sprachumfangs zu verlangen.

CERT verfolgt damit eine flexiblere Strategie, bei der Regeln entwickelt werden, die auf reale Defekte und Exploits abzielen. Dies bedeutet, dass Entwickler konkrete Problembereiche in ihrem Code identifizieren und beheben können, ohne etwaige bewährte Konstrukte pauschal zu verbieten. Ein entscheidender Vorteil von CERT ist die Kombination aus Praxisnähe, Fokus auf Sicherheit und die Möglichkeit zur schrittweisen Verbesserung bestehender Systeme ohne unnötigen Overhead durch umfangreiche Verwaltungsprozesse. Ein kritischer Punkt in der Diskussion um MISRA und CERT ist die Nachweisbarkeit der Wirksamkeit der jeweiligen Richtlinien. MISRA wurde bereits mehrfach in gerichtlichen Verfahren als Teil einer Haftungsverteidigung verwendet – ein Hinweis darauf, dass der Standard international als seriös und verbindlich anerkannt wird.

Diese faktische rechtliche Anerkennung macht MISRA für viele Unternehmen unverzichtbar, vor allem in stark regulierten Branchen mit hohen Sicherheitserwartungen, wie zum Beispiel Automobil- oder Luftfahrtindustrie. CERT hingegen besticht durch seine wissenschaftlich fundierte Entwicklung und demokratische Entstehung, in der Regeln auf Basis evidenzbasierter Erkenntnisse, realer Sicherheitsvorfälle und Konsens in der Entwickler-Community definiert werden. Da CERT speziell auf Sicherheitsaspekte ausgelegt ist, berücksichtigt es auch moderne Bedrohungen, beispielsweise den Schutz sensibler Daten, die in sicherheitskritischen Systemen zunehmend eine Rolle spielen. Die Herangehensweise von MISRA, eine „Mindestanforderung“ an Programmierweisen durch Sprach-Subsetting vorzugeben, bringt jedoch auch Herausforderungen mit sich. Viele der Regeln basieren auf alten Studien und Überlegungen aus den 1970er oder 1990er Jahren und sind zum Teil bislang nicht durch zeitgemäße Forschung bestätigt oder sogar widerlegt.

Dadurch entstehe eine Regellast, die für Entwickler oft nicht nachvollziehbar und teilweise kontraproduktiv ist. Zudem variieren die Regelwerke für C und C++ teilweise stark, was auf mangelnde Abstimmung innerhalb der jeweiligen Arbeitsgruppen zurückzuführen ist. Ein weiterer Kritikpunkt ist die Tatsache, dass viele MISRA-Regeln als erforderlich („required“) kategorisiert werden, obwohl sie auf nicht entscheidbaren Analysen basieren. Das bedeutet, dass automatisierte Werkzeuge nicht immer alle Verstöße zuverlässig erkennen können. Programmierer bleiben somit häufig auf sich allein gestellt, was die Effektivität der Regelanwendung mindern kann.

Zudem führt der Aufwand, Abweichungen zu begründen und zu dokumentieren, regelmäßig zu Unzufriedenheit und Überforderung bei Anwendern des Standards. CERT hingegen hält sich streng an nachweisbare Defekte im Code, die unmittelbar Sicherheitsprobleme verursachen können. Dadurch wird die Anzahl der Regeln durchsichtiger, fokussierter und nachvollziehbarer. Regeln im CERT-Standard werden regelmäßig anhand von Sicherheitsvorfällen überprüft, angepasst und vereinfacht, um unnötige Komplexität zu vermeiden. Gleichzeitig ist es für Entwickler möglich, sicherheitsrelevanten Code effizienter zu schreiben, ohne sich durch starre Sprachrestriktionen eingeschränkt zu fühlen.

Ein weiterer Aspekt, der bei der Gegenüberstellung der beiden Standards berücksichtigt werden muss, ist der Einsatzbereich. MISRA ist insbesondere im sicherheitskritischen Bereich etabliert, in dem Fehler direkt zu physischen Schäden oder Personenschäden führen können. Dagegen wird CERT überwiegend in sicherheitsrelevanten Systemen verwendet, die sich stärker auf den Schutz vor Datenverlust und böswilligen Angriffen konzentrieren. Diese Fokussierung spiegelt die evolutionären Unterschiede wider, die beide Standards über die Jahre erlebt haben. Kürzlich hat die Rust Foundation beispielsweise Richtlinien entwickelt, die stärker dem CERT-Ansatz ähneln, da sie pragmatisch, anwendungsorientiert und auf konkrete Detektion von Fehlern ausgerichtet sind.

Dabei wird gelernt, wie man vorhandene Prinzipien mit neuer Technologie und moderner Programmiersprache kombiniert, um eine höhere Akzeptanz und Effektivität zu erreichen – ein Ansatz, der vor allem in Bezug auf moderne sicherheitskritische Softwareentwicklung als vielversprechend gilt. Trotz der vielfachen Kritik hat MISRA auch positive Aspekte. So ist die Einführung klar definierter Prozessschritte zur Einhaltung oder Abweichung von Regeln ein wertvolles Werkzeug für die Dokumentation und Nachverfolgung sicherheitsrelevanter Entscheidungen im Entwicklungszyklus. Dieser Aspekt unterstützt insbesondere Auditoren und Kunden, die Nachweise für Konformität verlangen. Des Weiteren hat sich das bewährte Klassifikationssystem der Regeln – ob sie obligatorisch, erforderlic h oder nur empfehlend sind – in der Industrie bewährt und erleichtert die Umsetzung in Projekten.

Die Zertifizierung nach MISRA ist zudem oft eine Voraussetzung in Projekten mit höchster Sicherheitsrelevanz, was die Marktakzeptanz und Umsetzung weiter fördert. Die Systematik und der Standardisierungsgrad lassen sich gut in bestehende Qualitäts- und Sicherheitsmanagementsysteme integrieren. Im Gegensatz dazu steht bei CERT die Offenheit des Entwicklungsprozesses, der oft auch in Open-Source-Projekten angewendet wird. Die kontinuierliche Weiterentwicklung sowie die starke Anbindung an aktuelle Sicherheitsthemen sind große Pluspunkte, die die nachhaltige Relevanz des Standards sichern. Die Möglichkeit, Regeln experimentell einzuführen und erst nach ausreichender Erprobung verbindlich zu machen, unterstützt eine flexiblere und benutzerfreundliche Handhabung.

Welche Schlussfolgerungen können daraus gezogen werden? Die Wahl zwischen MISRA und CERT hängt stark von den jeweiligen Anforderungen, der Zielbranche und den Sicherheitsaspekten eines Projekts ab. Für Projekte, die höchste Sicherheits- und Nachweisanforderungen erfüllen müssen, insbesondere im Automotive- oder Luftfahrtsektor, bietet MISRA mit seinem rigiden Regelwerk und dem etablierten Compliance-Prozess eine solide Basis. Dabei sollte jedoch der Mehraufwand bewusst einkalkuliert und durch kompetente Toolunterstützung und interne Prozesse kompensiert werden. Für eine stärker sicherheitsorientierte Softwareentwicklung, die flexibel auf moderne Bedrohungen reagieren möchte und auch vorhandenen Legacy-Code effektiv absichern will, ist CERT aufgrund seiner Fokussierung auf reale Defekte und pragmatischer Regeldefinition oft die bessere Wahl. Die Möglichkeit, schnell auf Sicherheitsvorfälle zu reagieren und die Richtlinien entsprechend anzupassen, ist insbesondere in der IT-Sicherheit von großer Bedeutung.