In der heutigen digitalen Welt, in der Künstliche Intelligenz (KI) zunehmend in verschiedensten Anwendungen Einzug hält, steigt auch der Bedarf an sicheren Zugriffsverfahren auf sensible Nutzerdaten und API-Schlüssel. KI-Agenten und Multi-Channel-Plattformen (MCPs) erfordern immer öfter die Verwendung von API-Schlüsseln, die traditionell oft direkt und dauerhaft weitergegeben wurden. Das führt zu erheblichen Sicherheitsrisiken, die potenziell zu Datenlecks und unkontrolliertem Zugriff führen können. Genau hier setzt Piper an und bietet eine innovative, durchdachte Lösung, um diese Herausforderungen zu meistern – und zwar mit moderner Sicherheitstechnologie wie OAuth und dem Security Token Service (STS). Piper fungiert dabei als sichere Brücke zwischen den vielfältigen KI-Tools und den sensiblen Nutzerinformationen, indem es die Verwaltung und den Zugriff auf API-Schlüssel zentralisiert und absichert.

Die zentrale Idee von Piper ist vergleichbar mit einem digitalen Safe oder einer spezialisierten Passwortverwaltung – jedoch fokussiert auf API-Schlüssel und Anwendungstokens. Nutzer laden ihre Schlüssel einmalig in den Piper-Safe hoch. Dort werden die Daten mittels Google Secret Manager verschlüsselt und geschützt. Diese Verschlüsselung erfolgt sowohl während der Übertragung als auch im Ruhezustand und entspricht den hohen Sicherheitsstandards moderner Cloudlösungen. Anstatt dass jede KI-Anwendung oder jeder Bot direkten langfristigen Zugriff auf die Originalschlüssel erhält, erteilt Piper im Bedarfsfall temporäre, zeitlich begrenzte Zugriffsberechtigungen.

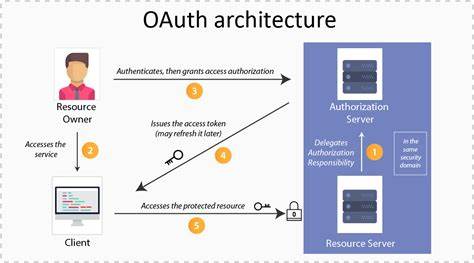

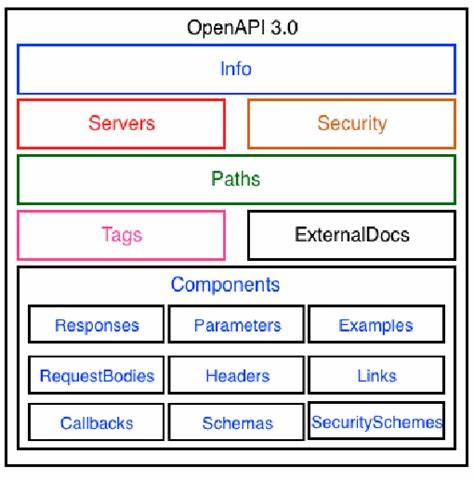

Die Nutzer müssen jede Zugriffsanfrage zunächst genehmigen, was eine granulare Kontrolle ermöglicht. Diese limitierten, kurzlebigen Token basieren auf dem OAuth 2.0-Standard und werden über den Security Token Service generiert. Dadurch wird verhindert, dass ein möglicherweise kompromittierter Schlüssel dauerhaft Schäden verursachen kann. Zudem behalten Nutzer stets den Überblick darüber, welche Anwendung wann Zugriff erhalten hat – und können jederzeit einzelne Zugriffe widerrufen oder einschränken.

Warum ist das wichtig? In der heutigen Zeit vertrauen Menschen für unterschiedlichste Aufgaben auf diverse automatisierte Dienste. Angebote wie Mail-Summariser, Kalender-Manager oder Slack-Notifier benötigen oft API-Zugänge, um ihre Funktionen auszuführen. Wenn diese Schlüssel ungeschützt mehrfach weitergegeben werden, entsteht ein enormes Risiko. Ein vergessenes Skript mit Zugang kann auch Monate später noch Schaden anrichten. Piper vermindert dieses Problem, indem es die Schlüssel nicht weitergibt, sondern Zugangstoken ausstellt, die nur eine kurze Lebensdauer besitzen.

Für Entwickler und Unternehmen bietet Piper somit die Möglichkeit, ihre Nutzer von der zeitraubenden und fehleranfälligen Praxis des Kopierens und Einfügens von Schlüsseln zu entlasten. Stattdessen wird die Schlüsselverwaltung zentralisiert und die Sicherheit signifikant gesteigert. Das Piper Software Development Kit (SDK) ist einfach zu integrieren und unterstützt Python, einer Sprache, die in der KI-Entwicklung besonders beliebt ist. Es basiert auf Standard-OAuth 2.0-Abläufen, wodurch Entwickler auf bewährte Sicherheitsprotokolle zurückgreifen können.

Durch die Nutzung von STS entstehen zudem keine direkten Berührungen mit langfristigen Rohschlüsseln im Code. Das minimiert das Risiko versehentlicher Offenlegung oder Missbrauch. Falls ein Nutzer Piper temporär nicht nutzen möchte, bietet das SDK eine automatische und elegante Rückfallebene, die auf Umgebungsvariablen (process.env) zurückgreift. So wird eine unterbrechungsfreie Funktionalität gewährleistet, ohne dass der Entwickler zusätzlichen Aufwand hat.

Die Einrichtung von Piper ist laut Angaben des Herstellers in weniger als 30 Minuten erledigt. Hierzu müssen die Agenten registriert und eine Agent-ID ermittelt werden. Somit eignet sich Piper auch für Teams mit begrenzten Ressourcen oder Zeitdruck. Hinter der Lösung steht nicht nur ein modernes Sicherheitskonzept, sondern auch der Fokus auf Transparenz und Nachvollziehbarkeit. Sämtliche Zugriffe und Aktionen werden protokolliert und können exportiert werden, beispielsweise in BigQuery.

Diese Audit-Logs helfen dabei, Compliance-Anforderungen zu erfüllen und Sicherheitsvorfälle schnell zu erkennen. Geplante SOC-2-Zertifizierungen sollen die Glaubwürdigkeit und das Vertrauen in die Plattform zusätzlich unterstreichen. Die Kombination aus Google Secret Manager, STS-Zugriffstoken und OAuth stellt eine moderne und robuste Architektur dar, um den komplexen Anforderungen heutiger KI-gestützter Anwendungen gerecht zu werden. Vor allem in einer Ära, in der Datenschutz und Cybersicherheit immer stärker gesetzlich reguliert werden, ist ein solcher Ansatz entscheidend. Durch die Nutzung von Piper gewinnen Nutzer und Entwickler mehr Kontrolle und Flexibilität.

Die zentralisierte Verwaltung bedeutet weniger Fehlerquellen und eine reduzierte Angriffsfläche für potentielle Hacker. Gleichzeitig profitieren Nutzer von einer einfachen, klickbasierten Genehmigungspolitik, die auch technisch weniger versierten Anwendern leicht zugänglich ist. Mit Blick auf die Zukunft könnte Piper als Vorbild für weitere Sicherheitslösungen dienen, die speziell darauf ausgelegt sind, den Umgang mit maschinellen und automatisierten Akteuren in digitalen Systemen sicherer zu gestalten. Während KI-Tools immer mehr an Bedeutung gewinnen und sich in immer mehr Geschäftsprozesse integrieren, wird der Bedarf an sicheren und benutzerfreundlichen Zugriffskontrollen weiter zunehmen. Piper hat hier das Potenzial, eine zentrale Rolle bei der Gewährleistung von Vertrauen zu spielen.

Zusammenfassend stellt Piper eine wegweisende Lösung für das Problem des unsicheren Umgangs mit API-Schlüsseln in der Welt der KI-Agenten und Multi-Channel-Plattformen dar. Die Verbindung aus bewährten Sicherheitsstandards, einfacher Bedienbarkeit und vollständiger Kontrolle eröffnet neue Möglichkeiten für Entwickler, Unternehmen und Nutzer gleichermaßen. Wer seine sensiblen Daten schützen und gleichzeitig von den Vorteilen moderner KI-Tools profitieren möchte, findet in Piper eine durchdachte, fortschrittliche Antwort auf eines der drängendsten Sicherheitsprobleme der digitalen Gegenwart. Wer jetzt Interesse an der sicheren Integration von KI-Anwendungen hat, kann sich für den Early-Access bei Piper anmelden und so von den neuesten Entwicklungen im Bereich sicherer API-Zugriffe profitieren.