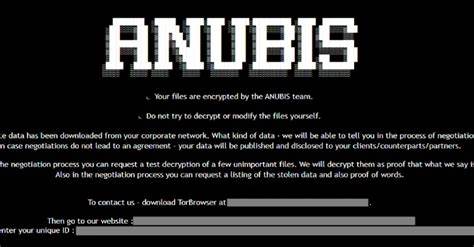

Im Zuge der fortschreitenden Digitalisierung und der damit einhergehenden Abhängigkeit von elektronischen Datenverarbeitungsprozessen gewinnen Cyberangriffe immer mehr an Komplexität und Gefährlichkeit. Eine besonders alarmierende Entwicklung stellt die jüngste Entdeckung der sogenannten Anubis Ransomware dar, die sich durch ihre herausragende Fähigkeit, Dateien nicht nur zu verschlüsseln, sondern auch vollständig zu löschen, von anderen Schadprogrammen ihrer Art abhebt. Diese sogenannte „Dual-Bedrohung“ erhöht den Druck auf Betroffene enorm und erschwert die Datenwiederherstellung nachhaltig. Die Ransomware, die seit Dezember 2024 aktiv ist, hat bereits zahlreiche Organisationen aus unterschiedlichen Branchen wie dem Gesundheitswesen, der Bauwirtschaft oder der Gastgewerbebranche in Ländern wie Australien, Kanada, Peru und den USA getroffen. Die Kombination aus Verschlüsselung und Löschung macht die Jagd nach Wiederherstellungslösungen nahezu aussichtslos und stellt Sicherheitsverantwortliche vor immense Herausforderungen.

Die Anubis Ransomware gehört zum modernen Ransomware-as-a-Service-Modell, kurz RaaS, das es cyberkriminellen Gruppen ermöglicht, die Schadsoftware über ein Affiliate-System zu verbreiten. Dabei wird ein lukratives Provisionsmodell eingesetzt, bei dem Partner bis zu 80 Prozent der Lösegeldzahlungen erhalten. Dieses Prinzip fördert eine breite Verbreitung und steigert die Gesamtwirkung der Attacken erheblich. Neben der Erpressung durch Verschlüsselung verfolgt Anubis auch weitere Monetarisierungswege, wie etwa den Verkauf von Datenzugängen oder die gezielte Ausübung von Datenextortion (Erpressung mit Drohung der Veröffentlichung sensibler Daten). Diese zusätzlichen Einnahmequellen sind in den Einnahmeströmen des Ökosystems fest verankert und erhöhen den wirtschaftlichen Anreiz für Angreifer deutlich.

Das Vorgehen der Täter beginnt meist mit der gezielten Verbreitung von Phishing-Mails, die den Zugang zum Zielsystem ermöglichen. Mit diesen initialen Zugriffen gelingt es den Kriminellen, ihre Rechte innerhalb des Netzwerks zu erweitern, um schließlich weitere Kontrollschritte einzuleiten. Ein besonders perfider Schritt besteht darin, Schattenkopien von Laufwerken, sogenannte Volume Shadow Copies, zu löschen. Diese Kopien werden gewöhnlich für die Wiederherstellung von Dateien im Falle eines Datenverlustes genutzt, sodass ihre Entfernung die Chancen auf Wiederherstellung weiter reduziert. Ist die Infrastruktur kompromittiert, erfolgt die Verschlüsselung der Daten und zugleich, in bestimmten Fällen, die Ausführung des sogenannten „Wipe Mode“.

In diesem Modus werden die Inhalte der Dateien vollständig gelöscht, die Dateigröße reduziert sich auf null, während Dateinamen und Endungen unverändert erhalten bleiben. Diese Vorgehensweise erschwert eine manuelle Erkennung und lässt Betroffene zunächst irrtümlich darauf schließen, dass die Daten noch vorhanden, aber verschlüsselt sind. Die Löschung ist jedoch endgültig, sodass herkömmliche Wiederherstellungsmaßnahmen nach Zahlung des Lösegelds oder durch technische Mittel keine Wirkung zeigen. Die Konsequenzen für Unternehmen und Organisationen sind gravierend. Neben den unmittelbar betroffenen Daten können auch kritische Geschäftsprozesse zum Stillstand kommen, was vor allem in Branchen mit sensiblen Informationen wie im Gesundheitswesen gravierende Auswirkungen hat.

Betroffene sehen sich mit extremer Erpressung konfrontiert, da die Aussicht auf Datenrettung selbst nach Zahlung eines Lösegelds faktisch nicht gegeben ist. Die Forscher und Sicherheitsexperten betonen, dass der Wipe Mode von Anubis eine bewusste Eskalation der Angriffsstärke darstellt. Während herkömmliche Ransomware in der Regel durch Verschlüsselung versucht, Zahlungen zu erzwingen, setzt Anubis zusätzlich darauf, dass selbst das Einlenken der Opfer noch keinen Nutzen bringt. Damit wird der Druck auf die Betroffenen vervielfacht, was das Risiko erheblich steigert und die Möglichkeiten einer Deeskalation einschränkt. Die Analyse des Schadprogramms hat außerdem ergeben, dass der Name „Anubis“ wohl erst nach der Entwicklung der ersten Testversionen gewählt wurde.

Frühere Bezeichnungen wie „Sphinx“ konnten dabei ausgemacht werden, was darauf schließen lässt, dass die Entwickler die Marke aus strategischen Gründen geändert haben. Gleichzeitig ist es wichtig, die Anubis Ransomware klar von anderen Schadprogrammen mit ähnlichen Namen zu unterscheiden, beispielsweise von einem Android-Banking-Trojaner oder einer Python-basierten Backdoor, die ebenfalls als „Anubis“ bezeichnet werden und die finanziell motivierte FIN7-Gruppe mit Ursprung in Russland zugeschrieben werden. Das zeigt die Vielfalt und Komplexität der Cyberkriminalität, bei der gleiche Bezeichnungen nicht zwangsläufig dieselbe Herkunft oder Funktion bedeuten. Die Sicherheitsunternehmen Trend Micro und Recorded Future haben neben der Funktionsweise der Ransomware selbst auch parallele Infrastrukturaktivitäten im Cybercrime-Umfeld untersucht. Dabei stellten sie fest, dass vom FIN7-Kollektiv über verschiedene Täuschungsmethoden gearbeitet wird, etwa durch angebliche Browser-Updates oder gefälschte 7-Zip-Downloadseiten.

Diese dienen dazu, Schadcode wie zum Beispiel Remote Access Trojans (RAT) wie NetSupport zu verteilen, wodurch Angreifer langfristigen Zugang zu infiltrierten Systemen gewährleisten können. Die Kombination aus ausgeklügelten Verbreitungsmethoden und innovativen Schadfunktionen macht die Anubis Ransomware zu einer ernst zu nehmenden Bedrohung. Unternehmen müssen sich ihrer Anfälligkeit bewusst sein und frühzeitig Schutzmaßnahmen implementieren. Neben technisch-kryptographischen Verfahren sind Schulungen zur Sensibilisierung von Mitarbeitern gegen Phishing und Social Engineering essenziell, um die häufigste Einstiegsmethode der Angreifer zu erschweren. Zudem ist der Aufbau robuster Backup-Strategien wichtig, die auch gegen Löschungsszenarien wie den Wipe Mode gewappnet sind.

Investitionen in Monitoring- und Erkennungsmechanismen können helfen, ungewöhnliche Aktivitäten wie die Löschung von Schattenkopien frühzeitig zu entdecken. Angesichts der rasanten Weiterentwicklung von Ransomware-Taktiken ist eine ganzheitliche Cyberabwehr erforderlich, in der nicht nur einzelne Schutzmaßnahmen, sondern integrierte Konzepte zum Einsatz kommen. Dabei spielen auch rechtzeitige Software-Updates und die Minimierung unnötiger Nutzerrechte eine entscheidende Rolle. Nur durch eine breite und koordinierte Verteidigung können Unternehmen das Risiko, Opfer von Schadsoftware wie Anubis zu werden, reduzieren. Die Erkenntnisse rund um Anubis zeigen darüber hinaus, dass der Trend bei Ransomware nicht nur auf Verschlüsselung sondern auch auf Vernichtung der Daten abzielt.