WordPress ist das weltweit meistgenutzte Content-Management-System und bildet das Rückgrat von Millionen Websites. Dabei sind Plugins integrale Bestandteile des Systems, die Funktionalitäten erweitern und individualisieren. Dennoch bergen Plugins oftmals auch Risiken, insbesondere wenn es um Sicherheitslücken geht. Aktuell wurde eine kritische Schwachstelle im beliebten Plugin TI WooCommerce Wishlist entdeckt, die das Puplikum mit über hunderttausend Installationen erschüttert. Das Plugin, das vor allem in E-Commerce-Shops eingesetzt wird, ermöglicht es Kunden, Wunschlisten zu verwalten und zu teilen.

Doch eine gravierende Programmierunsicherheit kann von Angreifern missbraucht werden, um Schadsoftware unbemerkt einzuschleusen und über die Website ferngesteuerte Befehle auszuführen. Sicherheitsforscher von Patchstack identifizierten die Schwachstelle, die inzwischen den CVE-Identifier CVE-2025-47577 erhalten hat – mit einer idealen Kritikalitätsbewertung von 10 auf einer Skala von 1 bis 10 nach CVSS. Die Schwachstelle betrifft alle Plugin-Versionen bis einschließlich 2.9.2, veröffentlicht am 29.

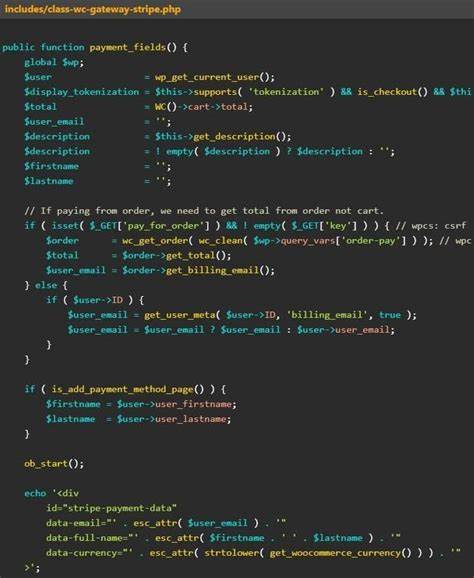

November 2024. Technisch liegt die Ursache in einer Funktion namens tinvwl_upload_file_wc_fields_factory, die die interne WordPress-Funktion wp_handle_upload benutzt, um Dateiuploads zu validieren. Hierbei sind jedoch zwei Parameter, test_form und test_type, fälschlicherweise auf false gesetzt. Durch das Aussetzen dieser essenziellen Prüfmechanismen wird die Kontrolle der Dateitypen effektiv umgangen. Insbesondere wird die Überprüfung des MIME-Typs deaktiviert, wodurch beliebige Dateitypen, darunter potenziell gefährliche PHP-Dateien, hochgeladen werden können.

Angreifer, die keinen Authentifizierungsprozess durchlaufen müssen, können diese Schwachstelle ausnutzen, um Schadcode auf den Server zu bringen und auszuführen. Die Funktion, die den Upload-Prozess ermöglicht, ist nicht völlig offen, sondern nur zugänglich, wenn das zusätzliche Plugin WC Fields Factory aktiviert ist und die Integration zwischen beiden Plugins aktiv ist. So ist die Angriffsfläche zwar etwas eingeschränkt, dennoch sind immer noch mehr als 100.000 Installationen für den Angriff verwundbar. Für Website-Betreiber bedeutet das eine hohe Gefahr: Ein erfolgreich eingeschleuster Schadcode kann die vollständige Kontrolle über die Website erlauben, Daten kompromittieren, Nutzerinformationen stehlen oder die Website für weitere Angriffe missbrauchen.

Neben finanziellen Schäden und Imageverlust drohen unter Umständen auch rechtliche Konsequenzen, wenn personenbezogene Daten betroffen sind. Aktuell existiert kein Patch vom Entwicklerteam, sodass Plugin-Nutzer dringend dazu angehalten sind, das Plugin entweder vollständig zu deaktivieren oder von ihren Websites zu entfernen, bis eine gesicherte Aktualisierung bereitgestellt wird. Zudem empfiehlt sich die Durchführung einer umfassenden Sicherheitsüberprüfung der betroffenen Systeme, um bereits erfolgte Angriffe rechtzeitig zu erkennen. Betreiber von WordPress-Shops sollten darüber hinaus sicherstellen, dass alle Plugins und Themes immer aktuell gehalten werden und dass Sicherheitspatches unverzüglich installiert werden. Die Kombination von TI WooCommerce Wishlist mit WC Fields Factory zeigt exemplarisch, wie Plugin-Interaktionen neue Angriffsvektoren schaffen können.

Auch deswegen empfiehlt es sich, nur unbedingt notwendige Plugins zu nutzen und regelmäßig auf deren Sicherheitsstatus zu achten. Die schnelle Verbreitung solcher Analysen von Sicherheitsunternehmen wie Patchstack unterstreicht die Bedeutung proaktiver Sicherheit in der Webentwicklung. Neben der Deaktivierung betroffener Plugins sollten Website-Besitzer ergänzend auf die Absicherung von Dateiuploads achten und Maßnahmen wie Web Application Firewalls (WAF), restriktive Dateityp-Regeln und regelmäßige Backups implementieren. Nur so lässt sich das Risiko eines erfolgreichen Angriffs signifikant minimieren. Abschließend zeigt der Fall der TI WooCommerce Wishlist Sicherheitslücke einmal mehr, wie essenziell eine rasche Reaktion auf entdeckte Schwachstellen im Open-Source-Ökosystem ist.

Nutzer sollten wachsam bleiben und offiziellen Quellen folgen, um schnellstmöglich über Updates und Sicherheitsinformationen informiert zu sein. Vor allem Betreiber von Online-Shops tragen eine besondere Verantwortung, da ein Datenleck oder eine Manipulation der Plattform massiven Schaden für Kunden und Unternehmen bedeuten kann. Regelmäßiges Security Monitoring, Awareness und die richtige Technik sind entscheidend, um die eigene Website zuverlässig gegen aktuelle Bedrohungen abzusichern und das Vertrauen der Besucher langfristig zu gewährleisten.