In der heutigen dynamischen Geschäftswelt gewinnen digitalisierte Prozesse und eine leistungsfähige IT-Infrastruktur zunehmend an Bedeutung. Immer öfter steht dabei das Thema Dezentralisierung im Mittelpunkt strategischer Diskussionen. Am Anfang klingt es oft verlockend: Mehr Kontrolle, höhere Flexibilität und ein geringeres Risiko, von einzelnen Anbietern oder Plattformen abhängig zu sein. Doch wie so oft ist die Realität komplexer und mit bedeutenden Kosten verbunden. Unternehmen sollten daher genau abwägen, welche Dezentralisierungsmaßnahmen wirklich notwendig und sinnvoll sind, bevor sie Ressourcen investieren.

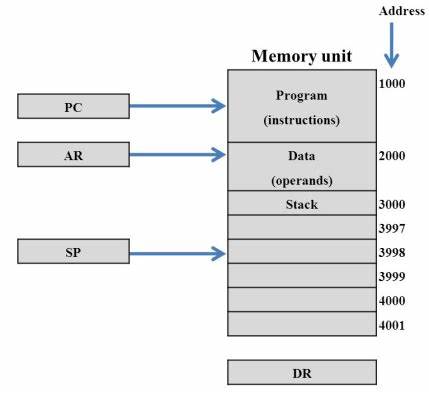

Zentrale Systeme haben über Jahre hinweg ihre Effizienz bewiesen. Große Cloud-Anbieter wie AWS, Microsoft Azure oder Google Cloud bieten robuste, bewährte Infrastrukturen mit umfangreichen Sicherheitsvorkehrungen, Skalierbarkeit und globaler Verfügbarkeit. Sie verwalten Millionen von Identitäten, Datenflüssen und Workloads effizient und oft kostengünstig. Diese Bequemlichkeit und Effizienz führen dazu, dass viele Unternehmen stark auf zentralisierte Dienste setzen – zum Beispiel bei Identitätsmanagement, Datenhosting oder Content-Distribution. Doch genau an dieser Abhängigkeit liegt oft die Gefahr.

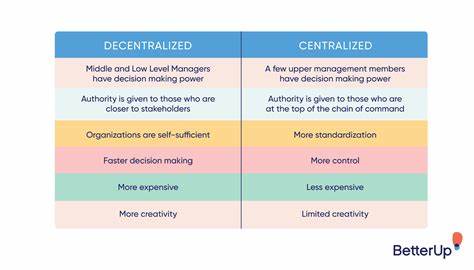

Wenn eine zentrale Komponente ausfällt oder sich plötzlich Geschäftsbedingungen ändern, können die Auswirkungen verheerend sein. Ein Ausfall eines Identity Providers kann den Zugriff auf kritische Anwendungen blockieren. Änderungen in Datenschutzrichtlinien oder regulatorische Anforderungen zwingen Unternehmen, ihre Systeme innerhalb strikter regionaler Vorgaben zu betreiben. Akquisitionen von Dienstleistern oder unerwartete Preisänderungen können Projekte plötzlich in eine taktische Zwangslage bringen. Die Frage, die sich stellt, lautet: Wie viel Dezentralisierung ist nötig, um im Ernstfall handlungsfähig zu bleiben, ohne dabei Ressourcen zu verschwenden? Die Antwort darauf liegt nicht in Schwarz-Weiß-Denken, sondern vielmehr in einer sorgfältigen Abwägung von Risiken, Kosten und strategischem Nutzen.

Die Kosten der Dezentralisierung manifestieren sich vor allem in drei Dimensionen: finanziell, operativ und strategisch. Finanzielle Kosten entstehen durch die notwendige Redundanz. Anstatt sich auf einen Anbieter zu verlassen, benötigen Unternehmen parallel laufende Systeme oder Verträge mit mehreren Dienstleistern. Diese Doppelstruktur erhöht die Kosten für Lizenzen, Infrastruktur und Support. Operativ sind dezentrale Systeme deutlich komplexer zu managen.

Mehr Komponenten bedeuten mehr Überwachung, mehr Abstimmungsbedarf und eine anspruchsvollere Fehlerdiagnose. Teams müssen disziplinierter arbeiten, Prozesse müssen harmonisiert und automatisiert werden. Strategisch erfordert die Dezentralisierung einen Paradigmenwechsel. Unternehmen müssen ihre Beschaffungsprozesse, Architekturentscheidungen und Prioritäten in Hinblick auf Flexibilität und Belastbarkeit anpassen, auch wenn das kurzfristig mit Performanceeinbußen oder reduzierter Feature-Vielfalt einhergehen kann. Zusätzlich kommt die Herausforderung der Interoperabilität hinzu.

Unterschiedliche Systeme, Plattformen und Protokolle müssen miteinander kommunizieren und zusammenarbeiten. Das bedeutet, dass Unternehmen nicht nur ein zweites oder drittes System anschaffen, sondern auch die „Klebstoffe“ entwickeln oder einkaufen müssen, die die Systeme koordinieren. Beispielsweise müssen verschiedene Cloud-Regionen in der Überwachung konsistent dargestellt werden, oder Identitätsplattformen müssen verschiedene Authentifizierungsmethoden erkennen und verarbeiten können. Dieses Bindeglied ist oft der teuerste und zeitaufwändigste Part. Entscheidend ist die bewusste Reflexion darüber, wo man zentralisierte Dienste bewusst in Kauf nimmt und wann Dezentralisierung notwendig ist, um Risiken bestmöglich zu steuern.

Beispiele, die für eine gezielte Dezentralisierung sprechen, sind das Erreichen von Ausfallsicherheit bei kritischen Diensten, die Einhaltung von gesetzlichen Vorgaben wie Datenlokalisierung oder die Absicherung gegen politisch motivierte Blockaden oder Zensur. Ein weiterer wichtiger Aspekt ist das sogenannte „Buy Control Before You Need It“ Prinzip. Das bedeutet, dass Unternehmen nicht erst dann mit der Umsetzung von Ausweichstrategien oder Redundanzen beginnen sollten, wenn bereits eine Krise vorliegt. Spätestens dann sind die Investitionen in neue Systeme teuer, umständlich und riskant. Es ist viel effizienter und mit weitaus weniger operativem Stress verbunden, bereits im Vorfeld kleine Budgets zu reservieren, Notfallpläne auszuarbeiten und parallele Systeme schrittweise und kontrolliert einzuführen.

Natürlich ist es nicht praktikabel oder wirtschaftlich, alle Systeme komplett zu dezentralisieren. Die meisten Organisationen sollten eine pragmatische Mischform wählen, bei der zentrale Dienste dort eingesetzt werden, wo ihr Nutzen und ihre Stabilität das Risiko überwiegen, und dezentrale Lösungen dort, wo das Risiko eines Single Point of Failure untragbar ist. Dabei dient die Dezentralisierung weniger dem Selbstzweck, sondern der Schaffung von optionalen Alternativen und Flexibilität. Die Bedeutung der Governance darf in diesem Zusammenhang nicht unterschätzt werden. Ohne klare Richtlinien, Rollenverteilung und Entscheidungsprozesse kann Dezentralisierung schnell in ineffizienten Flickenteppich ausarten.

Unternehmen müssen dafür sorgen, dass alle involvierten Bereiche – IT, Recht, Compliance und Business – gleichermaßen eingebunden sind und zusammenarbeiten. Nur so kann ein Gleichgewicht aus Kontrolle, Sicherheit und Flexibilität entstehen. Ein praktisches Beispiel verdeutlicht die Herausforderung: In einem stark regulierten Umfeld mit hoher Sicherheitsanforderung, etwa im Finanzsektor, sind oft strikte Zugriffsmodelle und Überwachungsanforderungen gesetzt. Ein zentralisiertes Identity Management erleichtert zwar die Kontrolle, aber wenn die verantwortliche Plattform ausfällt oder durch regulatorische Änderungen eingeschränkt wird, blockiert das sämtliche Prozesse. Dezentralisierte Authentifizierungsverfahren oder föderierte Identitäten können hier eine wertvolle Absicherung darstellen, erfordern jedoch einen höheren Planungsaufwand und zusätzliche technische Integration.

Die Nachricht daraus ist klar: Unternehmen sollten sich von der Vorstellung lösen, dass Dezentralisierung automatisch mit Technologie wie Blockchain oder komplett verteilten Netzwerken einhergeht. Vielmehr geht es um die Fähigkeit, Abhängigkeiten bewusst zu gestalten und zu steuern. Flexibilität bedeutet auch, Systeme zu schaffen, die bei Bedarf zwischen zentralen und dezentralen Modellen wechseln können, ohne Großbaustellen bei der IT. Darüber hinaus ist der Faktor Mensch entscheidend. Dezentralisierung verlangt Teams, die bereit sind, mit mehr Komplexität umzugehen, Prozesse anzupassen und vor allem proaktiv in Monitoring, Testing und Recovery zu investieren.

Das ist ein kultureller Wandel, der nicht mit einem einfachen Toolwechsel erreicht wird. Es geht darum, eine resiliente und robuste Organisation zu schaffen, die auf unerwartete Situationen souverän reagieren kann. Abschließend ist es für Unternehmen essenziell, nicht nur die technischen, sondern auch die wirtschaftlichen Konsequenzen der Dezentralisierung zu verstehen. Die Kosten mögen auf den ersten Blick hoch erscheinen, der Preis für Abhängigkeit und fehlende Handlungsoptionen jedoch ist weitaus gravierender. In einer Welt, die sich durch ständige Veränderung, regulatorische Dynamik und geopolitische Unsicherheiten auszeichnet, ist die Fähigkeit, schnell und sicher auf neue Szenarien zu reagieren, ein entscheidender Wettbewerbsvorteil.

Ein kluger Mittelweg zwischen den Extremen, begleitet von analytischem Risikomanagement und langfristiger Planung, bietet Unternehmen die Chance, ihre digitale Zukunft weiterhin sicher und erfolgreich zu gestalten – ohne dabei unnötige Ressourcen zu binden oder sich durch starre Abhängigkeiten verwundbar zu machen. Die Dezentralisierung ist kein Allheilmittel, aber ein mächtiges Instrument, das mit Bedacht eingesetzt zu nachhaltigem Erfolg führen kann.