Die moderne IT-Sicherheitslandschaft steht vor stetig wachsenden Herausforderungen. Unternehmen investieren kontinuierlich in neue Technologien, Prozesse und Tools, um ihre Systeme gegen immer raffiniertere Angriffe zu schützen. Doch häufig entpuppen sich gut gemeinte Sicherheitsinitiativen als sogenannte Busywork Generatoren – Maßnahmen, die zwar auf den ersten Blick sinnhaft erscheinen, im Alltag aber unzählige zusätzliche Aufgaben, E-Mails, Meetings und administrative Tätigkeiten erzeugen, ohne den eigentlich angestrebten Sicherheitsgewinn zu erzielen. Dieses Phänomen verlangsamt die Sicherheitsarbeit massiv und bindet wertvolle Ressourcen in Tätigkeiten, die kaum zum Schutz vor tatsächlichen Bedrohungen beitragen. Warum entstehen solche Busywork Generatoren und wie lässt sich dieser Anti-Pattern in der Cybersecurity überwinden? Eine differenzierte Betrachtung zeigt den Weg aus dieser Sackgasse.

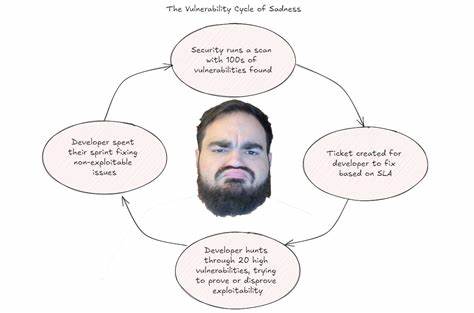

Im Kern geht es bei Busywork Generatoren um die Dysfunktion, dass Sicherheitsprozesse und Tools zwar viele Daten, Warnungen und Aufgaben produzieren, ohne dass schließlich eine belastbare und nachhaltige Verbesserung der tatsächlichen Sicherheit ermöglicht wird. Dies geschieht häufig, weil die mögliche Ursache von Sicherheitsproblemen nur oberflächlich angegangen wird. Ein häufiges Beispiel in der Praxis sind automatisierte Code-Scan-Lösungen, die Hunderte von vermeintlichen Schwachstellen detektieren. Die Entwicklerteams sind oftmals mit der Vielzahl und Komplexität der Warnungen überfordert und können kaum effektiv priorisieren. Daraus resultiert eine Flut an Tickets, E-Mail-Benachrichtigungen und Nachverfolgungsaufgaben, die das Team zusätzlich strapaziert und von der eigentlichen Entwicklungsarbeit abhält.

Die anfängliche Euphorie für die neue Lösung wandelt sich schnell in Frust und Demotivation. Eine der Kernursachen für die Entstehung von Busywork Generatoren ist die sogenannte oberflächliche Auseinandersetzung mit Ursachen und Wirkungen. Es wird eine direkte Kausalität angenommen - ein Entwickler macht einen Fehler, der eine Schwachstelle entstehen lässt. Deshalb muss dieser Entwickler auch die Schwachstelle beheben. Diese Sicht lässt wichtige Zusammenhänge außer Acht.

Warum darf ein unsicherer Code überhaupt entstehen? Sind die Rahmenbedingungen der Entwickler so gestaltet, dass gefährliche Praktiken möglich sind? Fehlt ein sicherer DevOps-Workflow oder geeignete Frameworks, die unsichere Programmiermuster von vornherein ausschließen? Ohne diese tiefergehenden Fragen zu stellen, entstehen zahlreiche zusätzliche Aufgaben, die nicht zur Lösung des Grundproblems beitragen. Die sogenannte „fünf Mal warum“-Methode verdeutlicht diesen Punkt sehr anschaulich. Indem man konsequent die Ursachen hinter einem Problem hinterfragt, stößt man auf strukturelle Faktoren oder fehlende automatisierte Sicherheitsmechanismen, die die eigentlichen Schwachstellen nur symptomatisch adressieren. Erfolgreiche Sicherheitsstrategien entwickeln sich daher von reaktiven Alarmen hin zu proaktiven Maßnahmen, die bereits in der Softwareentwicklung Sicherheit erzwingen und Fehlerquellen minimieren. Ein wesentliches Problem bei Busywork Generatoren ist die Priorisierung falscher Lösungen.

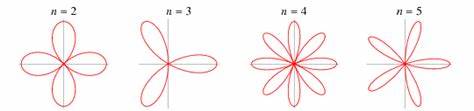

Es besteht oft die Versuchung, schnell sichtbare und vermeintlich einfache Tools einzusetzen, die zwar Warnungen generieren, aber nicht dafür sorgen, dass gefährliche Schwachstellen systematisch und nachhaltig eliminiert werden. Solche Tools funktionieren nach dem Prinzip des Eisberg-Modells: man arbeitet intensiv an den sichtbaren Symptomen, während die eigentlichen Ursachen verborgen bleiben. Dies entspricht im Cybersecurity-Kontext der untersten Ebene der sogenannten Eiscreme-Kegel-Hierarchie von Sicherheit – dort, wo menschliche Interventionen zahlenmäßig zunehmen und Fehleranfälligkeit hoch ist. Die Folge sind wiederholte Nachverfolgungen, manuelle Triage und umfangreiche Kommunikation, die wertvolle Zeit aufzehren und Fehler begünstigen. Die Eiscreme-Kegel-Hierarchie illustriert, warum tiefgreifende Sicherheitsmaßnahmen bevorzugt werden sollten, die durch Technologie und Design die Gefahr konsequent ausschließen oder minimieren.

Höhere Stufen dieser Hierarchie sind beispielsweise die Nutzung sicherer Programmier-Frameworks, automatisierte Sicherheitsmechanismen innerhalb von Entwicklungs- und Deploymentprozessen sowie die Einführung von restriktiven Policies und Architekturprinzipien, die schon beim Design unsichere Praktiken unterbinden. Solche Maßnahmen senken nicht nur die Last für einzelne Entwickler, sie sorgen auch für eine kontinuierliche Verbesserung der Sicherheitslage ohne das permanente Anhäufen unübersichtlicher Alarme. Ein weiteres Hindernis auf dem Weg zu effizienten Sicherheitsprogrammen sind fehlende Mechanismen innerhalb der Organisation, die es erlauben, tiefgreifende Sicherheitsverbesserungen umzusetzen. Nicht jedes Unternehmen verfügt über die Ressourcen oder technischen Kompetenzen, um eigene hochsichere Frameworks oder Tools zu entwickeln, wie es beispielsweise bei großen Cloud-Anbietern üblich ist. Darüber hinaus erschweren heterogene Systemlandschaften und unterschiedliche technologische Kombinationen die Einführung einheitlicher Lösungen.

In solchen Situationen neigen Sicherheitsteams dazu, auf den einfachen Weg auszuweichen: sie implementieren Überwachungslösungen, die Warnungen erzeugen, aber keine systemische Wirkung entfalten oder Fehlverhalten verhindern. Dies ist aber noch immer besser als gar nichts. Der Schlüssel liegt darin, einen kontinuierlichen Prozess zur Entwicklung und Einführung von besseren Mechanismen anzustoßen. Die entscheidende Trennung von kurz- und langfristigen Strategien sollte bei der Bewältigung von Schwachstellen immer im Vordergrund stehen. Es gibt ein verbreitetes Missverständnis, dass zunächst alle bestehenden Schwachstellen vollständig zu beheben sind, bevor eine laufende Vorsorge etabliert werden kann.

Diese Vorstellung ist zwar verständlich, aber praktisch nicht umsetzbar. Systeme sind komplex, neue Schwachstellen entstehen permanent und Angreifer finden ständig neue Angriffsszenarien. Ein pragmatischer Ansatz sieht vor, zunächst eine sogenannte „saubere Ausgangslage“ zu schaffen, bei der besonders kritische und tatsächlich ausnutzbare Schwachstellen priorisiert und beseitigt werden. Sobald diese Basis geschaffen ist, sollte die nächste Phase in den Fokus rücken: das dauerhaft „sauber bleiben.“ Das bedeutet, dass neue Schwachstellen durch automatisierte Kontrollen, geeignete Rahmenbedingungen und bewährte Verfahren von Anfang an reduziert werden.

Zur Veranschaulichung eignet sich der Vergleich mit einem Leck in einem boot. Man kann Wasser ausschöpfen, aber wenn das Loch nicht geflickt wird, läuft es wieder voll. Selbst der größte Aufwand, alle bisherigen Schwachstellen in einem System zu finden und zu beheben, wird nicht verhindern, dass sich in Zukunft neue Probleme ergeben. Nachhaltigkeit ist nur durch Mechanismen möglich, die präventiv wirken. Ein aktuelles Beispiel aus der Praxis ist der Supply-Chain Angriff auf eine beliebte GitHub Action mit dem Namen „tj-actions“.

Hierbei wurde der Kompromiss eines Drittanbieter-Tools genutzt, der automatisch über einen unsicheren, nicht festgezurrten Versionsverweis in Produktions-Workflows bezogen wurde. Dieser Vorfall zeigt exemplarisch einen typischen Busywork Generator: viele Teams reagieren mit manueller Überprüfung, Alarmen und Einschätzung der Auswirkungen, aber die eigentliche Ursache – der fehlende Schutz vor ungesperrten Action-Versionen – wurde erst erkannt, nachdem bereits Probleme entstanden waren. Die Analyse der Ursachen bringt die gleichen Muster hervor: Software-Abhängigkeiten wurden nicht als echte Produktionsabhängigkeiten eingestuft, es gab keine Policies, die das Verwenden unsicherer Versionen verhindert hätten, und keine Mechanismen, um eine zentrale Kontrolle und Überwachung über CI/CD Abhängigkeiten durchzusetzen. Die kurzfristige Reaktion waren zusätzliche Warnungen und Audits, die allerdings den operativen Aufwand massiv erhöhten, ohne eine automatische Verhinderung des Problems sicherzustellen. Die nachhaltige Lösung lag in der Einführung einer organisationsweiten Policy, die bestimmte Sicherheitsanforderungen an GitHub Actions stellt – beispielsweise die Beschränkung auf geprüfte und intern genehmigte Actions, inklusive Sperren auf genaue Versions-Hashes.

Zwar nötig, ist die Umsetzung einer solch restriktiven Policy mit technischem Mehraufwand und organisatorischem Change Management verbunden. Eine funktionierende Vorbereitung, wie etwa die Entwicklung eines Tools zum Auffinden ungesicherter Actions und frühzeitige Information der Entwickler, kann den Übergang erleichtern und Akzeptanz fördern. Letztlich zeigt der Fall, dass die erfolgreiche Abwehr von Sicherheitsrisiken mit hohem Automationsgrad und klaren Verantwortlichkeiten funktioniert, während reine Detektions- oder Warnsysteme oft nur zusätzliche Komplexität und manuellen Aufwand schaffen – klassische Merkmale von Busywork Generatoren. Aus diesem Grund ist es für moderne Security-Teams essenziell, ihre Mittel und Methoden kontinuierlich zu hinterfragen und stärker als bisher auf automatisierte Mechanismen und sichere Frameworks zu setzen. Die Zusammenarbeit mit anderen technischen Teams, wie Plattform- oder DevOps-Engineering, ist hierbei unerlässlich, um Sicherheitsmaßnahmen nahtlos und möglichst wenig störend in die Entwickler- und Deploymentprozesse einzubinden.

Auch wenn Ressourcen- und Kompetenzengpässe existieren, sollte nie der Fehler gemacht werden, auf Dauer auf manuelle und arbeitsintensive Maßnahmen zu setzen, die zwar kurzfristig Wirkung erzeugen, aber langfristig nur Ineffizienz und Frustration fördern. Eine innovative und nachhaltige Sicherheit erfordert den Mut zu systemischen Änderungen, zu neuen Prozessen, Werkzeugen und Denkweisen. Das Ziel ist, Sicherheit für Entwickler so unsichtbar und einfach wie möglich zu machen - nach dem Motto: die sichere Art zu Entwickeln sollte die einfachste oder gar einzige Möglichkeit sein. Cybersecurity kann nur dann mit voller Kraft und Effektivität wirken, wenn sie bestehende Abläufe nicht behindert, sondern durch intelligente Mechanismen entlastet. Die Entwicklung hin zu „sicheren by design“-Systemen, automatisierten präventiven Sicherheitskontrollen und einer Kultur des kontinuierlichen Lernens ist Voraussetzung, um Busywork Generatoren systematisch zu vermeiden und so knappe Ressourcen zu fokussieren.

Unternehmen, die diesen Weg konsequent beschreiten, verbessern nicht nur ihre IT-Sicherheit messbar, sondern gewinnen auch im Wettbewerb an Agilität und Innovationskraft. Damit Cybersecurity nicht zur lähmenden Last wird, sondern zum aktiven Treiber für vertrauenswürdige und widerstandsfähige digitale Produkte und Dienste avanciert. In Summe ermöglichen tiefere Ursachenanalysen, die Priorisierung des richtigen Lösungswegs, sowie die Förderung einer Kultur, in der Mechanismen Vorrang vor manuellen Interventionen haben, den Abbau von Busywork Generatoren. So wird Sicherheit nicht als lästige Zusatzarbeit empfunden, sondern als integraler Teil der Entwicklungs- und Betriebsprozesse, der echten Schutz bietet und nachhaltig wirkt.