In der heutigen digitalen Landschaft sind API-Schlüssel unverzichtbar für die Authentifizierung und Autorisierung von Diensten. Trotz ihrer zentralen Rolle in der IT-Sicherheit werden API-Schlüssel häufig unzureichend geschützt erstellt oder gehandhabt. Die Verwendung von einfachen UUIDs oder unsicheren Zufallszahlen birgt erhebliche Risiken, da sie Angreifern in vielen Fällen zu leicht Zugriff auf kritische Systeme ermöglichen. Besonders in einer Programmiersprache wie Rust, die für ihre Sicherheit und Performance geschätzt wird, gibt es effektive Strategien, API-Schlüssel kryptografisch sicher zu implementieren. Dabei stehen nicht nur die Sicherheit, sondern auch Benutzerfreundlichkeit und einfache Integration im Fokus.

Die Grundlage für die sichere API-Schlüsselerzeugung liegt in der Nutzung eines kryptografisch starken Zufallsgenerators. In Rust kann man auf bewährte Bibliotheken zurückgreifen, die mit hoher Entropie und ohne Vorhersagbarkeit Schlüssel generieren. Ein häufiges Fehlerbild, das vermieden werden muss, ist die Verwendung von inkorrekten oder unsicheren Quellen für Zufallszahlen, etwa einfache Pseudozufallsalgorithmen, die von Angreifern relativ leicht rekonstruiert werden können. Ein weiterer wichtiger Punkt ist die Speicherung der Schlüssel. Im Gegensatz zu Klartext-Passwörtern dürfen die geheimen Schlüssel niemals unverschlüsselt in der Datenbank abgelegt werden.

Stattdessen werden nur gesicherte Hashes gespeichert. So schützt man sich selbst bei einem Datenbankleck vor der Offenlegung der Schlüssel. Die Hashfunktion sollte dabei nicht einfach ein Standard-Hash sein, sondern mit zusätzlichen Metadaten kombiniert werden – etwa der Schlüssel-ID, einer Versionsnummer und der zugehörigen Organisation. Dadurch wird der sogenannte Confused Deputy-Angriff erschwert, bei dem ein Angreifer versucht, seinen eigenen Hash mit einem fremden Schlüssel zu vertauschen. Ethnomorphe Gestaltung der API-Schlüssel ist ein weiterer Aspekt, der oft vernachlässigt wird.

Eine codierte Zeichenkette, die auf den ersten Blick kryptisch und schwer lesbar ist, erschwert nicht nur dem Entwickler die Nutzung, sondern auch automatisierten Tools das Erkennen von Schlüssel-Leaks. Die Wahl des Formats basiert deshalb auf einem Mix aus Mensch- und maschinenfreundlicher Gestaltung. Ein Präfix mit Dienstenamen und Versionsnummer macht den Schlüssel eindeutig und einfach erkennbar. Die Darstellung in Base32 kleingeschrieben ermöglicht eine einfache Auswahl und Kopierung, was im Alltag die Benutzerfreundlichkeit erheblich erhöht. Bei der Auswahl der konkreten Hashfunktion beweist Rust seine Flexibilität.

SHA3-512 oder SHA-512 können genutzt werden, alternativ auch Shake256 mit einem 512-Bit-Ausgabeformat. Die Entscheidung für eine dieser Funktionen basiert auf der Balance zwischen Sicherheit, Geschwindigkeit und Standardkonformität. Anders als bei der Passwortsicherheit ist hier kein zeitintensiver Key-Derivation-Algorithmus wie Argon2 notwendig, da bereits kryptografisch sichere Schlüssel generiert werden. Die Implementierung umfasst typischerweise ein Datenbankmodell, das alle notwendigen Informationen zum Schlüssel verwaltet, wie die ID, Erstellungs- und Änderungszeitpunkte, einen optionalen Ablaufzeitpunkt, den Namen und den Organisationszusammenhang. Die zusätzlichen Metainformationen tragen zur besseren Verwaltung bei und erlauben eine Kontrolle über die Nutzung und Lebensdauer der Schlüssel.

In der Praxis wird bei einer Anfrage der vom Client gesendete Schlüssel zunächst geparst und sein Format validiert. Anschließend werden die gespeicherten Hashwerte herangezogen, um die Gültigkeit zu überprüfen. Wichtig ist hierbei, dass der Vergleich der Hashwerte zeitlich konstant erfolgt, um sogenannte Timing-Attacken zu vermeiden. Kleine Verzögerungen bei fehlerhaften Authentifizierungen sind gewollt, um Angreifern das Eingrenzen von gültigen Schlüsselmerkmalen zu erschweren. Rust-Bibliotheken erlauben es durch den Zeroize-Mechanismus zudem, sensible Daten unmittelbar nach Verwendung aus dem Speicher zu löschen.

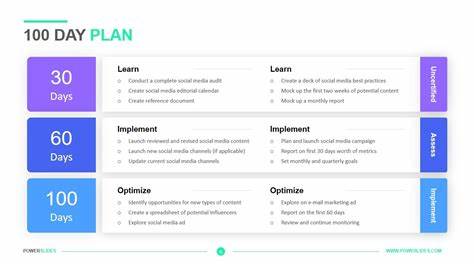

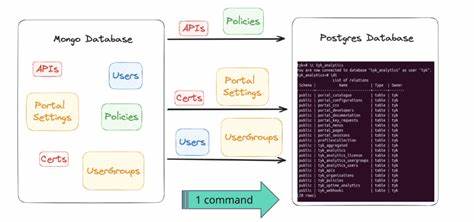

Diese Praxis reduziert das Risiko, dass Schlüssel oder deren Fragmente versehentlich in unterschiedlichsten Speicherbereichen verbleiben und potenziell von insgesamt kompromittierten Systemen ausgelesen werden. Ein Beispiel für die Erzeugung eines solchen Schlüssels könnte wie folgt aussehen: Ein Teil der Schlüssel-Daten besteht aus einer UUIDv7, die zufällig generiert wird und als Identifier fungiert, gefolgt von einem 32-Byte langen geheimen Token. Diese zwei Elemente werden zusammengefügt, base32-kodiert und mit einem Dienstpräfix sowie der Versionsnummer kombiniert. Dieses Token wird dann vom Client als Authentifizierungsbeweis genutzt. Die API-Schlüsselverwaltung sollte darüber hinaus leicht in CRUD-Systeme integriert werden können, sodass Schlüssel erfasst, abgerufen, erneuert oder widerrufen werden können.

Durch Indizierung in der Datenbank wird sichergestellt, dass ressourcenintensive Operationen optimiert ablaufen, was wiederum Skalierbarkeit fördert. In modernisierten Anwendungen kann zusätzlich über weitere Schutzmechanismen nachgedacht werden: Beispielsweise IP-Adress-Whitelistings, fein abgestufte Berechtigungen, die unterschiedliche Zugriffsrechte ermöglichen, oder ein Monitoring, das ungewöhnliche Zugriffsversuche frühzeitig erkennt. Diese Maßnahmen erhöhen den Schutz, sind aber nicht als Ersatz zu verstehen, sondern als Ergänzung zu einer robusten Schlüsselimplementierung. Abschließend zeigt sich, dass die sichere Implementierung von API-Schlüsseln in Rust durchaus unkompliziert und performant möglich ist, wenn bewährte kryptografische Konzepte konsequent angewendet werden. Rust bietet dabei durch sein typisiertes Gedächtnis-Management und seine starke Compilerprüfung zusätzliche Sicherheitsschichten, die klassische Schwachstellen vermeiden helfen.

Die Kombination aus technischer Sicherheit, Nutzerfreundlichkeit und Wartungsfreundlichkeit bestimmt den Erfolg einer solchen Lösung in der Praxis. Professionelle Entwickler und Organisationen sollten stets auf die sichere Gestaltung von API-Schlüsseln achten, denn sie sind oft das Einfallstor zu sensiblen Daten und kritischen Diensten. Rust mit seinen modernen Sicherheitsfeatures ist eine ausgezeichnete Grundlage, um solche Anforderungen in Zukunft noch besser zu erfüllen und dabei den Spagat zwischen Sicherheit und Usability zu meistern.