Im digitalen Zeitalter sind Softwareabhängigkeiten zu einem unverzichtbaren Bestandteil der modernen Entwicklung geworden. Open-Source-Komponenten wie npm-Pakete erleichtern die Programmierung, bergen jedoch auch Risiken. Ein aktueller Fall verdeutlicht diese Sicherheitslücke eindrucksvoll: Die npm-Bibliothek rand-user-agent erwies sich als infiziert mit einem bösartigen Remote Access Trojaner (RAT), der unter dem Tarnmantel einer legitimen Funktionalität einer der größten Supply-Chain-Attacken der jüngeren Zeit. Rand-user-agent ist eine Bibliothek, die dazu dient, zufällige User-Agent-Strings zu generieren, basierend auf deren Auftretenshäufigkeit im Internet. Solche Bibliotheken werden häufig im Webscraping oder zur Simulation unterschiedlicher Browsertypen genutzt.

Ihr vermeintlicher Nutzen macht sie zu einer attraktiven Zielscheibe für Angreifer, die Schwachstellen im Softwarelieferkettenprozess ausnutzen wollen. Genau hier setzt die Bedrohung namens RATatouille an. Die Entdeckung des bösartigen Codes in rand-user-agent erfolgte am 5. Mai durch ein automatisiertes Malware-Analyse-Tool. Auffällig war nicht nur der verborgene Schadcode, sondern auch die Tatsache, dass der letzte offizielle Commit im GitHub-Repository des Projektes etwa sieben Monate zurücklag, während währenddessen mehrere Paketauslieferungen auf npm erfolgten.

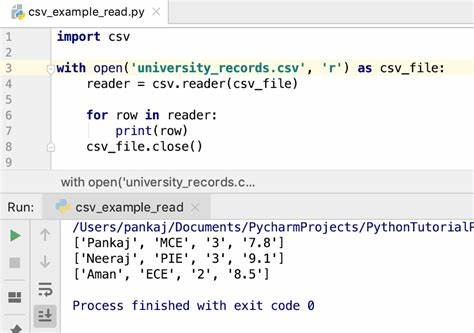

Diese Diskrepanz wies klar auf einen Supply-Chain-Angriff hin, bei dem die npm-Paketversionen heimlich mit schädlichem Code nachgerüstet wurden. Der Schadcode selbst war derart stark verschleiert, dass er nur durch umfangreiche Analysen entschlüsselt werden konnte. Er basiert auf mehreren Obfuskationsschichten, um Entdeckung zu vermeiden. Im Kern handelt es sich bei RATatouille um einen Remote Access Trojaner, der sich selbst in einer versteckten .node_modules-Struktur im Benutzerverzeichnis ablegt.

Die Schadsoftware nutzt die bekannten npm-Module axios und socket.io-client, um eine verdeckte Kommunikations- und Datenexfiltrationspipeline aufzubauen. Der Aufbau der Kommunikation erfolgt über eine Verbindung zu einem Command-and-Control-Server (C2) unter der IP-Adresse 85.239.62.

36, Port 3306, über socket.io. Parallel dazu werden sensible Daten und Dateien an einen zweiten HTTP-Endpunkt auf Port 27017 geschickt. Nach dem Verbindungsaufbau identifiziert sich die Schadsoftware mit einer eindeutigen Client-ID, bestehend aus Hostname und Benutzername, sowie dem Betriebssystem-Typ und der Prozess-ID. Die Funktionalität des Trojaners ist beeindruckend umfangreich und gleichermaßen gefährlich.

Er kann nicht nur das aktuelle Arbeitsverzeichnis ändern und zurücksetzen, sondern auch einzelne Dateien oder ganze Verzeichnisse an den Angreifer hochladen. Weitere Befehle ermöglichen das Unterbrechen laufender Upload-Prozesse, erzwungene Verzeichniswechsel und die Ausführung beliebiger Shell-Kommandos. Es handelt sich also um eine mächtige Backdoor, die dem Angreifer quasi vollständigen Zugriff auf das infizierte System verschafft. Eine besonders raffinierte Technik des Trojaners findet sich in seiner Manipulation der Windows-Umgebungsvariable PATH. Dabei wird dem Windows-spezifischen Programmpfad eine präparierte Python-Installation untergeschoben.

Durch die Einfügung des Verzeichnisses %LOCALAPPDATA%\Programs\Python\Python3127 an den Anfang des PATH wird eine Hintertür geschaffen, über die Kommandozeilenprogramme unter dem Deckmantel legitimer Python-Werkzeuge ausgeführt werden können. Diese unterschwellige Technik erschwert die Erkennung und Analyse der Schadsoftware erheblich, da gängige Python-Befehlsaufrufe damit gekapert werden können. Die möglichen Auswirkungen einer solchen Infektion sind gravierend. Entwickler und Unternehmen, die auf die npm-Bibliothek rand-user-agent setzen, setzen unwissentlich ihre Entwicklungsumgebung und möglicherweise ganze Produktionssysteme einem unkontrollierten Zugriff aus. Über die Fernsteuerungsfunktionen des RAT können Angreifer Quellcode stehlen, Systeme manipulieren, Schadfunktionen einschleusen oder die Systeme als Teil eines Botnetzes missbrauchen.

Das Problem der Supply-Chain-Sicherheit rückt durch solche Angriffe in den Mittelpunkt der IT-Sicherheitsdiskussionen. Während Softwarepakete täglich auf Milliarden von Systemen zum Einsatz kommen, sind Angreifer stets auf der Suche nach Möglichkeiten, diese indirekt zu infizieren. Es genügt ein scheinbar harmloses Update oder eine Routineaktualisierung, um dann tiefgreifenden Schaden anzurichten. Dadurch verliert die Vertrauenswürdigkeit von Paketmanagern wie npm, PyPI oder Maven stark an Glaubwürdigkeit, wenn nicht geeignete Sicherheitsmaßnahmen ergriffen werden. Für Entwickler und Sicherheitsexperten ist es essenziell, neben der reinen Nutzung von Paketmanagern auch die Herkunft und Echtheit der Pakete zu verifizieren.

Signaturprüfungen, Sicherheitsaudits, statische Codeanalysen und automatisierte Scanning-Tools stellen hierbei wertvolle Werkzeuge dar. Mit KI-gestützten Problemlösern und Security Orchestrierungslösungen lassen sich automatisierte Fehlermeldungen und potenzielle Schwachstellen frühzeitig identifizieren. Auch die Integration von Entwicklungsumgebungen mit Sicherheitsmechanismen in Echtzeit ermöglicht es Entwicklerteams, potenziell infizierte Code-Snippets schon beim Schreiben zu entdecken und zu verhindern. Zudem stellen lokale On-Premise-Scanner und Container-Scanning-Werkzeuge sicher, dass verdächtige Pakete nicht unbemerkt zum Einsatz kommen. Compliance- und Governance-Richtlinien sollten speziell darauf ausgelegt sein, das Risiko von Supply-Chain-Angriffen zu minimieren.

Aufseiten der Paketverwaltungen sind verstärkte Kontrollen und Transparenz zwingend nötig. Ein Offener und publik zugänglicher Changelog, klare Releasemanagement-Prozesse und Multi-Faktor-Authentifizierung für Paketveröffentlichungen sind grundlegende Sicherheitsbausteine. Ebenso sind regelmäßige Inhouse-Forschungen und Malware-Intelligence-Feeds von zentraler Bedeutung, um neue Bedrohungen frühzeitig zu erkennen und zu entschärfen. Der Fall RATatouille in rand-user-agent zeigt darüber hinaus, wie wichtig es ist, dass Anwender und IT-Teams stets über die verborgenen Gefahren auch innerhalb von Routinetools und -bibliotheken informiert bleiben. Erst ein Bewusstsein für derartige komplexe Angriffsvektoren ermöglicht es, die notwendigen technischen und organisatorischen Maßnahmen zu ergreifen.

Die Geschichte dieser Infektion ist ein deutliches Warnsignal für die gesamte Softwareentwicklungsbranche. Supply Chain-Security darf nicht als lästige Zusatzaufgabe betrachtet werden, sondern muss integraler Bestandteil des Entwicklungslebenszyklus sein. Nur so kann womöglich verhindert werden, dass Angreifer künftig noch raffiniertere, schwer erkenn- und abwehrbare Schadsoftware einschleusen. Softwareentwickler sollten deshalb regelmäßig ihre verwendeten Pakete auf verdächtige Veränderungen überprüfen und im Verdachtsfall alternative Bibliotheken in Erwägung ziehen. Ebenso ist ein Upgrade auf saubere und sichere Versionen, die von Trusted Maintainers überprüft wurden, Pflicht.

Projekte wie Aikido bieten dabei eine Vielzahl an Funktionen von der Erkennung offener Quellenrisiken über die schnelle Erkennung von Malware bis hin zur automatischen Behebung erkannter Schwachstellen. Abschließend zeigt der Vorfall rund um rand-user-agent und RATatouille exemplarisch, wie hochkomplex und gefährlich die heutige Landschaft der Software-Supply-Chain-Angriffe geworden ist. Es reicht nicht mehr aus, nur den eigenen Code zu schützen – vielmehr muss durchgängige Sicherheit vom Entwickler bis zum Deployment gewährleistet werden. Ein vorsorglicher Umgang mit Software-Dependencies, gepaart mit modernster Sicherheitsautomatisierung und durchdachtem Sicherheitsbewusstsein, ist gegenwärtig das beste Mittel, um sich erfolgreich gegen solche versteckten Angriffe zu schützen und die eigene digitale Infrastruktur nachhaltig zu sichern.