Im digitalen Zeitalter sind Cyberangriffe zu einem entscheidenden Werkzeug der Spionage und geopolitischen Einflussnahme geworden. Ein aktueller Fall zeigt, wie eine türkisch affiliierte Hackergruppe namens Marbled Dust eine bisher unbekannte Schwachstelle in der Enterprise-Kommunikationsplattform Output Messenger ausnutzt, um gezielt kurdische Server im Irak anzugreifen. Diese ausgeklügelte Kampagne, die seit April 2024 aktiv ist, illustriert eindrucksvoll die steigende Komplexität und Zielstrebigkeit moderner Cyberangriffe in einem geopolitisch sensiblen Gebiet. Die Ausgangsbasis der Angriffe ist eine Zero-Day-Sicherheitslücke, katalogisiert als CVE-2025-27920, welche die Version 2.0.

62 von Output Messenger betrifft. Diese Schwachstelle ermöglicht durch eine Directory-Traversal-Technik Angreifern, ohne ordnungsgemäße Zugangsrechte beliebige Dateien auf dem Server zu lesen oder sogar auszuführen. Der Entwickler der Plattform, Srimax, hat im Dezember 2024 ein Update veröffentlicht, das diese Schwachstelle adressiert, in der Version 2.0.63.

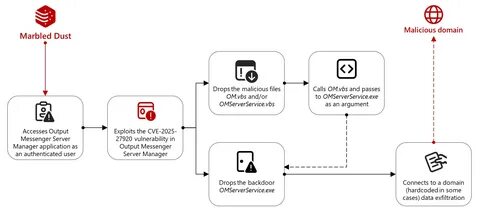

Während das Unternehmen in seiner Mitteilung keine Hinweise auf eine aktive Ausnutzung gab, konnten Sicherheitsexperten von Microsoft Threat Intelligence das genaue Gegenteil feststellen. Marbled Dust nutzt die Schwachstelle, um gezielt Credentials von Output-Messenger-Benutzern abzugreifen und Schadsoftware unbemerkt auf den Servern zu platzieren. Dabei werden mehrere bösartige Dateien namens „OM.vbs“ und „OMServerService.vbs“ direkt im Autostart-Ordner des Servers abgelegt.

Die ausführbare Datei „OMServerService.exe“, ein in der Programmiersprache Golang entwickelter Backdoor, wird in einen scheinbar harmlosen Verzeichnisort für Videos platziert. Dieses Vorgehen stellt sicher, dass der Schadcode bei jedem Systemstart automatisch ausgeführt wird und eine dauerhafte Kontrolle über infizierte Systeme ermöglicht. Die Backdoor ist so konstruiert, dass sie selbständig Kontakt zu einem vorab festgelegten Command-and-Control-Server aufnimmt, der unter der Domain „api.wordinfos.

com“ erreichbar ist. Über diesen Kanal werden Daten exfiltriert sowie Steuerbefehle empfangen und ausgeführt. Besonders raffiniert ist die Methode, mit der der Backdoor eine „Konnektivitätsprüfung“ durchführt, bei der zunächst ein einfacher GET-Request an die C2-Domain geschickt wird, um sicherzugehen, dass die Kommunikationswege bestehen. Im Anschluss sendet das Programm Hostnamen-Informationen, die eine eindeutige Identifizierung des kompromittierten Systems erlauben. Diese technischen Details zeigen ein hohes Maß an Professionalität und ausgeklügelter Softwareentwicklung, was die Annahme stützt, dass Marbled Dust eine staatlich unterstützte oder zumindest gut finanzierte Cyber-Spionagegruppe ist.

Seit mindestens 2017 führt dieser Hackerkollektiv Angriffe auf kritische Infrastrukturen und Institutionen im Nahen Osten sowie Nordafrika durch. Frühere Kampagnen richteten sich gegen Telekommunikationsunternehmen, Medienhäuser, Internetdienstleister sowie kurdische Webseiten in Europa. Der neue Fokus auf die Ausnutzung von Zero-Day-Schwachstellen signalisiert eine Eskalation in deren Vorgehensweise. Die Angriffskette beginnt jedoch nicht mit einem direkten Exploit, sondern durch das Erlangen von Zugangsdaten zu Output Messenger Servern, vermutlich mittels Techniken wie DNS-Hijacking oder dem Missbrauch von Tippfehler-domains. Durch das Abfangen oder Erraten von Anmeldedaten gewinnen die Angreifer legitime Benutzerzugänge, die es ihnen erlauben, den Server Manager von Output Messenger zu nutzen.

Diese Vorgehensweise verdeutlicht, wie wichtig eine mehrstufige Sicherheitspolitik ist, die neben Patchmanagement auch eine kontinuierliche Überwachung der Zugriffsrechte und Netzwerkkommunikation einschließt. Neben der Dateiexekution auf der Serverseite inkludiert der Angriff auch Client-seitige Komponenten. Die Angreifer setzen einen modifizierten Installer ein, der neben der legitimen OutputMessenger.exe auch eine weitere Backdoor namens „OMClientService.exe“ installiert.

Auch dieses Programm ist eine Golang-basierte Malware, die eigenständig mit dem C2-Server kommuniziert und Befehle ausführt, um Daten auszulesen, zu modifizieren oder entfernt vom Nutzerbemerken Aktionen auf dem System durchzuführen. So zeigt sich, dass die Kampagne auf mehreren Ebenen gleichzeitig operiert. Microsoft identifizierte zudem noch eine zweite Schwachstelle in derselben Output Messenger Version, CVE-2025-27921, eine reflektierte Cross-Site-Scripting (XSS)-Lücke. Bislang gibt es keine Berichte, dass diese Schwachstelle aktiv im Zusammenhang mit der Marbled Dust Attacke ausgenutzt wurde, doch der Fund weist auf potenzielle weitere Angriffsmöglichkeiten hin, die von Angreifern erforscht werden könnten. In der geopolitischen Dimension dieser Cyberangriffe steht die kurdische Militärstruktur im Irak im Fokus.

Die entwendeten Daten bestehen hauptsächlich aus sensiblen Benutzerinformationen, Kommunikationsinhalten und potenziell auch strategischen Daten, die für militärische oder politische Operationen genutzt werden könnten. Die gezielte Angriffskampagne passt zu früheren Beobachtungen, in denen Marbled Dust kurdische Organisationen als wichtige Ziele definierte. Die UK-basierte Sicherheitsgemeinschaft sieht in solchen Vorgängen eine zunehmende Verzahnung von Cyber-Angriffen mit konventionellen Interessengegensätzen und staatlichen Konflikten in der Region. Die Fälle zeigen auch, dass Server und Kommunikationsplattformen, die oft in militärischen oder Regierungsumgebungen zum Einsatz kommen, bevorzugte Ziele sind, weil die kompromittierten Daten besonders wertvoll sind. Sicherheitslösungen müssen daher nicht nur Schwachstellen schnellstmöglich patchen, sondern auch in der Lage sein, verdächtige Aktivitäten wie unautorisierte Zugriffe oder ungewöhnliches Netzwerkverhalten frühzeitig zu erkennen.

Für Betreiber von Output Messenger und vergleichbaren Enterprise-Kommunikationslösungen bedeutet der Angriff eine Mahnung, ihre Produkte nicht nur sicherheitsorientiert zu entwickeln, sondern auch transparent und umfassend über bekannte Schwachstellen zu informieren. Die Sicherheit in solchen Plattformen ist kein statisches Ziel, sondern ein dynamischer Prozess, der eng mit der Entwicklung neuer Angriffstechniken und geopolitischer Entwicklungen verbunden ist. Abschließend lässt sich festhalten, dass die Nutzung von Zero-Day-Exploits durch fortgeschrittene Hackergruppen wie Marbled Dust eine deutliche Steigerung in der Cyberbedrohungslandschaft darstellt. Besonders die Kombination von Social-Engineering-Methoden, technischer Finesse und geopolitischer Zielsetzung macht solche Angriffe hochgefährlich. Unternehmen und staatliche Institutionen im Nahen Osten und darüber hinaus sind gefordert, ihre Cyberabwehrstrategien anzupassen und verstärkt in Monitoring, Schulungen und proaktives Sicherheitsmanagement zu investieren.

Das Beispiel des ausgenutzten Output Messenger Zero-Day zeigt eindrücklich, wie Cyberangriffe zunehmend komplexer, vielseitiger und zielgerichteter werden. Nur durch eine ganzheitliche Sicherheitspolitik, die Schwachstellenmanagement, User Awareness und schnelle Reaktionsmechanismen miteinander verbindet, kann diesen modernen Bedrohungen begegnet werden.