Moderne Sicherheitsteams in Security Operations Centers (SOC) stehen vor einem fundamentalen Wandel. Angesichts immer raffinierterer Angriffe reichen traditionelle Sicherheitsinstrumente, die vor allem auf Endpunktüberwachung und signaturbasierte Erkennung setzen, zunehmend nicht mehr aus. Hacker und Advanced Persistent Threats (APTs) haben ihre Fähigkeiten verbessert, die Abwehrmechanismen zu umgehen, insbesondere wenn diese anhand bekannter Muster und bekannter Schadsoftware arbeiten. Die Folge ist eine wachsende Verbreitung der sogenannten "unsichtbaren Eindringlinge", die lange unentdeckt bleiben und immensen Schaden anrichten können. Vor diesem Hintergrund gewinnen Network Detection and Response (NDR)-Lösungen massiv an Bedeutung und verändern die Strategien von SOC-Teams grundlegend.

Die Problematik der nicht erkannten Netzwerkbedrohungen manifestiert sich häufig in der langwierigen Zeitspanne zwischen einer Kompromittierung und deren Entdeckung. Studien zeigen, dass Angreifer im Median oft über drei Wochen hinweg unentdeckt im Netzwerk agieren. In manchen Fällen dauern solche verdeckten Aktivitäten sogar Monate oder Jahre an. Währenddessen durchsuchen sie das Netzwerk, entwenden sensible Daten, bauen Hintertüren ein und verschaffen sich dauerhaften Zugriff – all das, ohne ein einziges Alarmzeichen auf bestehenden Sicherheitsdashboards zu hinterlassen. Die Ursachen für das Versagen traditioneller Lösungen liegen tief in der Arbeitsweise moderner Angreifer.

Viele nutzen sogenannte Living-off-the-Land-Techniken, bei denen legitime Systemwerkzeuge wie PowerShell dazu verwendet werden, bösartige Aktivitäten einzuschleusen und auszuführen. Dieses Vorgehen erlaubt es ihnen, ohne den Einsatz klassischer Malware und ohne auffällige Verhaltensänderungen auf Endgeräten ihre Ziele zu erreichen. Die Bewegung erfolgt mithilfe gestohlener, aber legitimer Zugangsdaten, oft über verschlüsselte Kommunikationskanäle und synchronisiert mit regulären Arbeitsprozessen, um keine Aufmerksamkeit auf sich zu ziehen. Zudem bauen sie auf das Vertrauen bestehender Systembeziehungen auf, was eine Erkennung durch signaturbasierte und endpoint-orientierte Tools stark erschwert. Vor diesem Hintergrund ist Network Detection and Response nicht nur eine Ergänzung zum bestehenden Sicherheits-Stack, sondern eine notwendige Evolution.

NDR-Lösungen erlauben die umfassende Analyse roher Netzwerkdaten und Metadaten, um verborgene Angriffsversuche zu identifizieren, die mit herkömmlichen Mitteln oft durchrutschen. Anders als bei älteren Netzwerksicherheitslösungen, die auf signierten Bedrohungen basieren, arbeitet NDR mit einem mehrstufigen Analyseansatz: Verhaltensanalysen erfassen anormale Muster im Netzwerkverkehr, Machine-Learning-Modelle definieren Baselines und entdecken Abweichungen, Protokollanalysen interpretieren den Datenverkehr kontextbezogen, und die Integration von Bedrohungsinformationen ermöglicht die schnelle Identifizierung bekannter bösartiger Aktivitäten. Der Antwortmechanismus ist ebenso essenziell. NDR-Systeme liefern nicht nur detaillierte forensische Daten, die Analysten bei der Ursachenermittlung und der Eindämmung unterstützen, sondern verfügen häufig über automatisierte oder halbautomatisierte Maßnahmen, die eine rasche Reaktion auf entdeckte Vorfälle erlauben. Diese Kombination aus Erkennung und Reaktion minimiert Folgeschäden und verkürzt die Zeit zur Aufarbeitung von Vorfällen erheblich.

Ein zentraler Grund, warum SOC-Teams verstärkt auf NDR setzen, liegt in der enormen Ausweitung und Diversifizierung der Angriffsflächen moderner Unternehmen. Die Cloud-Adaption, der Einsatz von Containern, die Verbreitung von IoT-Geräten sowie hybride Arbeitsmodelle haben die IT-Landschaft komplexer gemacht. Dabei entsteht ein besonderer Fokus auf den sogenannten East-West-Verkehr – also auf die Netzwerkkommunikation zwischen Systemen innerhalb des Unternehmensnetzwerks –, der oft außerhalb traditioneller Schutzzonen verläuft und daher von perimeterbasierten Lösungen kaum erfasst wird. NDR sorgt für eine einheitliche Sicht über verteilte, hybride Umgebungen hinweg, indem es lokale, Cloud- und Multi-Cloud-Architekturen unter einem analytischen Dach verbindet. Die wachsende Verschlüsselung des Datenverkehrs stellt eine weitere Herausforderung dar.

Über 90 Prozent des Web-Traffics sind mittlerweile verschlüsselt, wodurch klassische Inspektionsmechanismen, die auf das Entschlüsseln des Datenstroms setzen, vor massive Probleme gestellt werden. Moderne NDR-Systeme gehen hier einen innovativen Weg, indem sie verschlüsselte Verbindungen anhand von Metadaten, JA3/JA3S-Fingerabdrücken und anderen passiven Analysen überwachen, ohne den Datenstrom zu entschlüsseln. Dadurch ermöglichen sie eine tiefe Einsicht in den Verkehr, ohne Kundendaten oder Geschäftsgeheimnisse preiszugeben und gleichzeitig datenschutzrechtliche Vorgaben zu erfüllen. Zudem ist die Vielfalt an vernetzten Geräten enorm gestiegen. Vom IoT-Sensor über industrielle Steuerungssysteme bis zu mobilen Endgeräten – viele dieser Geräte lassen sich nicht oder nur mit großem Aufwand mit agentenbasierter Sicherheit ausstatten.

Die agentenlose Arbeitsweise von NDR ist hier ein entscheidender Vorteil, da sie auch in solchen heterogenen Umgebungen umfassende Sichtbarkeit erzeugt und Schwachstellen effektiv schließt. Ein weiterer wesentlicher Faktor für die Verbreitung von NDR ist der globale Fachkräftemangel im Cybersecurity-Bereich. Mit Millionen unbesetzten Stellen weltweit sind Sicherheitsteams überfordert, was zu erhöhter Alarmmüdigkeit und längeren Reaktionszeiten führen kann. NDR verschafft Abhilfe, indem es qualitativ hochwertige Alarme mit reichhaltigem Kontext liefert, die Ermittlungen beschleunigen und die Belastung der Analysten reduzieren. Das Konsolidieren zusammenhängender Ereignisse und Sequenzanalysen unterstützt die Teams dabei, Angriffe ganzheitlich zu verstehen und effizient zu bearbeiten.

Nicht zuletzt nehmen auch gesetzliche und regulatorische Anforderungen immer weiter zu. Vorschriften wie die Datenschutz-Grundverordnung (DSGVO), das Netzwerk- und Informationssystemsicherheitsgesetz (NIS2) oder branchenspezifische Regelwerke verlangen schnelle Meldungen von Sicherheitsverletzungen und umfängliche Nachweise. NDR-Lösungen stellen umfassende Audit-Trails, exakte forensische Daten und aussagekräftige Beweise bereit, die Unternehmen nicht nur bei der Compliance unterstützen, sondern auch bei der genauen Bewertung und endgültigen Behebung von Sicherheitsvorfällen. Die Zukunft von Network Detection and Response zeigt eine klare Tendenz zur Integration und Weiterentwicklung. Cloud-native Architekturen ermöglichen die nahtlose Überwachung verstreuter und komplexer Umgebungen und gewährleisten Skalierbarkeit.

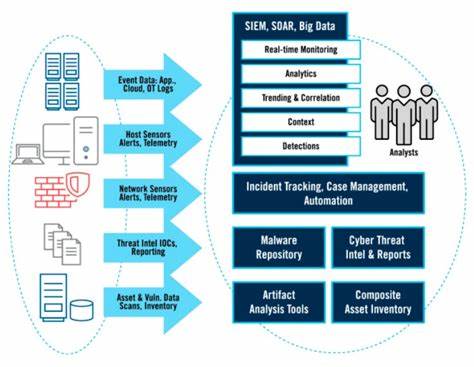

Die Einbindung in Security Orchestration, Automation and Response (SOAR)-Plattformen sorgt für automatisierte, einheitliche Abläufe und höhere Reaktionsgeschwindigkeiten. Gleichzeitig treiben offene Schnittstellen und modulare Designs die Vernetzung von NDR mit anderen Sicherheitstechnologien voran und ermöglichen proaktives Threat Hunting sowie kontinuierliches Lernen aus Bedrohungsdaten. Für Security Operations Center bedeutet diese Entwicklung den Wandel vom reaktiven Monitoring hin zu einer proaktiven, ganzheitlichen Sicherheitssicht. Die Netzwerkkommunikation bleibt die verlässlichste Quelle eindringlicher Beweise im Kampf gegen Angreifer, deren Hauptstrategie häufig auf Täuschung und Verschleierung basiert. Der Netzwerkverkehr lügt nicht – und genau dieses Prinzip macht NDR zu einem unverzichtbaren Instrument moderner Cybersicherheit.

Unternehmen, die ernsthaft daran interessiert sind, ihre Sicherheitslage nachhaltig zu verbessern, erkennen, dass eine Kombination aus unterschiedlichen Technologien notwendig ist. Für Endpoint Detection and Response (EDR) etwa bleibt ihr Platz neben NDR bestehen, da sie auf Prozessebene ansetzen. Doch gerade die Beobachtung der Netzwerkkommunikation öffnet neue, bisher ungenutzte Perspektiven auf Angreiferbewegungen und hilft, auch die raffiniertesten Bedrohungen aufzudecken. In einer Ära, in der Angriffsflächen immer größer und Angreifer immer intelligenter werden, bietet Network Detection and Response Sicherheitsverantwortlichen hohe Transparenz und robuste Verteidigungsmöglichkeiten. Dieses Zusammenspiel von Technologie, Automatisierung und analytischem Können wird weiterhin zur Säule moderner Cybersicherheitsarchitekturen avancieren und SOC-Teams befähigen, der ständig wachsenden Bedrohungslage einen Schritt voraus zu bleiben.

Anbieter wie Corelight, basierend auf der offenen Zeek-Netzwerkmonitoring-Plattform, setzen diese Prinzipien in praktische Lösungen um, die von Unternehmen unterschiedlichster Größe und Branche eingesetzt werden, um eine maximale Netzwerktransparenz zu gewährleisten und der Bedrohungslage effektiv entgegenzutreten. Das Konzept ist klar: Sicherheitsexperten benötigen umfassende, kontextbasierte Einsichten, um Angriffe schnell zu erkennen und mit gezielten Maßnahmen zu bekämpfen. Zusammenfassend können SOC-Teams, die ihre Schutzmechanismen um NDR erweitern, den Kreis der unsichtbaren Angreifer durchbrechen, die komplexen Herausforderungen heutiger digitaler Infrastrukturen meistern und den Anforderungen einer sich kontinuierlich verschärfenden Sicherheitslandschaft gelassener begegnen. Angesichts dieser Entwicklung ist es nicht verwunderlich, dass immer mehr führende Sicherheitsteams weltweit konsequent auf Network Detection and Response setzen – als entscheidenden Baustein auf dem Weg zu einer resilienteren und transparenten Cybersicherheitsstrategie.