Im Zeitalter der digitalen Vernetzung gewinnen Datenschutz und Sicherheit immer mehr an Bedeutung. Insbesondere die IP-Adresse eines Geräts ist ein wesentliches Element, das Rückschlüsse auf den Nutzer und seinen Standort zulässt. Eine ungeschützte IP-Adresse kann von Angreifern, Überwachungsstellen oder Werbetreibenden genutzt werden, um das Verhalten eines Nutzers zu verfolgen oder gar Angriffe durchzuführen. Daher ist die Verschlüsselung und Verschleierung von IP-Adressen zu einem zentralen Thema im Bereich der Netzwerksicherheit und des Schutzes der Privatsphäre geworden. Doch was bedeutet es eigentlich, eine IP-Adresse zu verschlüsseln oder zu verschleiern? Grundsätzlich geht es darum, die ursprüngliche IP-Adresse so zu verbergen oder zu verändern, dass Dritte nicht mehr ohne Weiteres feststellen können, welche Adresse tatsächlich genutzt wird.

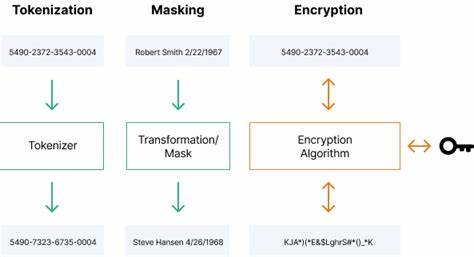

Dies kann entweder durch direkte Verschlüsselung erfolgen, bei der die IP-Adresse in eine verschlüsselte Form umgewandelt wird, oder durch verschiedene Formen der Obfuskation, also der absichtlichen Verschleierung, die das direkte Erkennen erschwert. Eine der bekanntesten Methoden zur Verschleierung der IP-Adresse ist die Nutzung von Virtual Private Networks (VPNs). VPNs verbinden den Nutzer über einen verschlüsselten Tunnel mit einem fremden Server und lassen aus Sicht des Internets nur die IP-Adresse dieses Servers erkennen. Dabei wird die echte IP-Adresse vollständig verborgen. Allerdings kann die Qualität und Sicherheit eines VPN-Dienstes stark variieren.

Hochwertige VPNs nutzen starke Verschlüsselungsprotokolle wie OpenVPN, WireGuard oder IKEv2, um sicherzustellen, dass sowohl die Verbindung geschützt ist als auch keine IP-Daten an Dritte gelangen. Neben VPNs hat sich auch die Verwendung von Proxy-Servern etabliert. Diese fungieren als Vermittler zwischen dem Nutzer und dem Internet. Die IP-Adresse des Nutzers wird im ersten Schritt durch den Proxy verdeckt und durch dessen Adresse ersetzt. Allerdings bieten Proxys oft keine Verschlüsselung der Daten, weshalb ihre Sicherheit und Datenschutzwirkung deutlich geringer ist als bei VPNs.

Eine weitere innovative Lösung zur IP-Adressverschleierung ist der Einsatz von sogenannten Onion-Routing-Netzwerken wie Tor. Hierbei werden Verbindungen über mehrere verschlüsselte Knotenpunkte geleitet, welche die IP-Adresse stufenweise verschleiern und so einem Tracking erschweren. Diese Technik ist besonders bei Menschenrechtsaktivisten, Journalisten und Personen, die in Überwachungszonen leben, beliebt, da sie ein sehr hohes Maß an Anonymität bieten kann. Gleichzeitig ist die Nutzung von Tor jedoch häufig mit langsameren Verbindungen und potenziellen Restriktionen bei bestimmten Diensten verbunden. Neuere Ansätze setzen auf direkte Verschlüsselungstechniken von IP-Paketen.

Hierbei wird die IP-Adresse selbst in den Datenpaketen verschlüsselt, während die Routing-Funktionalität erhalten bleibt. Protokolle wie IPsec ermöglichen es, IP-Daten zwischen Endpunkten sicher zu übertragen, indem sie nicht nur die Nutzdaten, sondern auch die Metadaten schützen. Dies führt dazu, dass Angreifer selbst bei Abhören der Datenübertragung nur verschlüsselte Adressinformationen erhalten. Allerdings kann die direkte Verschlüsselung der IP-Adresse in komplexen Netzwerken technische Herausforderungen mit sich bringen, da Router und andere Netzwerkgeräte immer noch in der Lage sein müssen, die Pakete zu ihrem Ziel zu leiten. Eine ergänzende Methode ist die sogenannte IP-Adressspaltung oder Fragmentierung.

Dabei wird die IP-Adresse in mehrere Teile aufgeteilt und über unterschiedliche Pakete oder Zeitpunkte übertragen, um die Erkennung zu erschweren. Diese Technik kann als zusätzliche Obfuskation dienen, ist aber meist eher ergänzend und wird selten als alleinige Verschleierungsmethode eingesetzt. Im Kontext moderner Internetdienste gewinnt auch die Idee der selbstverschlüsselnden IP-Adressen zunehmend an Bedeutung. Dabei handelt es sich um Adressen, deren Identität und Nutzungsrechte kryptographisch abgesichert sind. Dies kann etwa mit Public-Key-Kryptographie erfolgen, sodass nur autorisierte Nutzer die Adresse verwenden können.

Dieses Prinzip findet sich etwa in Ansätzen wie „Encrypted DNS“ oder neueren Routing-Protokollen, die verstärkte Sicherheit und Schutz vor IP-basierter Zensur ermöglichen. Neben den technischen Methoden ist auch die rechtliche und ethische Betrachtung wichtig. Sicherheitsmaßnahmen zur Verschleierung von IP-Adressen dienen dem Schutz der Privatsphäre und der Freiheit im Internet. Jedoch können dieselben Techniken auch missbraucht werden, etwa zur Verschleierung von Cyberkriminalität. Daher ist es entscheidend, Sicherheitsmaßnahmen immer in einem ausgewogenen Kontext aus Datenschutz und Compliance zu betrachten.

Die Aufnahme von Verschlüsselungs- und Obfuskationsmethoden für IP-Adressen in den alltäglichen Schutz ist unumgänglich geworden, denn immer mehr persönliche und sensible Daten werden online übertragen. Nutzer sollten sich nicht allein auf einzelne Lösungen verlassen, sondern eine Kombination unterschiedlicher Verfahren einsetzen. Dazu gehört die Wahl eines vertrauenswürdigen VPN-Anbieters, die Nutzung von Tor für besonders sensible Kommunikation und das Bewusstsein für die Grenzen der jeweiligen Technik. Denn keine Methode bietet eine hundertprozentige Sicherheit – die kontinuierliche Weiterentwicklung von Sicherheitsstandards und Protokollen ist daher essenziell. Darüber hinaus entwickeln Forscher und Entwickler ständig neue Verfahren, die Verschlüsselung und Verschleierung von IP-Adressen noch effektiver und gleichzeitig effizienter gestalten sollen.