In der digitalen Welt von heute sind Cyberbedrohungen allgegenwärtig. Eines der jüngsten und besonders heimtückischen Schadprogramme, das zunehmend von Experten beobachtet wird, ist die Malware Webrat. Diese Software hat sich als äußerst raffiniert erwiesen und gefährdet die Privatsphäre von Anwendern, indem sie unter anderem Webcams ausspioniert, Accounts kapert und sensible Kryptowallet-Daten stiehlt. Ihre Verbreitung unter dem Deckmantel von Cheat-Programmen für beliebte Onlinespiele macht sie besonders gefährlich, da sie gezielt Nutzer anspricht, die sich über legitime Kanäle wie YouTube oder GitHub Zugang zu vermeintlichen Hilfsmitteln verschaffen wollen. Die Entstehungsgeschichte von Webrat lässt sich auf Anfang 2025 zurückverfolgen, als erste Versionen unter verschiedenen Namen, darunter auch SalatStealer, auftauchten.

Experten meldeten bereits früh Anzeichen einer neuartigen Malware, die weit über die üblichen Schadfunktionen hinausgeht. Im Gegensatz zu vielen herkömmlichen Schadprogrammen bietet Webrat eine breite Palette an Funktionen, die es Angreifern erlauben, fast uneingeschränkten Zugriff auf die Geräte der Opfer zu gewinnen. Besonders besorgniserregend ist die Fähigkeit von Webrat, nicht nur Daten zu stehlen, sondern auch aktiv Überwachungsmaßnahmen durchzuführen. So ist es der Malware möglich, über die Webcam des Nutzers Echtzeitvideos zu übertragen. Unterstützt wird diese Funktion durch den Einsatz bekannter Komponenten wie ffmpeg und DirectShow, womit Video-Streams mit spezifischen Parametern erfasst und an die Kontrollplattform weitergeleitet werden.

Gleiches gilt für eine Mikrofon-Ausspähfunktion, die Tonaufnahmen von Nutzerumgebungen ermöglicht. Diese invasiven Überwachungsmaßnahmen fallen unter eine besonders schwere Form der Verletzung der Privatsphäre und haben weitreichende Konsequenzen für die Betroffenen. Webrat agiert durch mehrere Schadmodule, die jeweils auf unterschiedliche Aufgaben spezialisiert sind. Neben der Überwachung ist vor allem der Diebstahl von Account-Daten eine zentrale Funktion. Die Malware richtet sich gezielt gegen populäre Plattformen wie Steam, Discord und Telegram, die eine große Nutzerbasis besitzen und häufig für Gaming sowie Kommunikation genutzt werden.

Das Vorgehen erinnert an einen sogenannten Stealer, der Daten aus Browsern extrahiert, darunter gespeicherte Passwörter, Cookies und Session-Tokens. So können Angreifer sich über die entwendeten Informationen unbemerkt in Benutzerkonten einloggen und diese missbrauchen. Darüber hinaus konzentriert sich Webrat auf den Diebstahl von Kryptowallet-Daten, was angesichts der zunehmenden Verbreitung digitaler Währungen besonders gefährlich ist. Kryptowallets enthalten sensible Schlüssel und tragen direkt zum Eigentum der Opfer bei, sodass ein erfolgreicher Angriff zu erheblichen finanziellen Verlusten führen kann. Der Diebstahl erfolgt dabei häufig durch das Abgreifen von gespeicherten privaten Schlüsseln oder Authentifizierungsdaten, die Webrat mithilfe seiner Schadmodule aufspürt.

Die Verbreitungsmethoden der Malware sind clever und nutzen bekannte soziale Mechanismen aus. Häufig tarnt sich Webrat als Cheat-Software für beliebte Spiele wie Rust, Counter-Strike oder Roblox, um insbesondere die Gaming-Community anzusprechen. Auch vermeintliche „Fixes“ für in bestimmten Regionen blockierte Anwendungen wie Discord werden genutzt, um das Vertrauen der Nutzer zu gewinnen. Die Täter platzieren ihre schädlichen Programme auf Plattformen wie YouTube, wo sie Video-Tutorials veröffentlichen, die eine scheinbar einfache Installation demonstrieren. Die Ergänzung durch passwortgeschützte Archive erhöht zusätzlich die Barriere gegen eine direkte Erkennung durch Sicherheitssoftware.

Auch die Distribution über Entwicklerplattformen wie GitHub ist Teil der Strategie, denn dort können schädliche Tools als legitime Anwendungen getarnt hochgeladen werden. Einige enthalten tatsächlich Funktionen, die das Vertrauen der Nutzer fördern, während andere im Hintergrund bösartige Komponenten enthalten. Dieses Vorgehen erschwert die Erkennung und bekämpfung der Malware erheblich und hilft den Angreifern, ihre Reichweite zu vergrößern. Technisch gesehen installiert sich Webrat in versteckten Ordnern innerhalb typischer Systempfade wie %localappdata% oder %programfiles%. Es verwendet dabei zufällige Prozessnamen und verankert sich über den Windows-Registry-Eintrag „Run“ sowie den Task Scheduler.

Oft versucht die Malware sogar, mehrere Instanzen zu installieren, um eine Entfernung zu erschweren. Interessant ist auch die Nutzung eines untypischen Ausführungsdateipfads, der eine Assoziation mit legitimen Systemprozessen vortäuschen soll. So tarnen sich die ausführbaren Dateien beispielsweise unter Namen wie NisSrv.exe und agieren aus Verzeichnissen, die normalerweise nicht für solche Dateien vorgesehen sind. Die Malware legt auf der infizierten Maschine eine Vielzahl an Daten ab, die später von den Angreifern ausgewertet werden.

Dazu gehören unter anderem detaillierte Hardwareinformationen, Screenshot-Aufnahmen des Bildschirms in regelmäßigen Abständen, Logdateien von Browsern, gespeicherte Passwörter, Cookie-Daten und sogar Informationen zu Browser-Erweiterungen. Selbst Schlüssel für Discord- oder Steam-Sessions werden automatisch erfasst. Mit dieser Fülle an Informationen sind Angreifer in der Lage, nicht nur Konten zu übernehmen, sondern auch gezielt Identitätsdiebstahl, Erpressung oder andere Formen von Cyberkriminalität durchzuführen. Eine weitere bemerkenswerte technische Komponente ist der integrierte Keylogger. Dieser zeichnet nicht nur alle Tastatureingaben inklusive Spezialtasten wie Strg, Shift oder Caps Lock auf, sondern verfolgt auch das jeweils aktive Fenster, um den Kontext der Eingaben nachzuvollziehen.

Solche Informationen sind extrem wertvoll für Angreifer, da sie zum Beispiel Zugangsdaten, private Nachrichten oder andere sensible Eingaben erfassen können. Die gesammelten Daten werden in temporären Verzeichnissen abgelegt und regelmäßig an die Kontrollinstanz übertragen. Zur Steuerung der Malware stellt das Webrat-Entwicklerteam eine Weboberfläche bereit, über die Angreifer komfortabel alle infizierten Geräte verwalten können. Über diese Plattform lassen sich Abonnements für den Malwareservice aktivieren oder verlängern. Zudem gibt es einen integrierten Builder, der es ermöglicht, individuelle Versionen der Malware mit unterschiedlichen Features zu erstellen.

Dies erleichtert die Anpassung der Schadsoftware an spezielle Angriffsszenarien oder Zielgruppen. Die Kombinationsmöglichkeit der Funktionen macht Webrat besonders gefährlich. So ist es nicht nur ein einfacher Stealer oder Keylogger, sondern ein vollwertiges Remote Access Tool (RAT), das nahezu uneingeschränkten Zugriff auf die infizierte Maschine gewährt. Funktionen wie Proxy-Server, Datei-Exfiltration, versteckter Desktop-Zugriff sowie das Streamen des Bildschirms in Echtzeit steigern den Angriffs- und Erpressungswert der Malware erheblich. Für Privatanwender und Unternehmen gleichermaßen stellt Webrat eine ernstzunehmende Bedrohung dar.

Die Praxis zeigt, dass sich vor allem unerfahrene Nutzer, die auf vermeintliche Cheats oder kostenlose Programme online vertrauen, oft leichtfertig infizieren. In der Folge drohen nicht nur finanzielle Verluste durch den Diebstahl von Kryptowährungen, sondern auch der Verlust von Zugangsdaten, Verletzung der Privatsphäre sowie potenzielle persönliche Bedrohungen durch beispielsweise Swatting-Vorfälle. Schutzmaßnahmen gegen Webrat basieren vor allem auf einem bewussten und vorsichtigen Verhalten im Netz. Nutzer sollten keine Anwendungen aus unbekannten oder ungesicherten Quellen herunterladen, insbesondere nicht solche, die sich als Cheats oder Patches tarnen. Sicherheitssoftware muss auf dem neuesten Stand gehalten und regelmäßige Systemscans durchgeführt werden.

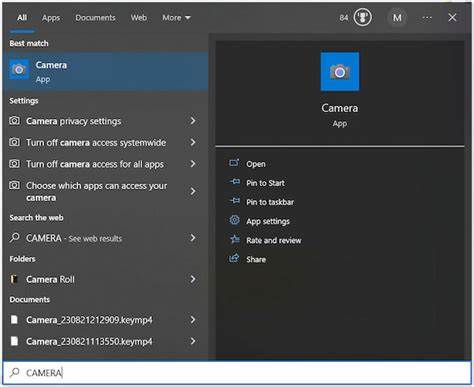

Auch das regelmäßige Ändern von Passwörtern und die Verwendung von Multifaktor-Authentifizierung schützen vor dem Missbrauch gestohlener Anmeldedaten. Darüber hinaus empfehlen Experten, den Zugriff auf Webcams und Mikrofone streng zu kontrollieren und gegebenenfalls die entsprechenden Geräte physisch zu deaktivieren, wenn sie nicht benötigt werden. Regelmäßige Updates des Betriebssystems und der installierten Programme schließen zudem bekannte Sicherheitslücken, die von Malware ausgenutzt werden könnten. Zusammenfassend illustriert die Bedrohung durch Webrat eindrücklich die Herausforderungen der modernen Cyberkriminalität. Die Kombination aus Tarnung, vielseitigen Schadfunktionen und professionellen Vertriebsstrukturen erschwert die Abwehr erheblich.

Im Kampf gegen solche Malware sind Aufklärung, technische Vorsorge und ein verantwortungsbewusster Umgang mit digitalen Ressourcen essenziell, um langfristig Sicherheit im Internet zu gewährleisten und die Privatsphäre zu schützen.