Im digitalen Zeitalter ist die Cybersicherheit zu einem der wichtigsten Themen für Regierungen, Unternehmen und Privatpersonen geworden. Die immer raffinierteren Methoden von Cyberkriminellen erfordern kontinuierliche Wachsamkeit und innovative Gegenmaßnahmen. Eine aktuelle Bedrohung, die weltweit Aufmerksamkeit erregt hat, stammt von Russland aus und involviert eine neue Malware namens LOSTKEYS, die von der hackergruppe COLDRIVER über eine ausgeklügelte Social-Engineering-Taktik mit gefälschten ClickFix-CAPTCHA-Seiten verbreitet wird. Diese Angriffsmethode zeigt eindrucksvoll, wie Cyberkriminelle legitime Sicherheitsmechanismen wie CAPTCHAs missbrauchen, um das Vertrauen der Opfer zu gewinnen und sie zur Ausführung schädlicher Befehle zu bringen. Die Cyberangriffe richten sich vornehmlich gegen hochkarätige Ziele, darunter aktuelle und ehemalige Berater westlicher Regierungen und Militärs, Journalisten, Think-Tanks und humanitäre Organisationen sowie Personen mit Verbindungen zur Ukraine.

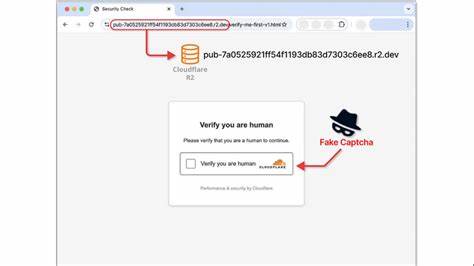

Durch die Verbreitung von LOSTKEYS setzen die Angreifer ihre Spionageaktivitäten auf ein neues Niveau, nachdem sie zuvor vor allem auf Phishing-Kampagnen zur Anmeldedatenbeschaffung gesetzt hatten. COLDRIVER, auch unter den Namen Callisto, Star Blizzard und UNC4057 bekannt, gilt als äußerst erfahrene und anpassungsfähige Bedrohungsgruppe, deren Fokus inzwischen auch auf der gezielten Verteilung von Malware auf kompromittierte Systeme liegt. Die neueste Kampagne nutzt eine so genannte ClickFix-Technik, bei der eine gefälschte CAPTCHA-Prüfung den Benutzer dazu verleitet, einen PowerShell-Befehl über die Windows-Ausführen-Funktion einzufügen und auszuführen. Dies ist eine besonders perfide Form von Social Engineering, da der Nutzer hier aktiv in den Infektionsprozess eingebunden wird, ohne sich dessen Gefährlichkeit bewusst zu sein. Der auszuführende PowerShell-Befehl lädt zunächst eine Downloader-Komponente von einem entfernten Server, die anschließend den weiterführenden Schadcode – LOSTKEYS – auf das System bringt.

Um einer Entdeckung durch Sicherheitssoftware in virtuellen Maschinen zu entgehen, enthält das Verfahren spezielle Checks, die eine Ausführung in Testumgebungen zu verhindern versuchen. LOSTKEYS zeichnet sich durch seine Fähigkeit aus, gezielt Daten von dem betroffenen Computer zu stehlen, darunter Systeminformationen, laufende Prozesse und Dateien mit spezifischen Erweiterungen. Diese gezielte Datenexfiltration erlaubt es den Angreifern, ein umfassendes Bild der kompromittierten Systeme zu erhalten, um ihre Spionageaktivitäten weiter zu optimieren. Ein bemerkenswertes Merkmal der Malware ist, dass für jeden Infektionsvorgang einzigartige Identifikatoren und Verschlüsselungsschlüssel verwendet werden, die den Zugriff auf nachfolgende Schadsoftware-Phasen absichern und verhindern sollen, dass Sicherheitsforscher die gesamte Angriffskette nachvollziehen können. Bereits im Dezember 2023 entdeckte Google Bedrohungsforscher Spuren der LOSTKEYS-Malware, welche damals noch als bösartige Binärdateien getarnt waren, die mit der Open-Source-Untersuchungsplattform Maltego in Verbindung gebracht wurden.

Ob diese frühen Varianten mit der aktuellen COLDRIVER-Kampagne verbunden sind, bleibt unklar, zeigt aber die lange Entwicklungsphase der Malware. Der Einsatz von gefälschten CAPTCHAs und Social-Engineering-Tricks wie ClickFix ist nicht auf diese eine Attacke beschränkt. Verschiedene andere Bedrohungsakteure nutzen diese Methode, um unterschiedliche Malwarefamilien wie den Banktrojaner Lampion oder den macOS-Informationsdieb Atomic Stealer zu verbreiten. Dabei werden oftmals ZIP-Dateianhänge in Phishing-Mails verteilt, die auf gefälschte Landingpages weiterleiten. Besonders die mehrstufigen und fragmentierten Infektionsprozesse von Lampion erschweren eine Erkennung, da einzelne Schritte für sich genommen harmlos wirken können und nur im Zusammenspiel den Angriff verdeutlichen.

Auffällig ist auch die Kombination der ClickFix-Taktik mit EtherHiding, bei der Blockchain-Technologien aus der Binance Smart Chain (BSC) genutzt werden, um den nächsten Schadcode zu verbergen. Beispielsweise fordert ein gefälschtes CAPTCHA den Nutzer auf, unter macOS Terminal-Befehle einzufügen, die eine weitere schädliche Komponente auslösen. Die großflächige Verbreitung über etwa 2.800 kompromittierte Websites zeigt die Dimensionen, die solche Angriffe inzwischen angenommen haben. Diese so genannte MacReaper-Kampagne nutzt eine Kombination aus obfuskiertem JavaScript, mehreren iframes und blockchainbasierten Kommandoinfrastrukturen, um möglichst viele Systeme zu infizieren und die Nachverfolgung zu erschweren.

Für IT-Sicherheitsverantwortliche und Nutzer ergeben sich dadurch erhebliche Herausforderungen. Insbesondere die Tatsache, dass Nutzer aktiv zur Ausführung von Befehlen aufgefordert werden, macht es notwendig Aufklärungskampagnen zu verstärken und Sicherheitsrichtlinien zu überarbeiten. Der Schutz vor solchen komplexen Malware-Angriffen erfordert neben technischen Lösungen wie Endpoint-Schutzsoftware auch ein bewusstes Verhalten der Anwender sowie eine ständige Weiterentwicklung von Detektionstechnologien. Die gezielte Natur der Angriffe mit LOSTKEYS zeigt, dass die Angreifer vor allem auf ausgesuchte Opfergruppen abzielen, die über sensible Informationen und Einfluss verfügen. Ein systematischer Schutz dieser kritischen Personen innerhalb von Organisationen ist daher essenziell, um den Schaden gering zu halten.

Die enge Beobachtung aktueller Bedrohungsakteure und ihrer Methoden liefert wichtige Erkenntnisse, um proaktive Verteidigungsstrategien zu entwickeln. Auch die internationale Zusammenarbeit und der Austausch von Informationen können helfen, Angriffsmuster frühzeitig zu erkennen und geeignete Gegenmaßnahmen zu koordinieren. Abschließend verdeutlicht die Entwicklung rund um die ClickFix-Fake-CAPTCHA-Methoden und das LOSTKEYS-Malware-Projekt, wie Cyberkriminelle moderne Techniken mit psychologischen Tricks kombinieren, um ihre Opfer zu täuschen und Informationen zu stehlen. In einer zunehmend vernetzten und digitalisierten Welt ist ein umfassender Cyberabwehransatz unerlässlich, um solchen Bedrohungen erfolgreich zu begegnen und die digitale Souveränität zu wahren.