In den letzten Jahren hat die zunehmende Digitalisierung unserer Gesellschaft ebenso viele Chancen wie Risiken hervorgebracht. Besonders im Bereich der Cyberkriminalität sind die Angriffe immer perfider und komplexer geworden. Eine der verheerendsten Bedrohungen stellt das sogenannte Phishing dar. Dabei versuchen Kriminelle, über gefälschte Nachrichten sensible Informationen von ahnungslosen Nutzern zu erlangen. Das Phishing-as-a-Service-Modell (PhaaS) ist eine Entwicklung, die diese Bedrohung weiter eskalieren lässt.

Mit PhaaS können sogar technisch nicht versierte Kriminelle einfach und effizient großangelegte Angriffe durchführen. Ein prominentes Beispiel einer solchen Plattform ist unter dem Namen „Darcula“ bekannt geworden. Die Darcula-Gruppe betreibt eine hochentwickelte globale Operation, die es Betrügern ermöglicht, personalisierte Phishing-Kampagnen gegen eine Vielzahl von Zielen durchzuführen und so eine große Palette von Identitäts- und Finanzdaten abzugreifen. Die Geschichte von Darcula begann Mitte Dezember 2023, als zahlreiche Personen weltweit, darunter viele in Norwegen, ungewöhnliche Textnachrichten erhielten. Die Nachrichten behaupteten, dass Pakete in der örtlichen Postfiliale auf die Abholung warteten und weitere Angaben erforderlich seien, um die Zustellung zu ermöglichen.

Diese SMS, iMessage- oder RCS-Botschaften wirken oft glaubwürdig, da sie vermeintlich von bekannten Marken stammen. Die Einbindung vertrauenswürdiger Marken erhöht die Glaubwürdigkeit ungemein und veranlasst viele Empfänger dazu, die geforderten Informationen leichtfertig preiszugeben. Mit dem Anstieg von Smishing, also Phishing via SMS, stiegen auch die Erfolge dieser Betrugsmasche. Die Darcula-Operation zeichnet sich durch eine extrem ausgeklügelte technische Infrastruktur aus. Die Nachrichten wurden mit Hilfe von Software verschickt, die nicht einfach zu analysieren ist, da sie über mehrere Schutzmechanismen verfügt.

So wurde zum Beispiel erkannt, dass die Phishing-Links nur dann aufgerufen werden konnten, wenn sie von einem Mobilfunknetz stammten und nicht von einem regulären Internetanschluss eines Computers. Diese Maßnahme sorgte dafür, dass herkömmliche Sicherheitslösungen und Antivirenprogramme, die oft im Unternehmensnetzwerk oder zu Hause auf Computern eingesetzt werden, die Angriffe gar nicht erst registrieren konnten. Aufgrund der Einschränkung auf Mobilfunkgeräte erwies sich die Analyse der Angriffsmethoden als Herausforderung. Dennoch gelang es Sicherheitsexperten durch gezieltes Umgehen der Filter, etwa durch Nutzung von Mobilfunk-Hotspots, die Software hinter den Links aufzudecken und ihre Funktionsweise zu verstehen. Dabei wurde eine Messaging-Lösung namens Socket.

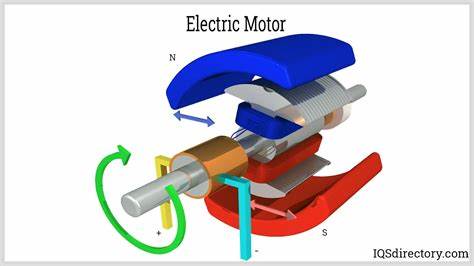

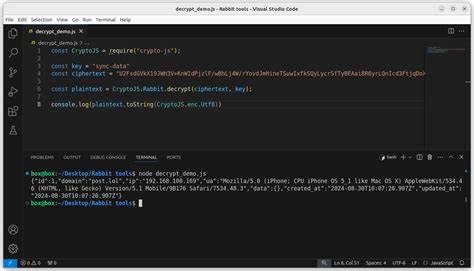

IO verwendet, die Echtzeitkommunikation ermöglichte. Diese Client-Server-Verbindung war verschlüsselt und realisierte eine weitere Schutzschicht gegen Sicherheitsforscher, die versuchen, durch Abfangen des Datenverkehrs die Angriffe zu enttarnen. Die Verschlüsselung, basierend auf dem Rabbit-Algorithmus, erfolgte auf der Client-Seite und zielte darauf ab, Nachrichten und übertragene Daten zu verstecken. Durch umsichtige Analyse des clientseitigen Codes gelang es den Forschern jedoch, die Verschlüsselung zu entschlüsseln und entschlüsselten Nachrichten in Echtzeit zu überwachen. Dabei wurde ein System mit sogenannten „Räumen“ entdeckt, welches einem Chatraum-ähnlichen Design entsprach.

Opferinformationen wurden sofort an einen Raum namens „admin“ übertragen, womit die Betreiber der Plattform alle eingegebenen Daten in Echtzeit einsehen konnten – von vollständigen Namen und Adressen bis hin zu Kreditkartendetails. Ein weiteres Puzzlestück war die Entdeckung des Namens „Darcula“ im Zusammenhang mit Logdaten einer Datenbank innerhalb der Software. Die Spur führte zu einer Gruppe auf dem Messaging-Dienst Telegram, die denselben Namen trug. Diese Gruppe bestand vor allem aus chinesischsprachigen Mitgliedern, die offen Einblicke in ihre Aktivitäten, Ausrüstung und Errungenschaften präsentierten. Bilder von Telefonen, SIM-Karten, Servern und anderen technischen Geräten zeugten von einem professionell organisierten Betrieb.

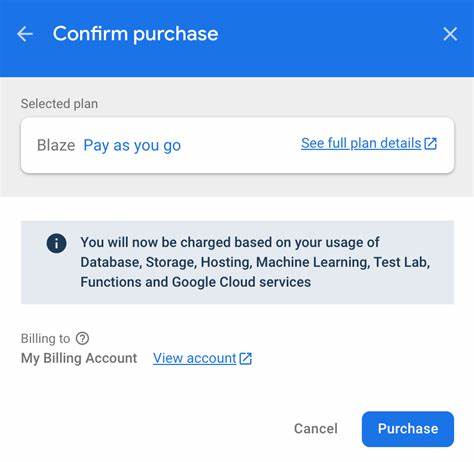

Die Mitglieder der Darcula-Gruppe prahlten nicht nur mit den erbeuteten Kreditkartendaten und Geldbeständen, sondern auch mit dem luxuriösen Lebensstil, den sie sich durch die betrügerischen Einnahmen ermöglich hatten. Die Telegram-Gruppe bot zudem eine zentrale Anlaufstelle für die Verbreitung und Nutzung der von ihnen entwickelten Phishing-Software „Magic Cat“. Die Installation und der Betrieb waren selbst für technisch weniger versierte Nutzer durch klare Anleitungen einfach umzusetzen. Die Software selbst verfügte über ein lizenzbasiertes System, ähnlich dem, das in kommerzieller Software zu finden ist. Interessanterweise beinhaltete „Magic Cat“ sogar einen eingebauten Lizenz- und Aktivierungsserver, womit kopierte Softwareversionen vom Betreiber selbst aktiviert werden konnten und eine Art Buchführung über alle Lizenznehmer möglich war.

Eine besondere Entdeckung während der Analyse des Magic Cat-Codes war das Vorhandensein einer möglichen Hintertür. Über bestimmte HTTP-Parameter konnten Funktionen ausgeführt werden, ohne dass eine gültige Anmeldung nötig war. Es bleibt unklar, ob es sich dabei um eine potenzielle Schwachstelle oder bewusst implementierte Hintertür handelte. Diese Funktion hätte im schlimmsten Fall Sicherheitsmechanismen der Betreiber außer Kraft setzen können. Das Ausmaß der Opfer, das durch Darcula betriebenes Phishing entstanden ist, ist enorm.

Die Forscher zählten bereits zu einem relativ frühen Zeitpunkt Hunderttausende Betroffene weltweit, die durch diese Betrugsmasche geschädigt wurden. Die globale Reichweite und professionelle Organisation zeigen exemplarisch auf, wie Cyberkriminalität heutzutage auf Grundlage moderner Technologien strukturiert und betrieben wird. Auf der Suche nach der echten Identität hinter Darcula führte die Spur die Experten in tiefere Ebenen der digitalen Welt. Durch Nutzung von Open-Source-Intelligence-Tools (OSINT) konnten Verknüpfungen zwischen Online-Profilen, Telefonnummern und E-Mail-Adressen herausgearbeitet werden, die auf eine reale Person oder zumindest eine enge Gruppe hindeuteten. Auch IP-Adressen, die von Cloud-Anbietern genutzt wurden, spielten eine Rolle bei der Rückverfolgung, wenngleich technische Maßnahmen wie VPNs die Ermittlungen erschwerten.

Dennoch gelang es durch geschickte Korrelation der Daten, einzelne Persönlichkeiten in Verbindung mit der Phishing-Software herzustellen. Die Kombination von westlichen und chinesischen Kommunikationsplattformen, etwa Gmail und QQ, verstärkte den Verdacht eines weltumspannenden Netzwerks mit Verbindungsknoten in mehreren Ländern. Die Aufarbeitung der Darcula-Fälle bietet wertvolle Einblicke in den professionellen Betrieb von Phishing-as-a-Service-Plattformen aller Art. Sie unterstreicht zugleich die Notwendigkeit eines gesamtgesellschaftlichen Wirkens gegen digitale Kriminalität. Bankinstitute, Mobilfunkanbieter, Technologiekonzerne, Sicherheitsforscher, strafverfolgende Behörden und die breite Öffentlichkeit müssen gemeinsam an Strategien arbeiten, um diese komplexen Bedrohungen einzudämmen.

Durch mediale Berichterstattung und öffentliche Sensibilisierung konnte ein erster Riss in die Dunkelheit dieser globalen Betrugswelt gebracht werden. Journalistische Aufklärung unterstützt Aufdeckung und Prävention gleichermaßen, indem sie Betroffene informiert und Verantwortliche unter Druck setzt. Es bleibt zu hoffen, dass solche Enthüllungen dazu beitragen, den Schutz vor Smishing-Angriffen und anderen Formen der Cyberkriminalität zu verbessern und letztlich die Täter aus dem Verborgenen ans Licht zu bringen. Die Geschichte von Darcula ist ein warnendes Beispiel dafür, wie technische Innovation sowohl Chancen als auch Risiken birgt. Die Weiterentwicklung von Phishing-Kits wie Magic Cat zeigt, dass auch im Bereich der Cyberkriminalität eine immer professionellere Infrastruktur entsteht.

Dennoch ist es möglich, durch stetige Forschung, Kooperation und Aufklärung diese Gefahren zu erkennen und zu bekämpfen. Die gemeinsame Anstrengung aller Beteiligten ist unerlässlich, um langfristig eine sichere digitale Zukunft zu gewährleisten.

![Full Stack Starter: building from scratch without frameworks [CodeMic]](/images/8D81757E-F517-4BB6-B467-693B5F334124)