Sichere Passwörter sind heutzutage wichtiger denn je. In einer Zeit, in der Cyberangriffe, Datenlecks und Identitätsdiebstahl zu täglichen Risiken gehören, ist die richtige Verwaltung von Passwörtern unerlässlich. Viele Menschen greifen dabei auf einfache oder wiederverwendete Passwörter zurück, was ihre Online-Konten leicht angreifbar macht. Eine unkonventionelle, aber dennoch effektive Methode zur Passwortsicherung ist das bewusste Aufschreiben der Passwörter. Diese Herangehensweise, die ursprünglich aus der Ecke der IT-Experten stammt, sorgt für eine bessere Organisation von komplexen und einzigartigen Passwörtern und erhöht somit die Sicherheit erheblich.

John Graham-Cumming, ein namhafter Informatiker und Blogger, hat bereits 2010 seine Ansichten zum Thema Passwortsicherheit in einem einflussreichen Blogbeitrag geteilt. Seine Überzeugung: Passwörter sollten nicht im digitalen Kopf, sondern physisch, handschriftlich notiert werden. Dabei empfiehlt er, diese Notizen sicher in der Brieftasche zu verwahren – einem Ort, den die meisten Menschen gut schützen und selten verlieren. Seine Überlegungen basieren auf der Erkenntnis, dass physische Sicherheit oft unterschätzt wird und beim Schutz vor digitalem Datenverlust eine wichtige Rolle spielt. Der Vorteil dieser Methode liegt auf der Hand.

Anstatt sich endlose Passwortkombinationen zu merken oder auf einfache und somit unsichere Passwörter zurückzugreifen, besitzen Nutzer eine übersichtliche, greifbare Übersicht über ihre diversen Zugänge. Durch die Verwendung jeweils unterschiedlicher Passwörter für verschiedene Websites wird ein Risiko vermieden, das besonders bei Datenlecks häufig auftritt: Sind bei einem Anbieter die Zugangsdaten kompromittiert, entstehen so keine Schäden bei anderen Services. Darüber hinaus unterstreicht Graham-Cumming die Bedeutung von Passwörtern mit einer Mindestlänge von 12 Zeichen, welche aus einer Kombination von Groß- und Kleinbuchstaben, Zahlen sowie Sonderzeichen bestehen sollten. Dies erhöht die Entropie und damit den Schutz gegen Angriffe wie Brute Force oder Wörterbuchattacken enorm. Die geforderte Sicherheitsstufe liegt bei etwa 80 Bit Entropie, was bei zufällig generierten Passwörtern gewährleistet wird.

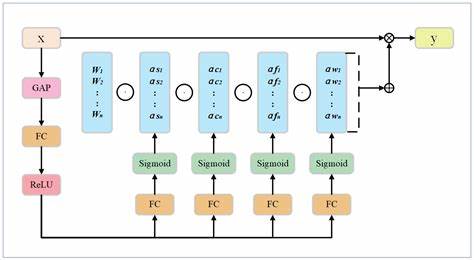

Doch wie kann man diese komplexen Passwörter so handhaben, dass sie nicht doch zur Last werden? Hierfür entwickelte Graham-Cumming eine innovative Methode, die auf einer sogenannten Tabula Recta basiert – eine tabellarische Anordnung von zufälligen Zeichen, die durch ein kleines Programm generiert wird. Dieses Werkzeug wählt mittels einer kryptografisch sicheren Zufallszahlengenerierung Zeichen aus, die dann auf einem Blatt Papier notiert werden. Dieses Blatt, das sicher in der Brieftasche aufbewahrt wird, dient als Grundlage für die individuelle Generierung der Passwörter je nach Webdienst. Die praktische Anwendung funktioniert folgendermaßen: Für jeden Dienst wird eine Kombination aus Buchstaben des Webseiten-Namens als Koordinaten auf der Tabelle genutzt. Zum Beispiel kann für Amazon die Kombination aus dem zweiten und dritten Buchstaben (M und A) die Schnittstelle zu einer bestimmten Position auf der Tabelle darstellen.

Von dort aus liest man diagonal eine vorgegebene Anzahl von Zeichen ab, um das einzigartige Passwort zu erhalten. Dieses einfache, jedoch sehr flexible Prinzip erlaubt es, für verschiedene Webseiten dennoch unterschiedliche und komplexe Passwörter zu generieren, ohne sie alle separat abspeichern zu müssen. Zudem empfiehlt Graham-Cumming, sein System mit einer zweiten Geheimkomponente zu versehen, um die Sicherheit weiter zu erhöhen. Diese zweite Stufe kann in Form einer zusätzlich geheimgehaltenen Regel oder eines persönlichen Algorithmus erfolgen, mit dem zum Beispiel die Startpositionen auf der Tabelle variiert oder die Lesereihenfolge der Zeichen geändert wird. Solche Modifikationen erschweren es potenziellen Angreifern, aus einem gestohlenen Passwort auf die zugrunde liegende Methode zu schließen.

Auch wenn die Umgebung der digitalen Passwortmanager, wie KeePass oder 1Password, inzwischen eine starke Alternative darstellen und oft als sicherer gelten, unterstreicht Graham-Cumming den Vorteil physischer Kopien. Diese sind immun gegen Datenverluste durch Systemausfälle, Softwarefehler oder gezielte Hackerangriffe auf Cloudspeicher. Außerdem entfallen komplizierte Backups und die Gefahr, sich wegen eines Systemfehlers aussperren zu lassen. In der Diskussion wurden selbstverständlich Bedenken bezüglich des Verlustrisikos der physischen Kopie oder der Gefährdung durch Diebstahl laut. Doch hier ist die alltägliche Sorgfalt des Nutzers gefragt, seine Brieftasche sicher aufzubewahren.

Ein weiterer Schutzfaktor ist, dass die Tabula Recta und die Methode zum Auslesen selbst schwer zu deuten sind, selbst wenn das Blatt in falsche Hände gerät. Dies gilt insbesondere dann, wenn die zweite Geheimkomponente integriert ist. Die Aussage, dass es ein „Gesamtärgernis“ sein kann, sich mit langen, zufälligen Passwörtern auseinanderzusetzen, trifft durchaus zu. Dennoch ist der Aufwand für sichere Passwörter ein notwendiges Übel angesichts der potenziellen Risiken, die unsichere Zugänge mit sich bringen. Die von Graham-Cumming vorgestellte Methode bietet daher eine praktikable Balance zwischen Sicherheit und Benutzbarkeit.

Im Laufe der Jahre haben neben der Tabula Recta auch andere Varianten der Passwortverwaltung an Beliebtheit gewonnen. So greifen viele Benutzer auf Password Manager mit verschlüsselten Datenbanken zurück, die teilweise auch cloudbasiert sind und so das einfache Verwalten von Passwörtern auf mehreren Geräten ermöglichen. Allerdings bleibt auch dabei das Risiko eines zentralen Angriffsvektors bestehen. Die physische, offline aufbewahrte Passwortnotiz ist hier ein gutes Backup oder sogar eine alternative Lösung für Nutzer mit einem hohen Sicherheitsbedürfnis. Der Blogbeitrag hat in der Community viel Resonanz erzeugt und führte zu zahlreichen Diskussionen und Verbesserungen der Methode.

Kreative Anwender nutzen neben dem vorgeschlagenen diagonalen Lesen auch andere Lesemuster wie Spiralen, vertikales Lesen oder Nutzung von bekannten Zahlenfolgen, wodurch sich die Komplexität und Unvorhersehbarkeit der generierten Passwörter nochmals steigert. Dies zeigt die Flexibilität und Anpassungsfähigkeit einer analogen Passwortmanagement-Strategie. Zusammenfassend ist das Aufschreiben von Passwörtern ein unterschätzter Weg, um die ständig wachsenden Anforderungen an die Passwortsicherheit zu erfüllen. Es gilt, die richtigen Maßnahmen zu treffen, damit nicht nur die Passwörter sicher sind, sondern auch die physische Kopie vor Verlust oder Diebstahl geschützt bleibt. Wer diese Methode mit einem ausgeklügelten System, wie der Tabula Recta kombiniert, kann sowohl Sicherheit als auch Komfort steigern.

Gerade für Menschen, die viele verschiedene Zugangsdaten verwalten müssen, ist ein solch systematischer Ansatz oft hilfreicher als das blinde Vertrauen in das Gedächtnis oder technisch komplexe Anwendungen, die im Notfall nicht mehr zugänglich sind. Passwörter richtig zu verwalten ist ein wichtiger Baustein digitaler Sicherheit und kann maßgeblich zum Schutz der eigenen Privatsphäre und sensibler Daten beitragen. Die Lehre aus dem Diskurs um das Aufschreiben der Passwörter ist eindeutig: Sichere, vielfältige und lange Passwörter sind unerlässlich, und die Methode zur Speicherung muss dem Nutzer nicht nur Sicherheit, sondern auch Zugänglichkeit gewährleisten. Nur so kann eine nachhaltige Sicherheitsstrategie im digitalen Alltag funktionieren.