In der heutigen digitalen Welt sind E-Mail-Konten eines der wertvollsten Ziele für Cyberkriminelle. Gmail, einer der weltweit populärsten E-Mail-Dienste, ist aufgrund seiner Nutzerzahl und der integrierten Funktionen besonders attraktiv für Angriffe. Sicherheitsvorkehrungen wie Zwei-Faktor-Authentifizierung haben die Schutzmechanismen verbessert, dennoch entwickeln sich Bedrohungen weiter und nutzen neue Schwachstellen aus. Ein aufkommender und gefährlicher Phishing-Vektor sind die sogenannten anwendungsspezifischen Gmail-Passwörter. Anwendungsspezifische Passwörter sind eine Sicherheitsmaßnahme, die Google-Nutzern erlaubt, Anwendungen und Geräten Zugriff auf das Gmail-Konto zu geben, ohne das eigentliche Hauptpasswort zu verwenden.

Diese Passwörter sind einmalig generiert und können beispielsweise für E-Mail-Programme, Kalender-Apps oder Drittanbieter-Tools verwendet werden. Das Prinzip dahinter ist, dass Nutzer nicht ihr Hauptpasswort bei weniger sicheren Apps eingeben müssen, wodurch die Sicherheit des Kontos gesteigert wird. Dennoch zeigen sich mittlerweile neue Angriffsmethoden, die gezielt diese anwendungsspezifischen Passwörter ins Visier nehmen. Cyberkriminelle nutzen ausgefeilte Phishing-Techniken, um Nutzer dazu zu bringen, solche Passwörter preiszugeben. Die Angreifer senden täuschend echt wirkende E-Mails, die vermeintlich von Google oder einem vertrauenswürdigen Dienst stammen.

In diesen Nachrichten wird häufig behauptet, das Konto sei aufgrund ungewöhnlicher Aktivitäten gesperrt oder ein wichtiges Update nötig. Nutzer werden aufgefordert, ihre anwendungsspezifischen Passwörter einzugeben oder erneuern. Im Glauben, eine Sicherheitsmaßnahme zu erfüllen, geben sie die sensiblen Daten ein, die direkt an die Angreifer übermittelt werden. Der Erfolg dieser Phishing-Methode beruht darauf, dass Nutzer oft nicht genau wissen, was anwendungsspezifische Passwörter sind und welchen Zweck sie erfüllen. Die Funktion wird in Gmail zwar erklärt, doch der detaillierte technische Hintergrund bleibt für viele unverständlich.

Dies schafft Verwirrung und ermöglicht es Tätern, verlässliche Szenarien zu simulieren. Das Risiko besteht darin, dass mit den erbeuteten Passwörtern nicht nur Zugang zum Postfach erlangt wird, sondern auch zu verbundenen Anwendungen und Diensten, die mit dem Gmail-Konto verknüpft sind. Dadurch steigen die Folgeschäden erheblich und es drohen Identitätsdiebstahl, Datenverlust oder finanzielle Schäden. Darüber hinaus sind anwendungsspezifische Passwörter oft von längerer Gültigkeitsdauer und können schwer nachzuvollziehen sein. Sollte ein Nutzer diese Zugangsdaten verloren haben oder sie in Schaden geraten, ist es nicht immer unmittelbar erkennbar, welche Anwendungen betroffen sind.

Dies erschwert schnelle Gegenmaßnahmen und eröffnet Angreifern einen längeren Zeitraum für manipulative Aktivitäten. Um sich gegen diese neue Phishing-Gefahr wirksam zu schützen, ist es wichtig, ein Bewusstsein für die Funktion und Risiken anwendungsspezifischer Passwörter zu entwickeln. Nutzern wird empfohlen, diese Passwörter nur für wirklich notwendige Anwendungen zu verwenden und bei der Erstellung auf möglichst starke und individuelle Sicherheitsparameter zu achten. Regelmäßige Kontenüberprüfungen in den Google-Kontoeinstellungen helfen, nicht mehr benötigte Passwörter zu löschen und so potenzielle Einfallstore zu schließen. Ein weiterer wesentlicher Schutz ist die skeptische Haltung gegenüber unerwarteten E-Mails, die zur Eingabe sensibler Daten auffordern.

Seriöse Unternehmen fordern Passwörter in keiner Form per E-Mail an. Im Zweifelsfall sollten Nutzer direkt über die offizielle Webseite oder App prüfen, ob tatsächlich Handlungsbedarf besteht. Der Einsatz aktueller Sicherheitssoftware sowie regelmäßige Updates des Betriebssystems und der Anwendungen tragen ebenfalls dazu bei, Phishing-Angriffe abzuwehren. Die Entwickler bei Google arbeiten kontinuierlich an der Verbesserung der Sicherheitsmechanismen, etwa durch erweiterte Überprüfungen verdächtiger Anmeldeversuche oder Warnhinweise bei ungewöhnlichen Aktivitäten. Dennoch können technologische Fortschritte nur ein Teil der Lösung sein.

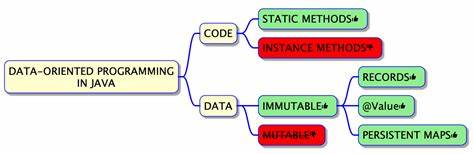

Das Hauptaugenmerk muss auf der Aufklärung der Nutzer liegen, damit sie potenzielle Gefahren frühzeitig erkennen und angemessen reagieren. Zusätzlich hat die Einführung der sogenannten OAuth-Authentifizierung viele Anwendungen sicherer gemacht, da hier die Weitergabe von Passwörtern entfällt und stattdessen Token verwendet werden. Allerdings existieren nach wie vor ältere Programme und Dienste, die nur mit anwendungsspezifischen Passwörtern funktionieren. Dies stellt einen Kompromiss zwischen Funktionalität und Sicherheit dar und eröffnet Angreifern weiterhin Angriffsmöglichkeiten. Unternehmen und Organisationen sollten in ihren Sicherheitsrichtlinien nicht nur auf die technischen Schutzmaßnahmen setzen, sondern auch Schulungen zur Erkennung von Phishing-Angriffen integrieren.

Mitarbeiter, die mit Gmail-Konten arbeiten, müssen den Umgang mit anwendungsspezifischen Passwörtern verstehen und wissen, wie sie verdächtige Aktivitäten melden können. Die Kombination aus technischem Schutz und Informationssicherheit ist entscheidend, um die Risiken zu minimieren. Insgesamt zeigt die Entwicklung hin zu neuen Phishing-Vektoren wie den anwendungsspezifischen Gmail-Passwörtern, dass Cyberkriminelle stets bereit sind, Sicherheitslücken auszunutzen, wenn Nutzer uninformiert oder unachtsam sind. Ein fundiertes Verständnis der Funktionsweise von Sicherheitsmechanismen und ein wachsames Verhalten sind unerlässlich, um sich gegen solche Angriffe zu wappnen. Nur so kann die Integrität von Konten und die Sicherheit persönlicher Daten gewährleistet werden.

Mit der schrittweisen Verbesserung der Sicherheitstechnologien und der verstärkten Nutzeraufklärung besteht Hoffnung, dass die Gefahr durch diese Form des Phishings eingedämmt werden kann. Bis dahin bleibt Wachsamkeit die wichtigste Verteidigungslinie gegenüber einer der vielseitigsten und ausgeklügelsten Bedrohungen im digitalen Zeitalter.