In der digitalen Welt sind Open-Source-Plattformen wie PyPI unverzichtbare Ressourcen für Entwickler. Sie bieten einfache und schnelle Möglichkeiten, Softwarebibliotheken herunterzuladen und in eigenen Projekten zu verwenden. Doch diese Offenheit bringt auch Sicherheitsrisiken mit sich. Vor Kurzem entdeckten Cybersicherheitsexperten eine gefährliche Malware, die sich in einem gefälschten Discord-Paket auf PyPI versteckte und mehr als 11.500 Mal heruntergeladen wurde.

Diese Entdeckung wirft ein Schlaglicht auf die wachsende Bedrohung durch bösartige Pakete, die speziell darauf ausgelegt sind, Entwickler zu täuschen und Systeme zu kompromittieren. Das betroffene Paket namens discordpydebug wurde erstmalig am 21. März 2022 auf der Python Package Index Plattform veröffentlicht. Auf den ersten Blick schien es sich um ein harmloses Werkzeug zu handeln, das Entwicklern beim Erstellen von Discord-Bots mit der beliebten Discord.py-Bibliothek helfen sollte.

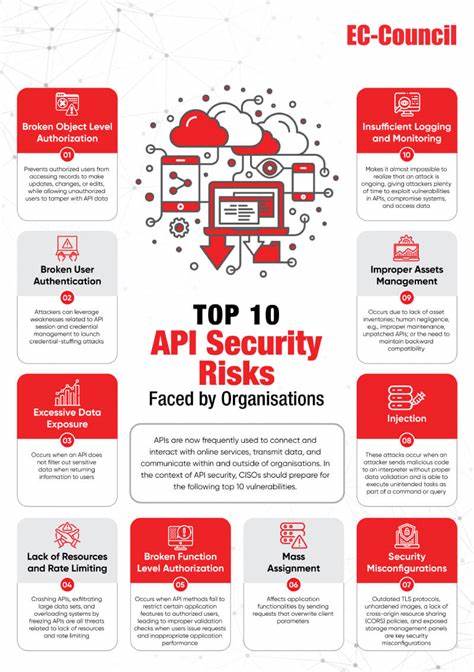

Doch eine genauere Untersuchung durch die Sicherheitsforscher des Socket Research Teams offenbarte die wahre Absicht hinter dem Paket: Es enthielt eine voll funktionsfähige Remote-Access-Trojaner-Software (RAT). Eine der heimtückischsten Eigenschaften des discordpydebug-Pakets war sein Verhalten nach der Installation. Es verbindet sich heimlich mit einem externen Steuerungsserver, der unter der URL backstabprotection.jamesx123.repl[.

]co erreichbar ist. Über diese Verbindung können Kommando- und Steuerungsbefehle empfangen werden, die es ermöglichen, beliebige Dateien zu lesen oder zu verändern sowie Shell-Befehle auszuführen. Diese Funktionen machen den Trojaner zu einem leistungsfähigen Werkzeug für Cyberkriminelle, da er sensible Daten wie Konfigurationsdateien, Zugangstokens und Zugangsdaten auslesen sowie manipulieren kann. Darüber hinaus ist er in der Lage, zusätzliche Schadsoftware herunterzuladen und auszuführen, was die Schadenspotenziale noch weiter erhöht. Interessanterweise wurde das Paket seit seiner Veröffentlichung nicht mehr aktualisiert, was darauf hindeutet, dass seine Entwickler wohl von Anfang an eine langfristige Tarnung planten.

Die Einfachheit des Codes ist dabei kein Nachteil, sondern sorgt vielmehr für eine hohe Effektivität, da der Trojaner keine komplexen Persistenz- oder Privilegienerweiterungsmechanismen enthält. Zudem nutzt er eine Technik namens „Outbound HTTP Polling“ anstelle von eingehenden Verbindungen. Diese Methode ermöglicht es dem Trojaner, Firewall-Regeln und viele Sicherheitssysteme zu umgehen, insbesondere in weniger streng überwachten Entwicklungsumgebungen. Neben discordpydebug konnten die Sicherheitsexperten über 45 weitere bösartige Pakete entdecken, die in verschiedenen Open-Source-Ökosystemen als legitime Pakete getarnt waren. Bekannte Beispiele sind sogenannte Typosquatting-Pakete wie beautifulsoup4, das die populäre BeautifulSoup4-Bibliothek imitiert, sowie apache-httpclient, opentk oder seaborn.

Alle diese Pakete weisen Gemeinsamkeiten auf: Sie nutzen dieselbe Infrastruktur, enthalten ähnliche verschleierte Schadcodes und kommunizieren mit demselben Kontrollserver, obwohl sie unterschiedliche Maintainer aufweisen. Dies deutet darauf hin, dass hinter der Kampagne ein einziger, gut organisierter Angreifer steckt. Die bösartigen Skripte wurden so entwickelt, dass sie Sicherheitsmaßnahmen umgehen, schädliche Befehle ausführen, sensible Daten exfiltrieren und auf den kompromittierten Systemen persistieren können. Diese Erkenntnisse verdeutlichen eine gefährliche Entwicklung im Bereich der Software-Lieferkettensicherheit, die insbesondere Entwickler-Communities betrifft. Die Angreifer setzen darauf, dass Entwickler Pakete installieren, ohne deren Herkunft oder Inhalt umfassend zu überprüfen, was die Verbreitung der Malware stark fördert.

Diese Vorfälle unterstreichen die Notwendigkeit, beim Einsatz von Open-Source-Software erhöhte Vorsicht walten zu lassen. Entwickler sollten Pakete nur aus vertrauenswürdigen Quellen installieren und deren Code im Zweifel selbst analysieren. Zudem sind automatisierte Sicherheitstools zur Prüfung von Paketen und deren Abhängigkeiten ein wertvolles Hilfsmittel, um solche Bedrohungen frühzeitig zu erkennen. Ebenso wichtig ist es, die eigene Entwicklungsumgebung mit robusten Firewalls und Monitoring-Lösungen auszustatten, die ungewöhnliche ausgehende Verbindungen sofort identifizieren können. Die Community und Anbieter von Paket-Repositories arbeiten kontinuierlich daran, die Sicherheit zu verbessern und bösartige Pakete schnell zu identifizieren und zu entfernen.

Dennoch bleibt der menschliche Faktor entscheidend, da Cyberkriminelle immer neue Techniken entwickeln, um Schutzmaßnahmen zu umgehen. Die Entdeckung des discordpydebug-Pakets ist ein warnendes Beispiel dafür, wie Supply-Chain-Angriffe mit vergleichsweise einfachen Mitteln beträchtlichen Schaden anrichten können. Im Kontext der rasant zunehmenden Verwendung von Python und anderer Open-Source-Tools in der Softwareentwicklung empfiehlt sich ein Mehrschicht-Ansatz zur Sicherheit. Dazu zählt eine Kombination aus technischer Absicherung, Schulung von Entwicklern im Umgang mit potenziellen Bedrohungen und eine Kultur der Wachsamkeit gegenüber ungewöhnlichen Verhaltensweisen in Softwarepaketen. Abschließend zeigt dieser Fall exemplarisch, dass die Offenheit und Benutzerfreundlichkeit offener Software-Repositories nicht auf Kosten der Sicherheit gehen dürfen.

Eine kontinuierliche Sensibilisierung und ein verbessertes Sicherheitsmanagement sind unerlässlich, um die Integrität der Softwarelieferkette zu gewährleisten und die stetig wachsende Zahl von Cyberangriffen auf Entwickler-Tools zu minimieren. Die Entwicklergemeinschaft ist aufgerufen, gemeinsam an Lösungen zu arbeiten, die solche bösartigen Aktivitäten sichtbar machen und nachhaltig verhindern. Nur so kann das Vertrauen in Open-Source-Plattformen auch in Zukunft erhalten bleiben und die digitale Innovation sicher voranschreiten.