Kryptographie ist seit jeher ein zentrales Element der digitalen Sicherheit. Viele Menschen verbinden sie hauptsächlich mit Verschlüsselung und der Geheimhaltung von Informationen. Doch ein ebenso wichtiger Aspekt der Kryptographie ist die Authentizität — der Nachweis, dass eine Information tatsächlich von der behaupteten Quelle stammt. Während Server durch TLS-Zertifikate und das dazugehörige Public-Key-Infrastruktursystem (PKI) ihre Identität beweisen, ist die Nutzer-Authentifizierung traditionell stark von Passwörtern abhängig. Passwörter sind jedoch anfällig für Phishing, Datenlecks und Wiederverwendung.

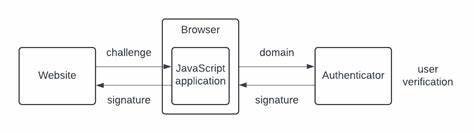

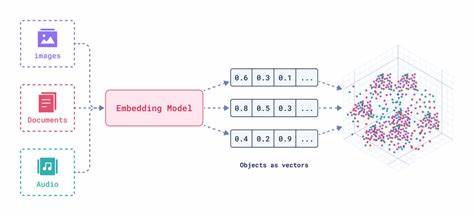

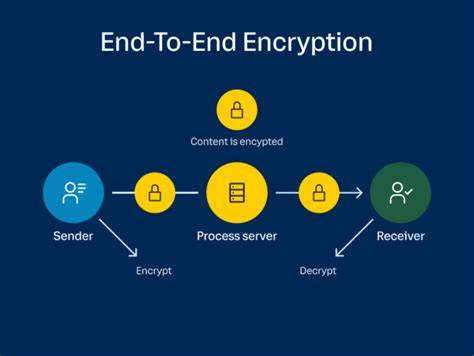

Genau hier setzen Passkeys an und bieten eine sichere Alternative, deren kryptographische Grundlagen tiefgreifende Veränderungen im Bereich der digitalen Identitätsprüfung ermöglichen. Passkeys basieren im Kern auf asymmetrischer Kryptographie. Bei der Registrierung eines Passkeys wird ein Schlüsselpaar generiert: ein privater und ein öffentlicher Schlüssel. Der öffentliche Schlüssel wird vom Dienst gespeichert, während der private Schlüssel sicher im Authentifikator des Nutzers verwahrt bleibt. Zur Anmeldung fordert der Server eine signierte Antwort auf eine zufällig generierte Herausforderung (Challenge) vom Nutzer an.

Diese Signatur bestätigt, dass der Nutzer im Besitz des privaten Schlüssels ist, ohne dass sensible Daten zum Server übermittelt werden. Ein solcher Prozess schützt effektiv vor Replay-Angriffen und verhindert das Abfangen von gefährlichen Informationen durch Angreifer. Doch reine digitale Signaturen reichen noch nicht aus, um das Phishing-Problem umfassend zu lösen. Angreifer könnten beispielsweise versuchen, Nutzer dazu zu bringen, Signaturen für falsche Websites zu erzeugen oder denselben Schlüssel für mehrere Dienste zu missbrauchen. Um diese Schwächen zu beheben, integriert die WebAuthn-Spezifikation von W3C die notwendigen Sicherheitsmechanismen.

WebAuthn sorgt für eine sogenannte Origin-Bindung: Die Authentifikatoren prüfen, ob die Webseite, die eine Authentifizierungsanfrage stellt, mit derjenige Webseite übereinstimmt, für die der Passkey ursprünglich erstellt wurde. Dies entwässert den Angriffsfeld von Phishing-Seiten, da ein gefälschtes Portal nie an den privaten Schlüssel des Nutzers gelangen kann. Die Architektur von WebAuthn integriert Browser, Authentifikator und Server in einem sicheren Zusammenspiel. Der Browser fungiert dabei als Vermittler zwischen Website und Authentifikator. Authentifikatoren können entweder platformbasiert sein, beispielsweise in Smartphones oder Laptops integriert, oder als separate Hardwaregeräte, die häufig als Sicherheitsschlüssel bezeichnet werden.

Plattform-Authentifikatoren bieten Komfort, beispielsweise durch Cloud-Backup, sind aber potentiell anfälliger für Gerätekapriolen. Externe Sicherheitsschlüssel punkten hingegen mit Isolation und höherer Sicherheit, bergen jedoch Risiken wie Verlust oder Beschädigung ohne einfache Backup-Option. Hybridlösungen, bei denen Smartphones als Brücke zu anderen Geräten fungieren, erweitern die Flexibilität weiter. Die Passkey-Registrierung umfasst auch das Bereitstellen einer eindeutigen Kennung, dem sogenannten Credential ID. Diese dient als Identifikator, den die Website nutzt, um den richtigen öffentlichen Schlüssel zuzuordnen.

Manche Authentifikatoren speichern die Passkeys lokal, während andere die Schlüssel verschlüsseln und als Kennung an die Website übermitteln, um Speicher und Sicherheit zu optimieren. Dieser Mechanismus mindert das Risiko bei Serverkompromittierung erheblich, da verschlüsselte Daten selbst bei Datenlecks wenig nützen. Für Unternehmen oder Organisationen kann die so genannte Attestation von Bedeutung sein. Authentifikatoren sind in der Lage, attestierende Aussagen zu liefern, die durch Zertifikatsketten ihre Herkunft und Vertrauenswürdigkeit belegen. So lässt sich sicherstellen, dass Anwender bestimmte Sicherheitsvorgaben erfüllen und tatsächlich zugelassene Geräte nutzen.

Allerdings wird diese Funktionalität – gemäß WebAuthn-Spezifikation – nicht zwingend vorausgesetzt. Ein zentrales Thema bei passkeybasierten Systemen ist der Umgang mit Verlust oder Defekt des Authentifikators. Da die privaten Schlüssel kryptographisch zufällig erzeugt werden, gibt es keine Wiederherstellungsmöglichkeit ohne Backup. Plattform-Authentifikatoren bieten hier durch Synchronisationsdienste einen gewissen Komfort, erhöhen damit allerdings gleichzeitig die Angriffsfläche. Es empfiehlt sich daher, stets über alternative Wiederherstellungsverfahren zu verfügen.

Außerdem sollten Webseitenbetreiber ihre Nutzer über die Risiken von Backup-Lösungen informieren und gegebenenfalls unterschiedliche Sicherheitsstufen je nach Anwendung implementieren. Obwohl Passkeys viele Risiken herkömmlicher Passwörter eliminieren, sind sie keine universelle Lösung für alle Sicherheitsprobleme. Angriffe durch kompromittierte Browser oder manipulierte Authentifikatoren sind weiterhin denkbar. Besonders wenn bösartige Browser Erweiterungen oder Malware im Spiel sind, können Angreifer falsche Anmeldungen vortäuschen oder private Schlüssel ausspionieren. Darüber hinaus bieten Passkeys keinen Schutz vor Server-Komplettübernahmen oder sogenannten Subdomain-Hijacking-Angriffen.

Ein weiteres selten beachtetes Risiko sind sogenannte Credential ID-Kollisionen. Diese Kennungen sollen zufällig vergeben werden und eine fast vernachlässigbare Wahrscheinlichkeitsdichte für Duplikate aufweisen. Allerdings könnten Sicherheitslücken entweder durch mangelhafte Zufallszahlengeneration oder manipulierte Authentifikatoren zu Identifikationskonflikten führen. Umso wichtiger ist, dass Webserver Registrierungsanfragen mit bereits existierenden Credential IDs ablehnen, um eine sichere Operation zu gewährleisten. Eine spannende Neuerung von WebAuthn sind die sogenannten Extensions – optionale Erweiterungen, die den Funktionsumfang der Basisspezifikation erweitern.

Besonders relevant in der Kryptographie sind Erweiterungen, die pseudorandom Funktionen oder das sichere Speichern großer Datensätze im Authentifikator ermöglichen. Mit der prf-Extension kann beispielsweise ein Authentifikator den HMAC-SHA-256-Algorithmus mit einem festen, zufällig generierten Schlüssel berechnen, der als Grundlage für weitere kryptographische Operationen genutzt werden kann. Die largeBlob-Extension erlaubt es, sensible Daten oder Zertifikate direkt im Authentifikator abzulegen, was neue Anwendungsfelder wie das Schlüsselmanagement oder potenziell Ende-zu-Ende-Verschlüsselung auf dem Browser-Stack eröffnet. Die Implementierung echter Ende-zu-Ende-Sicherheit im Webumfeld bleibt jedoch eine Herausforderung. Da Web-Kryptographie über JavaScript ausgeführt wird, das von Servern ausgeliefert wird, ist ein bösartiger Server theoretisch in der Lage, schädlichen Code zu liefern, der Schlüssel kompromittiert oder Kommunikation abhört.

Ansätze wie Subresource Integrity und binäre Transparenz bieten vielversprechende Möglichkeiten, dieses Problem zu adressieren, indem sie Manipulationen im Software-Lieferkettenprozess offenlegen. Die Verbreitung und Unterstützung der WebAuthn-Erweiterungen ist derzeit noch fragmentiert, doch mit der zunehmenden Akzeptanz von Passkeys dürften diese Features an Bedeutung gewinnen. Die aktive Weiterentwicklung der Spezifikationen verspricht in Zukunft weitere interessante Erweiterungen, wie zum Beispiel verbesserte Signaturschemata oder die Integration von Zero-Knowledge-Proofs. Für Unternehmen und Entwickler ist jetzt der richtige Moment, Passkeys in ihre Systeme zu integrieren und die stabilen kryptographischen Grundlagen für moderne, sichere Authentifizierung zu nutzen. Anwender profitieren nicht nur von einer deutlich sichereren Online-Identifikation, sondern auch von einem einfacheren und bequemeren Anmeldeerlebnis.

Hardware-Sicherheitsschlüssel bieten den maximalen Schutz, während Plattform-Authentifikatoren mit Backup-Optionen die Nutzerfreundlichkeit erhöhen. Gleichzeitig sollte die Implementierung von Passkeys immer eine durchdachte Strategie für Kontowiederherstellung und mögliche Bedrohungen einschließen. Ein bewusstes Management von Backup-Optionen sowie Schulungen der Nutzer in Bezug auf potenzielle Risiken sind wichtig, um den Schutz nicht zu verwässern. Kombiniert mit zusätzlichen Sicherheitsmaßnahmen und der Nutzung von WebAuthn-Erweiterungen können Passkeys so helfen, die digitale Identität zukunftssicher zu gestalten. Abschließend lässt sich sagen, dass Passkeys mit ihrer kryptographischen Grundlage und der Integration in moderne Webstandards einen klaren Fortschritt gegenüber traditionellen Passwörtern darstellen.

Sie eliminieren viele der Schwachstellen, die das Passwortsystem jahrzehntelang geprägt haben, darunter die Übertragung sensitiver Daten, Schlüsselwiederverwendung und Phishing-Anfälligkeit. Unternehmen und Nutzer, die frühzeitig auf diese Technologie setzen, profitieren langfristig von einem deutlich höheren Sicherheitsniveau und einer besseren Nutzererfahrung.

![Solving Scala's Build Problem with the Mill Build Tool [video]](/images/A7FF83C3-5FD6-4D3E-BB45-4ECB3768C3B7)