Die Bedrohung durch Stealer-Malware hat sich in den letzten Jahren drastisch weiterentwickelt und stellt im Jahr 2025 eine der größten Herausforderungen für die IT-Sicherheit von Unternehmen dar. Was früher hauptsächlich den Diebstahl von Passwörtern bedeutete, ist heute eine hochentwickelte Angriffsform, die sich gegen Unternehmensnetzwerke und deren kritische Ressourcen richtet. Insbesondere hat sich der Fokus von einfachen Anmeldedaten hin zu Live-Sessions verschoben – das heißt, Cyberkriminelle kapern aktiv laufende Sitzungen, um schneller, effizienter und unauffälliger Zugriff zu erlangen. Die Timeline einer solchen Stealer-Kampagne innerhalb von nur 24 Stunden zeigt, wie schnell ein einziger infizierter Rechner zum Einfallstor für großangelegte Cyberattacken wird. Die erste Phase der Attacke beginnt meist mit der Auslieferung und Ausführung eines bösartigen Payloads.

Oft tarnt sich die Schadsoftware als vermeintlich harmlose Anwendung – angefangen bei gecrackter Software, gefälschten Updates bis hin zu scheinbar harmlosen Phishing-Anhängen. Sobald das Opfer den schädlichen Code ausführt, aktivieren die sogenannten Stealer-Malwarekits, zu denen unter anderem Redline, Raccoon oder LummaC2 zählen, ihre Funktionen. Diese sind darauf spezialisiert, nicht nur Benutzernamen und Passwörter zu extrahieren, sondern auch noch deutlich sensiblere Informationen wie Browser-Cookies, gespeicherte Zugangsdaten, Session-Tokens und sogar Krypto-Wallets aus dem infizierten System auszulesen. Das Abgreifen der Daten erfolgt meist innerhalb von Minuten und die gesammelten Informationen werden automatisiert an Command-and-Control-Server oder direkt an Telegram-Bots übermittelt. Die dadurch entstehenden Datenmengen sind riesig: Flare, ein führendes Unternehmen im Bereich Sicherheitsforschung, analysierte über 20 Millionen solcher Stealer-Logs und stellte fest, dass allein zehn Telegram-Kanäle über 16 Millionen dieser Log-Daten verwalten.

Die Angreifer sortieren und kategorisieren diese Daten sorgfältig nach Session-Typ, geographischer Lage des Opfers und privilegierten Zugängen. Besonders begehrt sind Session-Tokens, da sie oft die direkte Zugangsmöglichkeit zu aktiven Sitzungen ermöglichen und damit sogar Multi-Faktor-Authentifizierungen (MFA) umgehen können. Auffällig ist der Anteil der verschiedenen Dienste, deren Sessions betroffen sind. Rund 44 Prozent der extrahierten Tokens stammen von Microsoft-Diensten wie Microsoft 365, während zehn Prozent von Google-Diensten und weitere fünf Prozent von Cloud-Anbietern wie AWS, Azure oder Google Cloud Platform (GCP) entwendet werden. Dieses breite Spektrum zeigt, wie tief die Angriffe in die Infrastruktur von Unternehmen eindringen und wie viele unterschiedliche Systeme betroffen sein können.

Über Telegram-Bots filtern Angreifer die Daten nach Land, speziellen Applikationen oder sogar der Höhe der eingeräumten Zugriffsrechte. Die Ökonomie hinter diesem illegalen Handel ist dabei höchst lukrativ. Während klassische Verbraucher-Accounts nur wenige Euro wert sind, erreichen Geschäftszugänge in Cloud-Umgebungen und Enterprise-Anwendungen mitunter Verkaufspreise im vierstelligen Bereich. Für etwa 1.200 Euro oder mehr können Hacker Zugang zu Microsoft- oder AWS-Accounts erwerben, die oft umfangreiche Möglichkeiten zur Datenexfiltration, Manipulation oder Ausführung von Schadsoftware bieten.

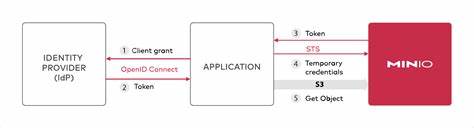

Sobald ein Session-Token erworben wurde, erfolgt die unmittelbare Nutzung der Zugangsdaten in speziell angepassten sogenannten Anti-Detect-Browsern. Diese Browser sind darauf programmiert, ihre Identität zu verschleiern und sich wie die originale Umgebung des Opfers zu verhalten, sodass die Zugriffe nicht durch MFA oder ungewöhnliche Login-Versuche auffallen. Mit diesen Tools erhalten Cyberkriminelle innerhalb von Stunden Zugriff auf hochsensible Geschäftsdienste wie E-Mail-Postfächer, Kollaborationsplattformen (z.B. Slack oder Confluence), Cloud-Speicherlösungen und Verwaltungskonsolen.

Oft erfolgt die Ausnutzung der erlangten Zugriffe sehr schnell, indem Daten exfiltriert, Ransomware eingeschleust oder späterale Bewegungen im Netzwerk eingeleitet werden. Ein eindrückliches Beispiel verdeutlicht die Gefährlichkeit: Flare dokumentierte einen einzelnen Stealer-Log, der voll funktionsfähige Zugänge zu Gmail, Slack, Microsoft 365, Dropbox, AWS und PayPal enthielt – alles verknüpft mit nur einem einzigen kompromittierten System. Die daraus resultierende Breite des Zugriffs kann Unternehmensnetzwerke nachhaltig beschädigen und enorme wirtschaftliche sowie reputative Schäden verursachen. Diese Art von Angriff ist kein Einzelfall mehr, sondern Teil eines industriellen Underground-Marktes. Millionen aktiver Sessions werden wöchentlich gestohlen und verkauft, wobei die gestohlenen Tokens oft mehrere Tage gültig bleiben.

Dies ermöglicht den Angreifern eine anhaltende Präsenz in kompromittierten Unternehmen, ohne dass klassische Schutzmechanismen sofort anschlagen. Der Umstand, dass Session Hijacking die Multi-Faktor-Authentifizierung aushebelt, macht die Erkennung solcher Angriffe besonders schwierig und viele Unternehmen bleiben lange Zeit blind gegenüber der Kompromittierung ihrer Systeme. Wichtig zu betonen ist, dass diese Angriffe zumeist nicht auf direkte Sicherheitslücken bei großen Cloud-Anbietern oder Plattformbetreibern zurückzuführen sind. Stattdessen ist die Infektion einzelner Endpunkte der eigentliche Ausgangspunkt. Wird ein Mitarbeiterrechner einmal kompromittiert, kann die Malware im Hintergrund sämtliche Daten abgreifen und Zugang zu unternehmenswichtigen Ressourcen ermöglichen.

So entsteht durch den Diebstahl von Identitäten und Sessions eine Basis für weiterführende Angriffe wie Datenklau, Spionage oder Erpressung. Die Zahlen verdeutlichen die Bedeutung dieses Angriffsvektors: Der Bericht von Verizon zum Data Breach Investigations Report 2025 zeigt, dass 88 Prozent aller erfolgreichen Cyberangriffe auf gestohlenen Zugangsdaten basieren. Das traditionelle Monitoring auf gestohlene Passwörter oder fehlgeschlagene Anmeldeversuche greift hier zu kurz, denn Angreifer umgehen diese Sperren durch den direkten Zugriff auf aktive Sitzungen. Für Unternehmen bedeutet dies eine notwendige Neuausrichtung in der Verteidigung. Session-Tokens sind heute mindestens ebenso schützenswert wie Passwörter.

Es reicht nicht mehr aus, lediglich Passwort-Resets durchzuführen, sobald ein Sicherheitsvorfall bekannt wird. Vielmehr müssen alle aktiven Sessions auf den betroffenen Geräten sofort widerrufen werden, um die Gefahr eines missbräuchlichen Zugriffs zu minimieren. Darüber hinaus ist ein Monitoring des Netzwerkverkehrs auf verdächtige Verbindungen, beispielsweise zu Telegram-Domänen, essenziell, da diese häufig für die heimliche Datenexfiltration genutzt werden. Moderne Browser-Fingerprinting-Verfahren und Anomalie-Erkennung helfen zudem, ungewöhnliche Muster zu identifizieren, wie Zugriffe von unbekannten Geräten oder an ungewöhnlichen Orten, die auf eine missbräuchliche Verwendung von Session-Tokens hindeuten können. Die ständigen Weiterentwicklungen in der Bedrohungslandschaft zeigen, wie wichtig ein adaptiver und vielschichtiger Sicherheitsansatz ist.

Neben technischen Maßnahmen spielen auch Schulungen und Awareness-Programme für Mitarbeiter eine wichtige Rolle, um das Risiko der Erstinfektion durch Social Engineering und manipulierte Dateien zu reduzieren. Abschließend lässt sich sagen, dass Stealer-Malware und Session-Hijacking eine neue Dimension der Cyberkriminalität darstellen, bei der Zeit und Effizienz entscheidend sind. Innerhalb von nur 24 Stunden können Angreifer von der Infektion bis zum vollständigen Zugriff auf kritische Unternehmensdaten gelangen. Daher müssen Unternehmen heute über traditionelle Schutzmechanismen hinausdenken und insbesondere den Schutz von aktiven Sitzungen in den Mittelpunkt ihrer Sicherheitsstrategien stellen, um den immer raffinierteren Angriffsmethoden standzuhalten.