In der sich ständig weiterentwickelnden Welt der Cybersicherheit haben Hacker erneut eine bedeutende Schwachstelle im beliebten Content-Management-System Craft CMS entdeckt und ausgenutzt. Durch die gezielte Ausnutzung kritischer Sicherheitslücken konnten Angreifer sich unautorisierten Zugriff auf eine Vielzahl von Servern verschaffen, was erhebliche Risiken für Unternehmen und Betreiber von Webanwendungen mit sich bringt. Craft CMS, bekannt für seine Flexibilität und Nutzerfreundlichkeit, ist in vielen Unternehmen und Organisationen weltweit im Einsatz. Die nun identifizierten Sicherheitslücken offenbaren jedoch eine potenzielle Bedrohung, die nicht ignoriert werden darf. Diese Schwachstellen wurden erstmals bereits im Februar 2025 entdeckt und haben seitdem aktive Angriffe ausgelöst, die sich rasant ausbreiten.

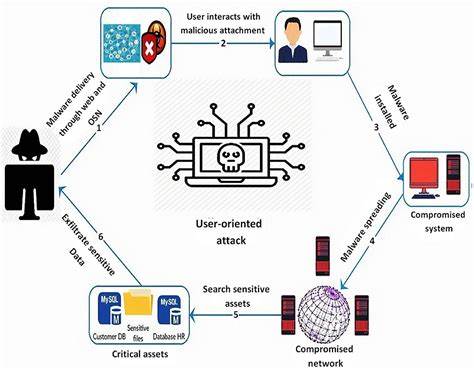

Die Hacker bedienen sich dabei einer raffinierteren Methodik, die mehrere Sicherheitslücken miteinander kombiniert, um die vollen Systeme zu kompromittieren und Kontrolle zu erlangen. Hierbei spielt insbesondere die sogenannte Remote Code Execution (RCE) Schwachstelle eine zentrale Rolle, welche es ermöglicht, schädlichen Code auf den betroffenen Servern auszuführen. Ursprünglich waren die Lücken im Yii PHP-Framework lokalisiert, das als Basis für Craft CMS dient. Ein fehlerhafter Schutz alternativer Pfade erlaubte Angreifern direkten Zugriff auf eingeschränkte Ressourcen und Funktionen, ohne sich authentifizieren zu müssen. Diese Art der Sicherheitslücke stellt einen signifikanten Rückschritt gegenüber früheren Sicherheitsmaßnahmen dar und zeigt die Herausforderungen, die bei der Pflege komplexer Webanwendungen entstehen.

Besonders gefährlich ist die Kombination mit einer neueren RCE-Schwachstelle, die in der Bildverarbeitungsfunktion von Craft CMS verborgen liegt. Diese Funktion wurde eigentlich entwickelt, um Bilder in Webanwendungen zu optimieren und zu transformieren. Leider ermöglicht die fehlerhafte Handhabung von POST-Anfragen an diesen Endpunkt es Angreifern, beliebigen Schadcode einzuschleusen und diesen auf dem Server auszuführen. Die Hacker greifen in ihren Angriffen gezielt darauf zu, um mittels automatisierter Skripte valide Asset-IDs herauszufinden. Jedes digitale Asset innerhalb von Craft CMS besitzt eine eindeutige Kennung.

Durch das systematische Testen verschiedener IDs können die Angreifer Lücken ausnutzen, die bei unterschiedlichen Versionen des CMS verschieden gehandhabt werden. Die Scripts, die in der Angriffsphase zum Einsatz kommen, nutzen oft Programmiersprachen wie Python, um effizient und schnell Schwachstellen zu identifizieren und die Kontrolle zu erlangen. Ist der Server erstmal kompromittiert, laden die Angreifer spezielle Schadsoftware hoch, die dauerhaften Zugriff und die Steuerung des Systems ermöglicht. Ein bekanntes Beispiel ist das Hochladen einer PHP-Datei, die als Datei-Manager fungiert und es den Angreifern erlaubt, weitere bösartige Aktionen durchzuführen. Die Angriffe lassen sich durch systematische Überwachung der Server-Logs feststellen.

Insbesondere sollten Webseitenbetreiber nach ungewöhnlichen POST-Anfragen an spezifische Controller-Endpunkte Ausschau halten, die das Schlüsselwort __class im Body enthalten. Diese Erkennungsmerkmale können auf einen gezielten Scan oder gar einen erfolgreichen Eindringversuch hinweisen. Sicherheitsforscher und Unternehmen empfehlen dringend, die aktuell verfügbaren Updates für Craft CMS umgehend zu installieren. Die kritischen Patches sind in den Versionen 3.9.

15, 4.14.15 und 5.6.17 enthalten und beheben die bekannten Schwachstellen nachhaltig.

Neben der Aktualisierung der Software sollte außerdem die serverseitige Sicherheit verstärkt werden. Dazu gehören unter anderem das Rotieren von Datenbank-Zugangsdaten, das Zurücksetzen aller Nutzerpasswörter und die Anpassung von Firewall-Regeln, um bösartige Anfragen bereits im Vorfeld zu blockieren. Die Bedrohungslage verdeutlicht auch, wie wichtig ein ganzheitliches Sicherheitsmanagement für Webanwendungen ist. Nicht nur das schnelle Einspielen von Sicherheitsupdates, sondern auch das regelmäßige Überwachen der Webserver und das Implementieren von Intrusion Detection Systemen sind entscheidend, um Angriffe frühzeitig zu erkennen und abzuwehren. Neben den Angriffen auf Craft CMS wurde im gleichen Zeitraum auch eine kritische Sicherheitslücke in der Active! Mail Software festgestellt.

Diese Schwachstelle, ein Stack-basierter Buffer Overflow, wurde extensiv ausgenutzt, um Remote Code Execution zu ermöglichen. Die zeitgleiche Entdeckung mehrerer gravierender Sicherheitslücken unterstreicht die Notwendigkeit, verschiedenste eingesetzte Systeme im Unternehmensumfeld im Blick zu behalten. Auch wenn Craft CMS eine spezialisierte Lösung für Content Management ist, sind Webumgebungen heute meist sehr heterogen und verlangen umfassende Schutzkonzepte. Unternehmen, die ihre Webseiten auf Craft CMS betreiben, sollten unabhängig von der aktuellen Lage ihre gesamten Cybersecurity-Strategien überprüfen. Oftmals können Nebenwirkungen von erfolgreichen Cyberangriffen weitreichend sein, angefangen von Datenverlust und Rufschädigung bis hin zu rechtlichen Konsequenzen und finanziellen Einbußen.

Die jüngsten Angriffe sind ein deutliches Signal dafür, wie wichtig es ist, sich nicht allein auf die Default-Sicherheit einer Software zu verlassen. Die Implementierung von mehrschichtigen Sicherheitsmaßnahmen, wie etwa die Verschlüsselung sensibler Daten, regelmäßige Sicherheitsaudits und das Schulungspersonal, ist unentbehrlich, um langfristig geschützt zu bleiben. Darüber hinaus sollten Betreiber von Webapplikationen eine aktive Kommunikation mit der Sicherheitsgemeinschaft pflegen und Warnungen von Herstellern oder Sicherheitsfirmen ernst nehmen. In der Praxis zeigt sich, dass frühe Reaktion auf veröffentlichte Schwachstellen die Erfolgschancen von Angreifern massiv reduziert. Ein weiterer Aspekt bei der Verteidigung gegen solche Angriffe ist die Automatisierung von Sicherheitstools.

Moderne Lösungen erkennen indes verdächtige Aktivitäten schneller und können in Echtzeit Gegenmaßnahmen einleiten. Somit wird die Möglichkeit eines erfolgreichen Angriffs deutlich eingeschränkt. Zusammenfassend stellt die aktuelle Situation bei Craft CMS eine warnende Erinnerung dar: Auch etablierte und weit verbreitete Webplattformen sind nicht komplett immun gegen Sicherheitsrisiken. Kontinuierliche Wachsamkeit, zeitnahes Handeln und das Einführen moderner Sicherheitsarchitekturen sind essentiell, um die Integrität der eigenen Systeme zu wahren und Angriffe erfolgreich abzuwehren. Für Betreiber von Craft CMS und anderen Content Management Systemen empfiehlt es sich, neben den üblichen Updates und Sicherheitsmaßnahmen auch Expertenrat hinzuzuziehen.

Professionelle Sicherheitsanalysen, Penetrationstests sowie die Erstellung individueller Schutzkonzepte tragen maßgeblich dazu bei, das Risiko erheblich zu minimieren. Die Erfahrungen aus den jüngsten Angriffen verdeutlichen, dass eine proaktive und umfassende Sicherheitsstrategie neuer denn je ist. Nur wer hier konsequent bleibt, kann auch in Zukunft seine digitalen Ressourcen effektiv schützen und den Herausforderungen der Cybersicherheit gewachsen sein.